90秒解锁,60秒配对钥匙!你的Model X能被黑客分分钟开走

大数据文摘

共 3266字,需浏览 7分钟

·

2020-12-01 11:29

花300美元,90秒解锁一辆Model X???

Model X的无密码输入系统的安全设计与具体实现之间存在明显的脱节

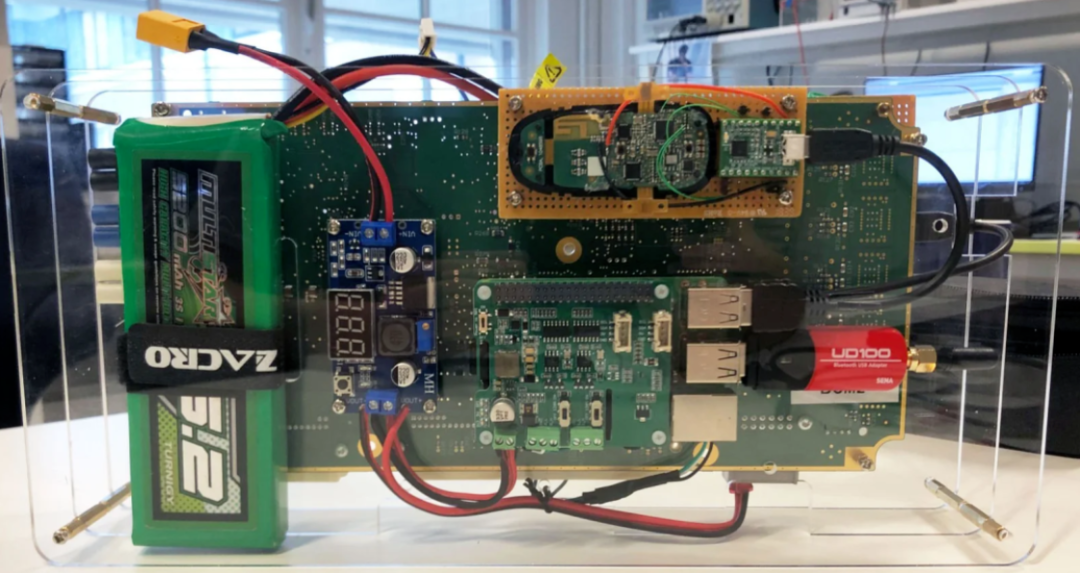

Wouters发现,他可以用自己的电脑和蓝牙接入目标Model X的车钥匙锁,重写固件,利用它访问到车钥匙锁内部的加密芯片,利用该芯片为车辆生成解锁代码。然后,通过蓝牙将解锁代码发回自己的计算机,整个过程耗时90秒。

Wouters说:“最终,你会认为复制了一个属于目标车辆的BCM,强制复制的BCM给目标车辆的车钥匙锁发送唤醒命令。”

特斯拉应该为车主提供解决问题的机制

https://www.wired.com/story/tesla-model-x-hack-bluetooth/

实习/全职编辑记者招聘ing

加入我们,亲身体验一家专业科技媒体采写的每个细节,在最有前景的行业,和一群遍布全球最优秀的人一起成长。坐标北京·清华东门,在大数据文摘主页对话页回复“招聘”了解详情。简历请直接发送至zz@bigdatadigest.cn

评论