突发!Log4j 爆“核弹级” 远程攻击漏洞,Flink、Kafka、ES 等10几个项目中招

源 / 文/

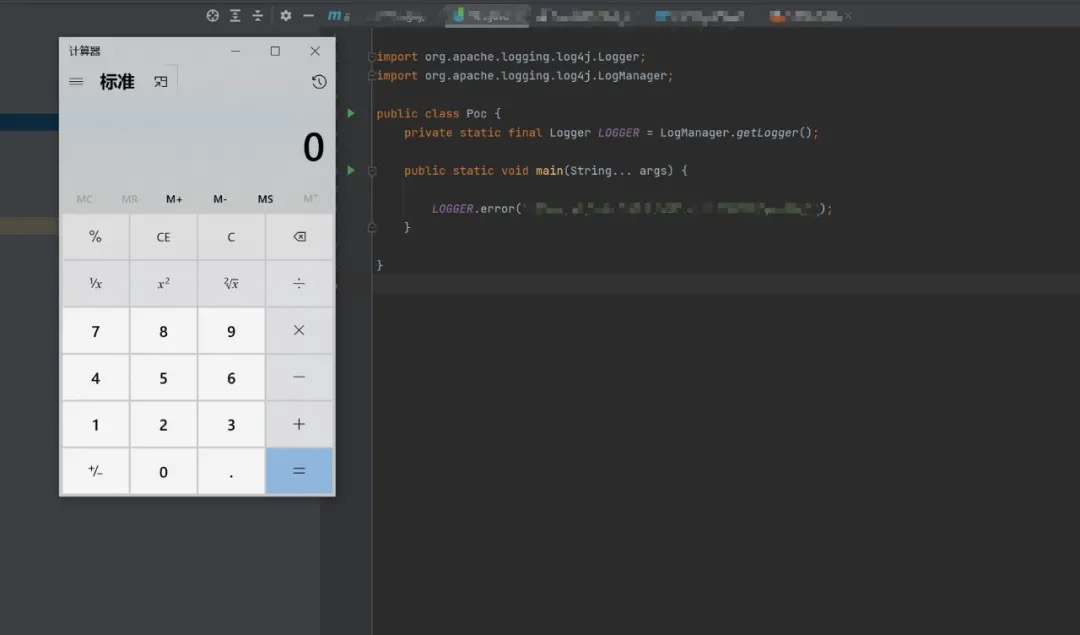

漏洞描述

Apache Solr Apache Flink Apache Druid srping-boot-strater-log4j2

快速检测及修复方案

2)修改配置 log4j2.formatMsgNoLookups=True

3)将系统环境变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为 true

2)根据目前微步在线对于此类漏洞的研究积累,我们建议企业可以通过监测相关流量或者日志中是否存在“jndi:ldap://”、“jndi:rmi”等字符来发现可能的攻击行为。

END

顶级程序员:topcoding

做最好的程序员社区:Java后端开发、Python、大数据、AI

一键三连「分享」、「点赞」和「在看」

评论