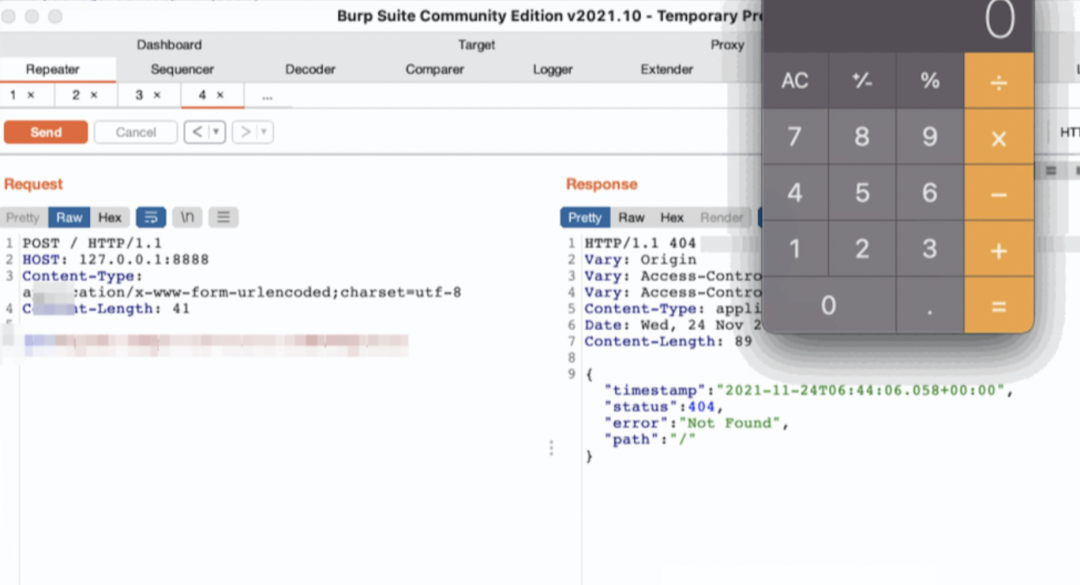

严重危险级别!Apache存在Log4j远程代码执行漏洞

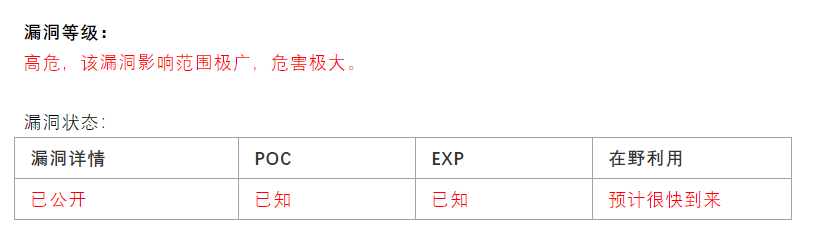

漏洞评级

影响版本

安全建议

- END -

推荐阅读 基于Kubernetes构建完整的DevOps体系

制作一个超级精简的 Docker 镜像只需7步 在Kubernetes上部署一套 Redis 集群 在Kubernetes上搭建一套Mysql主从集群 20张最全的DevOps架构师技术栈图谱 K8s运维锦囊,19个常见故障解决方法 Linux 系统日常巡检脚本 Linux故障排查思路及常用命令(收藏了) 如何用 Kubernetes 实现 CI/CD 发布流程?| 漫画 K8s kubectl 常用命令总结(建议收藏) Gitlab+Jenkins+k8s+Helm 的自动化部署实践 12年资深运维老司机的成长感悟 搭建一套完整的企业级 K8s 集群(v1.22,二进制方式)

点亮,服务器三年不宕机

评论