最新 || fastjson 远程代码执行漏洞修复方案

一、漏洞概述

5 月 23 日, 官方发布公告称在 1.2.80 及以下版本中存在新的反序列化风险,在特定条件下可绕过默认 autoType 关闭限制,从而反序列化有安全风险的类,攻击者利用该漏洞可实现在目标机器上的远程代码执行。

spring cloud alibaba sentinel 中依赖 fastjson 传递依赖引入,请相关用户尽快采取防护措施。

二、影响范围

受影响版本

Fastjson ≤ 1.2.80

不受影响版本

Fastjson = 1.2.83

三、修复方案

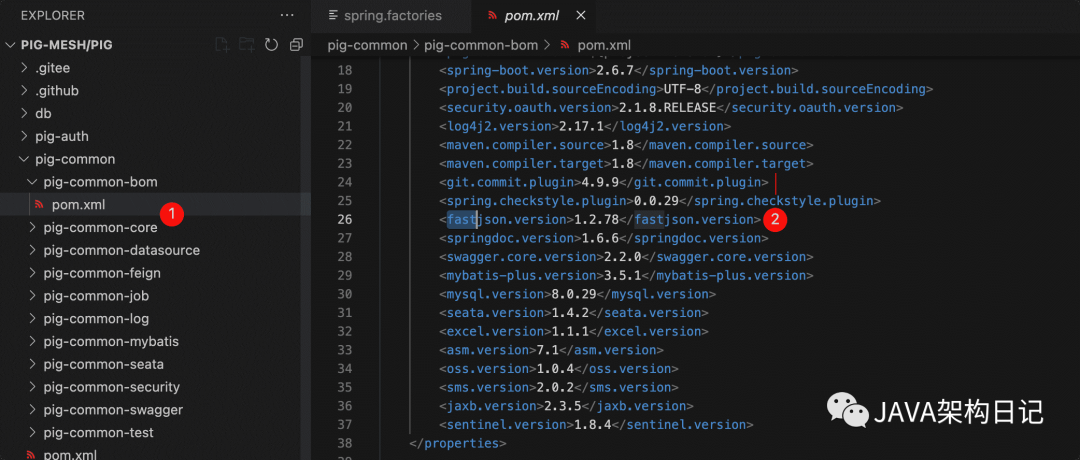

① 开源版本

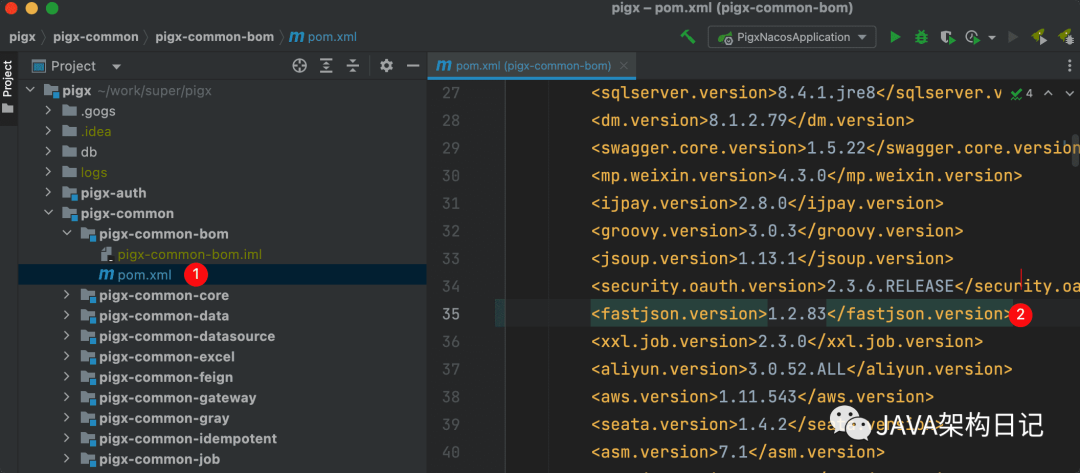

② 商业版本

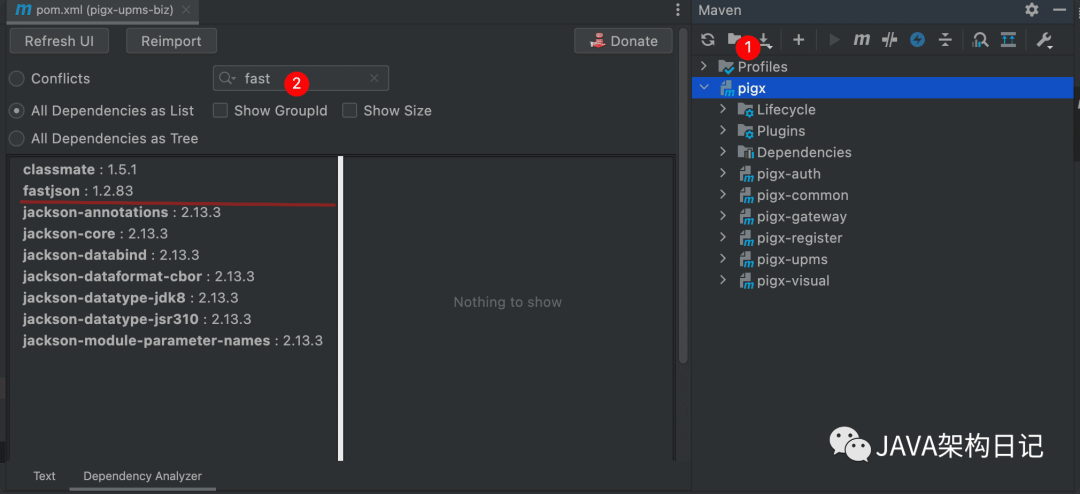

四、修复确认

评论