攻防第五日漏洞与情报整理及解决方案

共 2814字,需浏览 6分钟

·

2021-04-12 21:43

-1-

攻防第五日小结

官方确认漏洞汇总

某安信天擎终端安全管理系统控制台存在远程命令执行漏洞(CNVD-2021-27267)

漏洞描述:

某安信天擎终端安全管理系统是面向政企单位推出的一体化终端安全产品解决方案。该产品集防病毒、终端安全管控、终端准入、终端审计、外设管控、EDR等功能于一体,兼容不同操作系统和计算平台,帮助客户实现平台一体化、功能一体化、数据一体化的终端安全立体防护。

某安信天擎终端安全管理系统控制台存在远程命令执行漏洞,攻击者可以利用该漏洞通过向控制台服务器的80端口发送特定构造的请求,实现在控制台服务器执行任意命令从而控制服务器。

影响产品:

某安信科技集团股份有限公司 天擎终端安全管理系统 V6

修复方案:

目前厂商已经发布漏洞相应的补丁,请尽快从如下链接下载安装:

1、6.6.0.6340:

Windows安装包

http://dl.qianxin.com/skylar6/QAXSkylar-6.6.0.6340_Win_82B9FD197BF2400EC468817A73C01195.exe

Linux安装包

http://dl.qianxin.com/skylar6/QAXSkylar-6.6.0.6340_Linux_5CAB6CC77AFFA6F5F615B87A04DE1158.tar

整包MD5:

Windows:82B9FD197BF2400EC468817A73C01195

Linux:5CAB6CC77AFFA6F5F615B87A04DE1158

可覆盖范围:

之前所有LTS6.6系列版本

之前所有LTS6.3系列版本

6.0.0.2450之后的LTS6.0系列版本

2、6.7.0.4130:

Windows安装包

http://dl.qianxin.com/skylar6/QAXSkylar-6.7.0.4130_Win_A878284208ACA2AC3B4BEB4E74616B75.exe

Linux安装包

http://dl.qianxin.com/skylar6/QAXSkylar-6.7.0.4130_Linux_F42E6E099374CAE8B8EF516CCAEC3611.tar

整包MD5:

Windows:A878284208ACA2AC3B4BEB4E74616B75

Linux:F42E6E099374CAE8B8EF516CCAEC3611

可覆盖范围:

6.7系列已发布的LTS低版本

6.6.0.6010及之前的LTS6.6系列版本

之前所有LTS6.3系列版本

6.0.0.2450之后的LTS6.0系列版本

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-27267

“疑似”漏洞汇总

· 某达OA 前台文件上传漏洞

· 某康威视流媒体管理服务器后台任意文件读取

· 某山V8终端安全系统默认弱口令漏洞

· *olarWinds 多个高危漏洞通告(CVE-2021-25275: 代码执行漏洞、CVE-2021-25276: 信息泄漏漏洞、CVE-2021-25276: 安全配置错误漏洞)

* 这些漏洞暂无官方公告,请大家持续关注~

-2-

0day/Nday漏洞

安恒产品解决方案

安恒AiLPHA产品检测方案

1、AiNTA流量探针检测方案

AiNTA流量探针在第一时间加入了对以上网传漏洞的检测,请将规则包升级到1.1.130版本(AiNTA-v1.1.5_release_ruletag_1.1.130)及以上版本。

规则名称:某达OA 前台文件上传漏洞

规则编号:93006638

规则名称:某康威视流媒体管理服务器后台任意文件读取

规则编号:93006645

AiNTA探针规则升级方法:系统管理->手动升级,选择“上传升级包”。升级成功后,规则版本会变为最新的版本号。

2、APT攻击预警平台

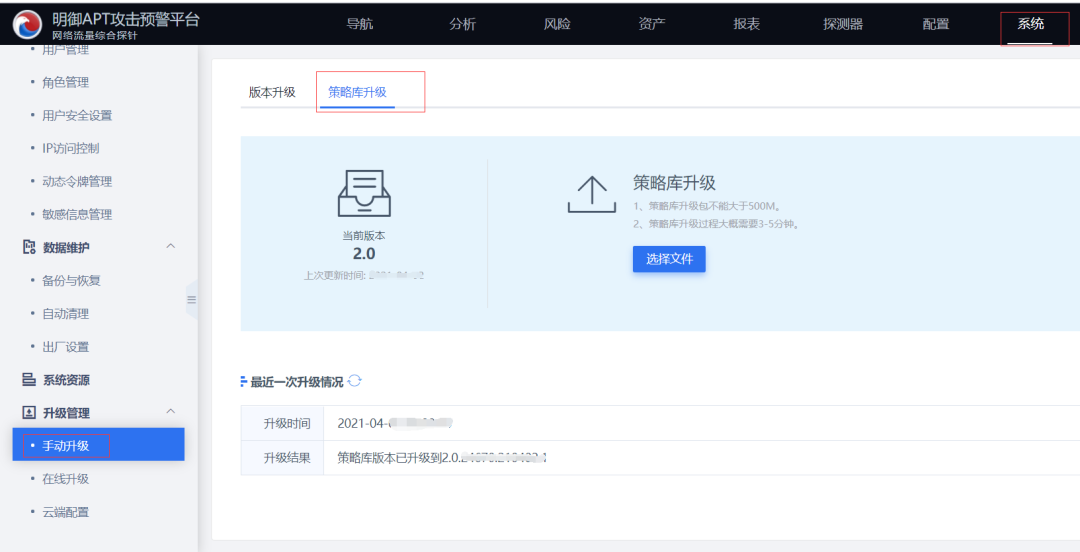

APT攻击预警平台已经在第一时间加入了对以上漏洞的检测,请将规则包升级到

GoldenEyeIPv6_9738D_strategy2.0.24740.210412.1及以上版本。

规则名称:某达OA 前台文件上传漏洞

规则编号:9104700

规则名称:某康威视流媒体管理服务器后台任意文件读取

规则编号:9104702

APT攻击预警平台规则升级方法:系统->升级管理,选择“手动升级”或“在线升级”。

* AiNTA流量探针和APT攻击预警平台的规则升级包请到安恒社区下载:

https://bbs.dbappsecurity.com.cn/。

安恒AiLPHA大数据平台日志回溯分析方案

对于历史日志,可以通过大数据平台进行回溯分析。回溯分析步骤如下:

(1)检索位置:安全分析-原始日志

(2)时间:建议对本日原始日志进行查询,并回溯过去一个月web日志,确认之前是否有利用情况,如日志量过大,可分成四周分别查询。

备注:

检索中可以基于实际情况在后面追加

AND responseCode == "200" # 请求响应码为200

AND direction== "10" # 访问方向为外网访问内网

AND responseCode != "403" # 请求响应码不为403

上述查询语句中已将响应码为404 都过滤。

-3-

攻防第五日 威胁狩猎分析

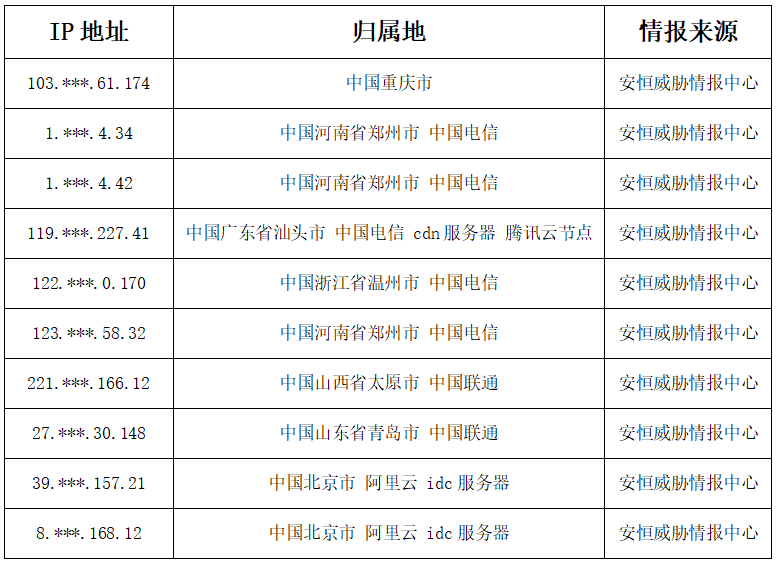

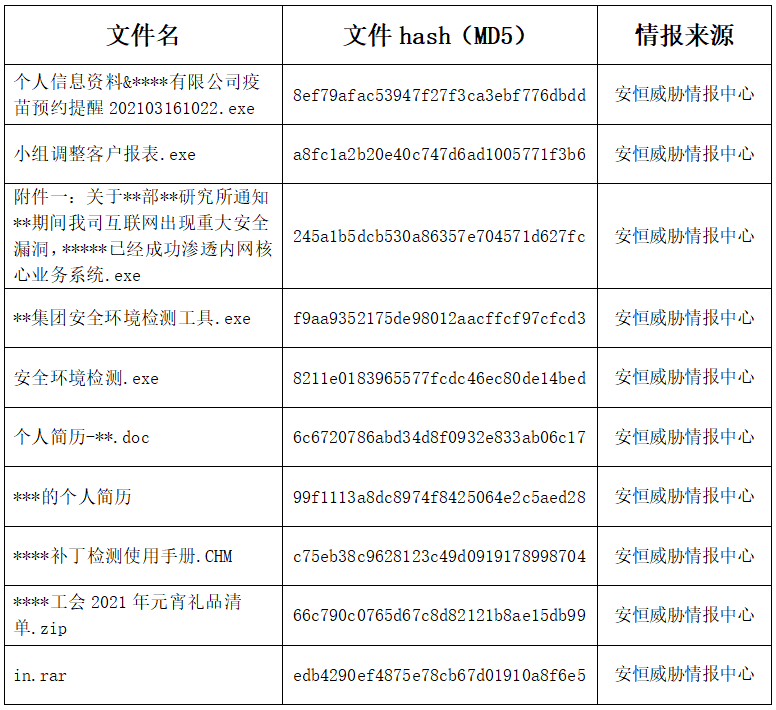

安恒威胁情报中心通过威胁狩猎捕获了大量红蓝对抗(攻防演练)的样本,并且从中分析提取出了精准木马控制端地址几十条,热点漏洞探测类ip上千条,收集整理互联网各渠道威胁情报数据数千条以上不同可信度的情报数据。安恒信息各产品包括TIP、EDR、APT、SOC、迷网、AILPHA大数据平台、NGFW等已经通过SDK/API集成至产品内部。使用这些产品的客户,可以通过筛选告警中包含"hvv2021"标签的数据,进行重点关注和深度分析。

建议重点关注IP:

建议重点排查清单:

更多演练情报资讯,请关注安恒威胁情报中心

如发现可疑IP、域名、文件,可直接上传至

https://ti.dbappsecurity.com.cn/

-4-

历史文章

扫码关注 | 雷神众测