100+企业调研 | 洞察云原生安全趋势,详解DevSecOps建设

利用管理平台整合安全工具统一管理策略 安全管理与DevOps流程集成

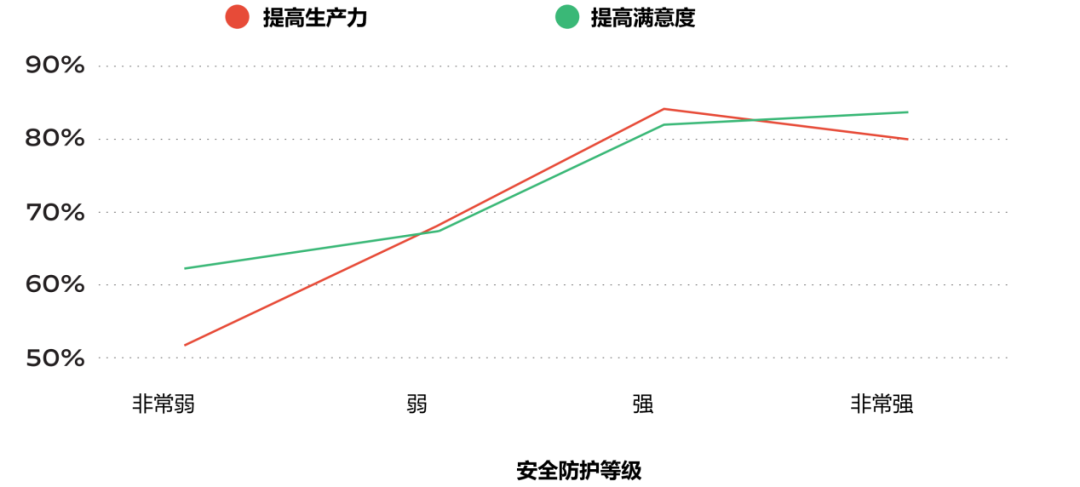

更高安全成熟的组织能够更有效地修补漏洞:超过75%的组织会在全生命周期过程中扫描代码,对漏洞的响应速度提高了28%。 随着组织安全成熟度越高,开发人员越认可安全的价值:安全成熟度高的组织的开发团队认为安全团队是业务推动者的概率比其他的组织要高出4.2倍。 安全成熟度与高效运营正相关:安全成熟度较高的组织认为他们的安全能力对应用程序的可靠性、可见性和安全性有显著的积极影响。 安全成熟度越高的组织遭受的安全事件更少:通过调研发现,2021年安全成熟度较高的组织遭受的安全事件减少了31%。 安全成熟度会影响产品的功能和准时交付:安全成熟度较高的组织对按时交付安全代码的信心增加了4.3倍。 安全成熟度高的组织业务收入明显超过预期目标:高成熟度阶段的组织相比于低成熟度阶段的组织增加业务收入的可能性高出55%。

利用已知软件漏洞进行攻击 利用0Day漏洞进行攻击 利用配置错误的云服务、工作负载或特权账户进行攻击 由第三方进行的未经授权的访问 恶意软件包括勒索软件和加密软件,它们可以横向移动到云工作负载中 有针对性地渗透攻击 由于API的不安全使用而导致数据丢失的攻击 滥用特权账户或通过被盗的凭证进行访问 对象存储中显示的公开数据

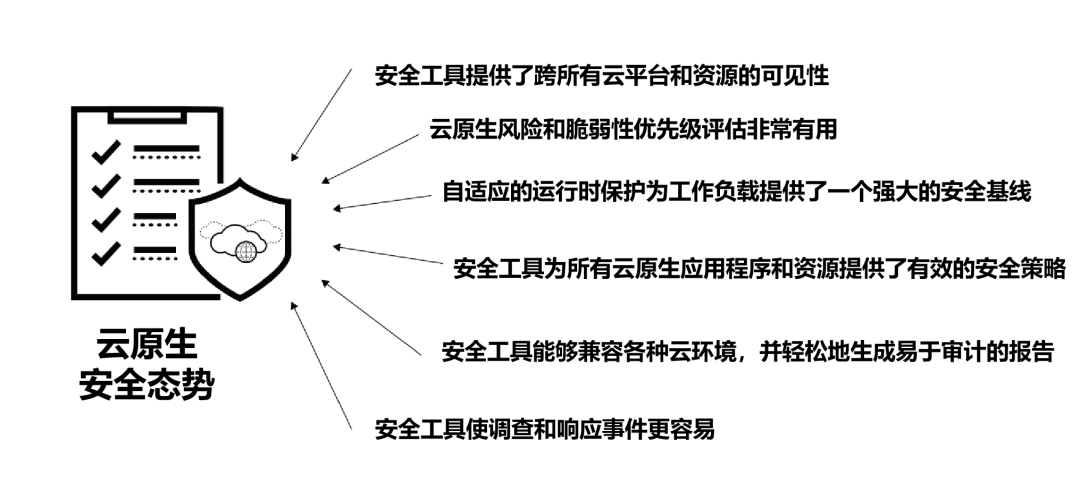

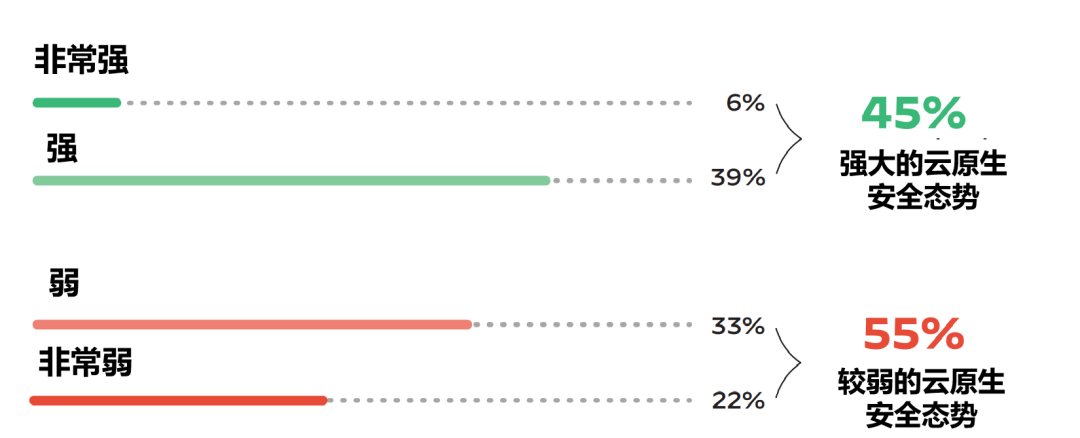

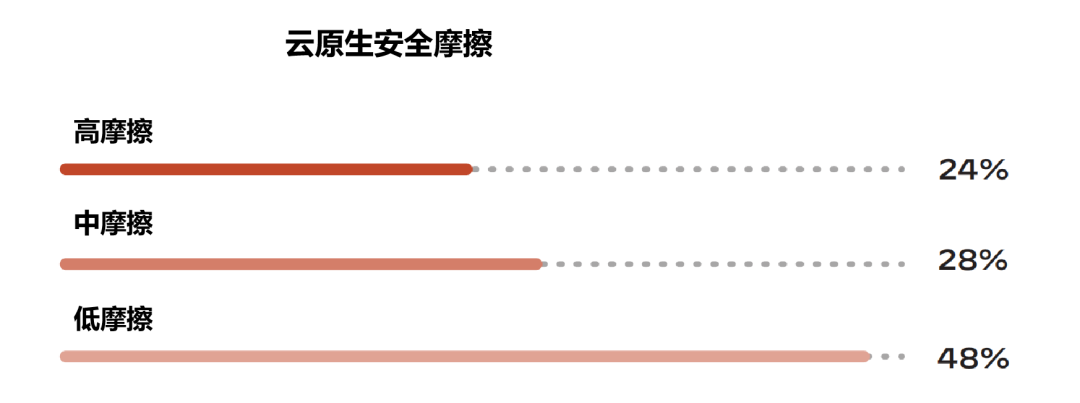

安全态势:指组织如何评价其云原生安全工作的有效性。 安全摩擦:指组织认为云原生安全支持或限制其业务的程度。

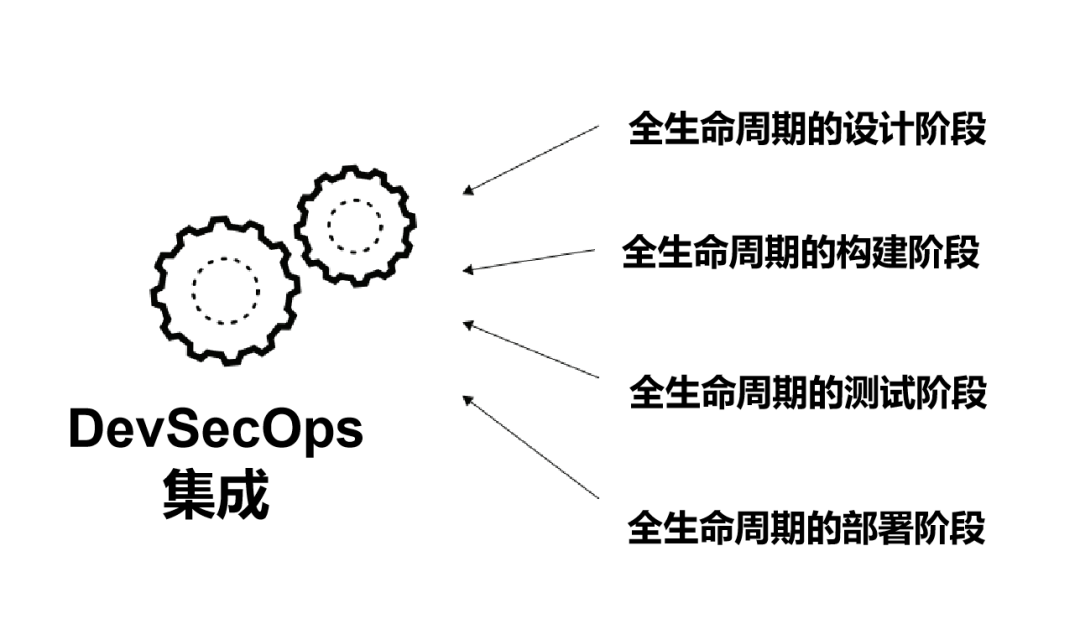

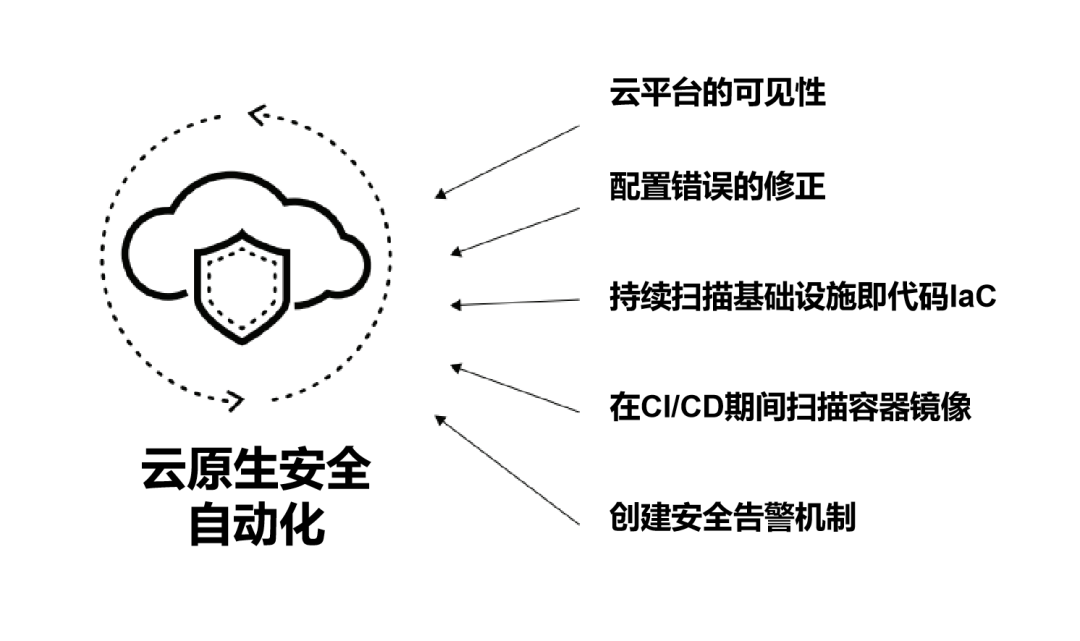

DevSecOps集成——将云原生安全能力集成到从构建到运行时的整个开发生命周期中。 安全自动化——云原生安全自动化的程度可以有效提高组织的安全能力降低安全摩擦。

在提供云基础设施之前降低风险来保护IaC。 检测可能引入风险的新资源和配置更改,确保运行时的云基础设施安全。 将IaC建立的基线同步应用于运行时,从而消除风险漂移。

评论