看我如何进入诈骗裸聊app后台

共 1158字,需浏览 3分钟

·

2021-01-19 00:41

前言

小弟我,第一次搞这种非法的站点

大佬,不要喷我。

仅记录渗透过程

当然,专门打击非法站点的大佬。肯定轻车熟路的。

一个月黑风高的晚上

你独自在网上冲浪

突然一个陌生女子要求

添加好友

你第一反应是什么?

更要命的是

没聊几句话

对方居然要求“裸聊”!

我的天这也太刺激了吧!

于是你备好纸巾脱下裤子大撸一场时

你以为是艳遇找上门

结果是一群诈骗分子

通过被诈骗的受害者给了 app下载地址

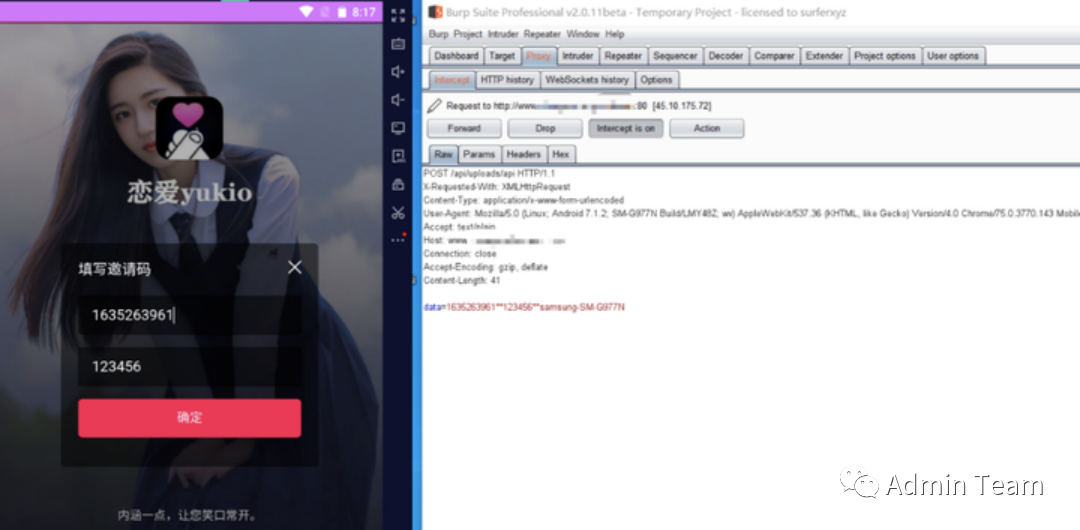

对app的渗透当然少不了模拟器了,打开模拟器抓包一波

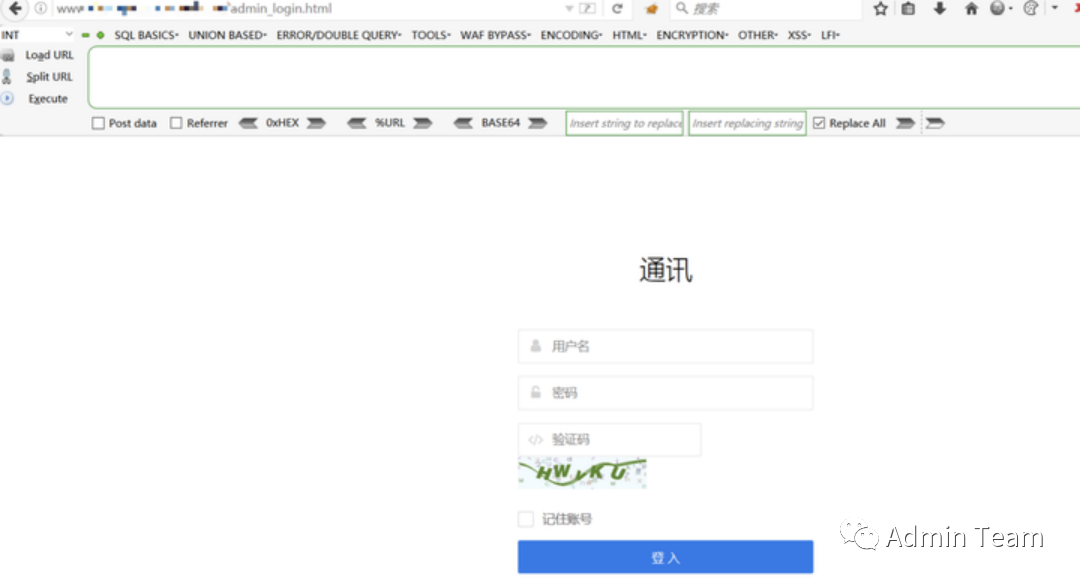

打开模拟器抓包 找到一个网站地址 哈哈哈 算是一个突破 打开网站看一下

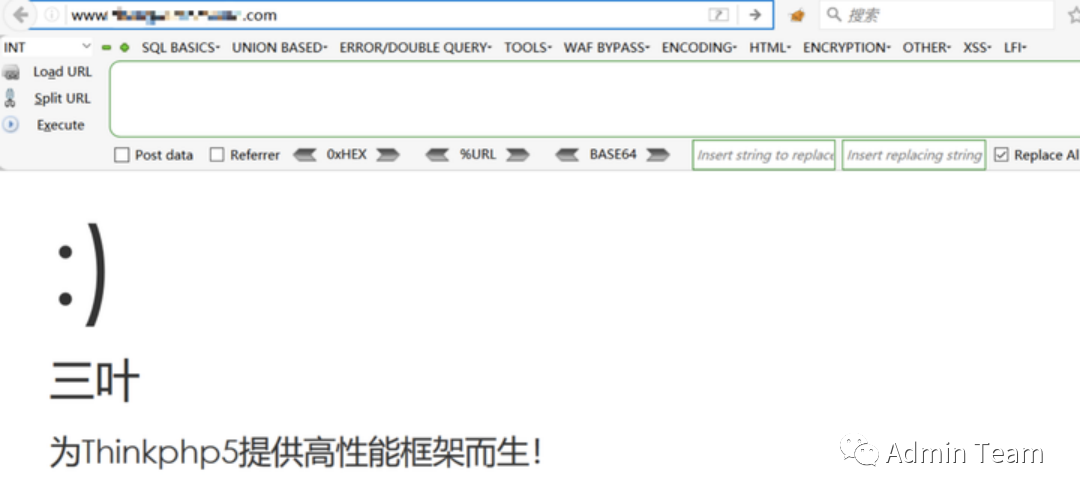

打开发现显示为thinkphp5框架的网站,凭我多年的渗透经验 这绝对不可能就一个网站。

尝试寻找他的后台

在url后面输入admin,果然成功跳转到后台

尝试输入 ,常见的admin ,密码错误。

好吧 运气不好

抓包看看验证码是否能多次利用

并不能多次利用。那就代表爆破不了。

直接多地ping

并无cdn 可以直接干它

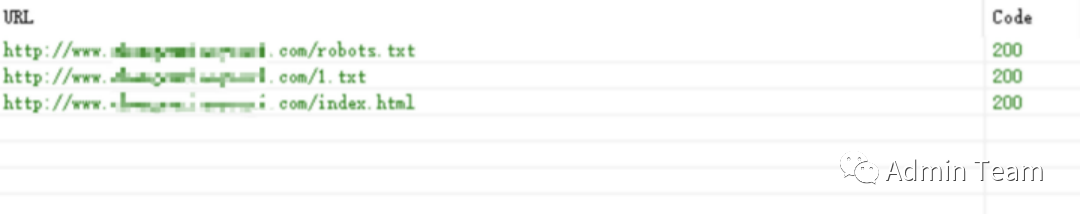

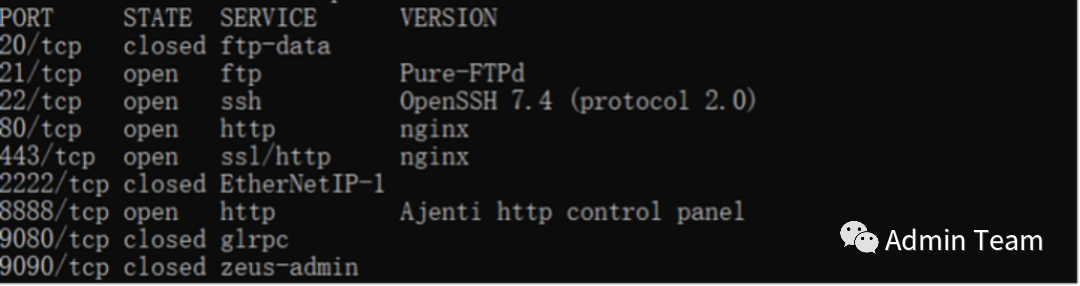

扫描目录

扫描端口

宝塔,并无太多的利用点

还是我太菜了陷入僵局了,目录和端口,并没有多大用处

看着我的 渗透三字经

旁站

19个站点,好几个都打不开。

目标站,就在上面

访问了其中一个站点

赶紧去舔一波

龙哥

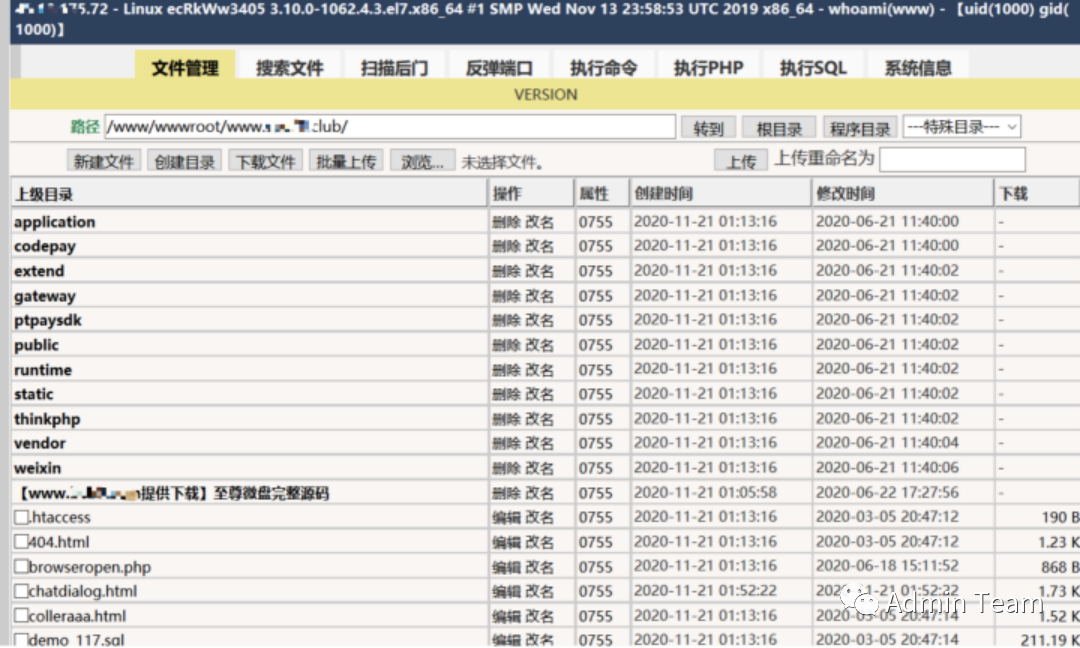

得知这是 微盘杀猪盘的源码

相关知识点

来到后台,并没有利用到漏洞。

直接123456进去了。

了不得 连大明星都玩你家平台,真厉害

一个杀猪盘就7个真人

寻找上传点

确实是,直接就上传成功了。

直接跨目录

防护做的再好,碰到猪队友一样还是要被搞

第三个站点,就是我们的目标站点

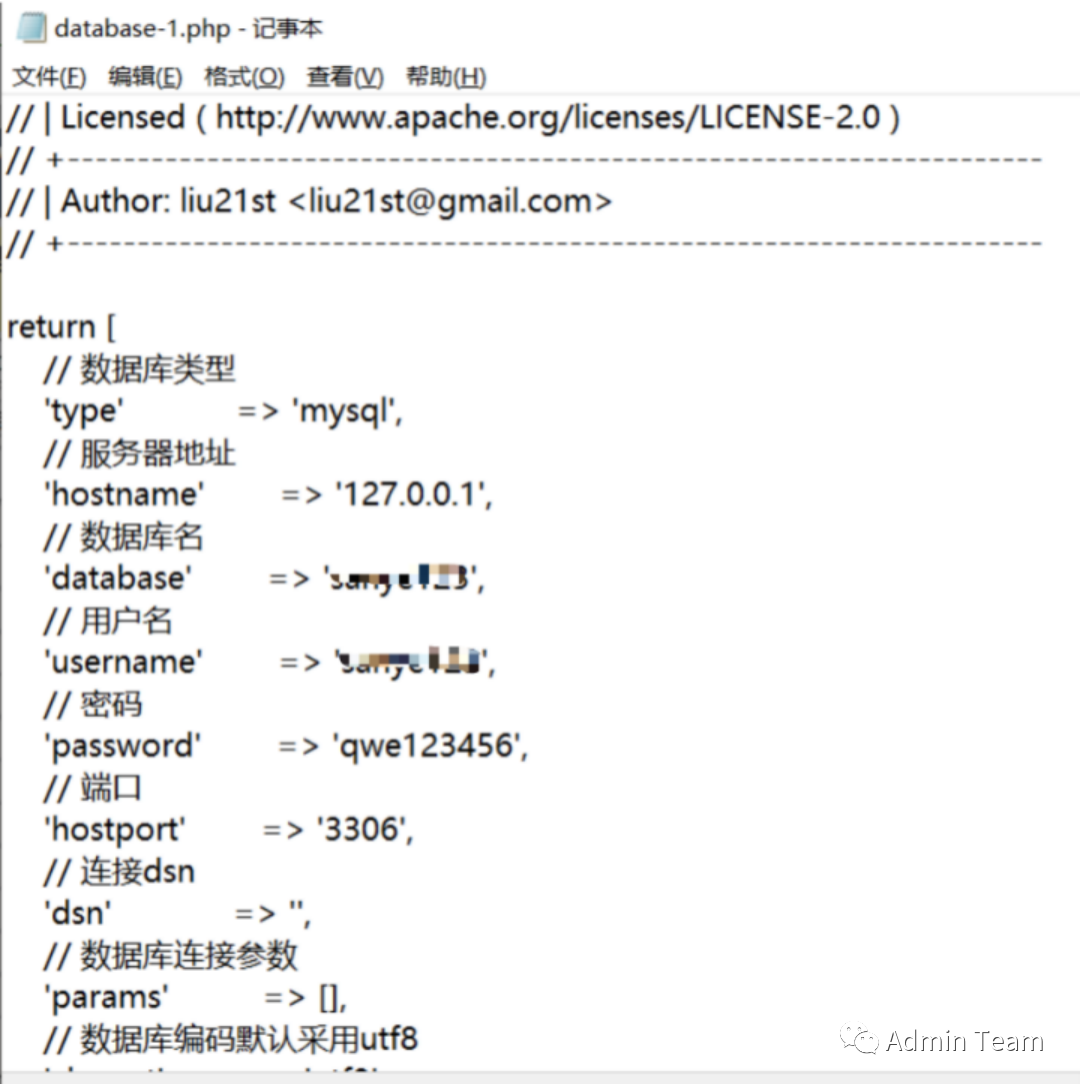

ThinkPHP5框架 的数据库配置文件的位置是

/application/database.php

后续上传了一个adminer.php

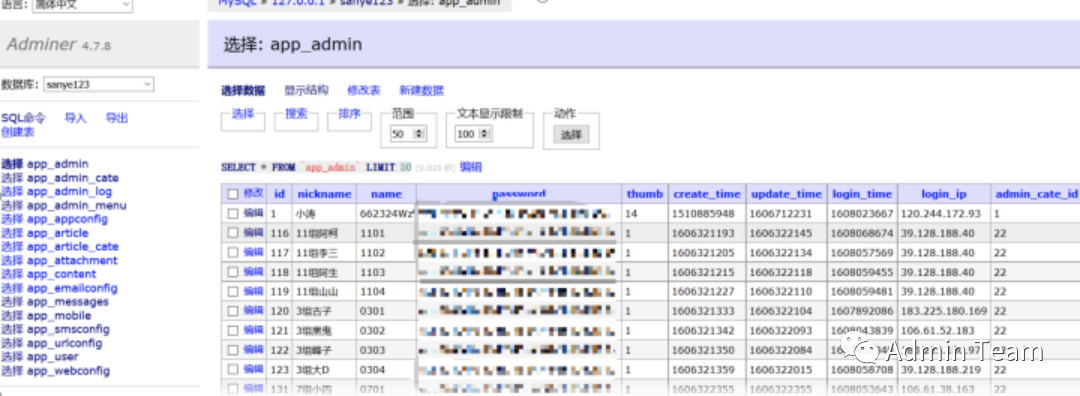

连接了数据库

这种用户名你能猜出来?

确实挺专业的哈, 还好几个小组

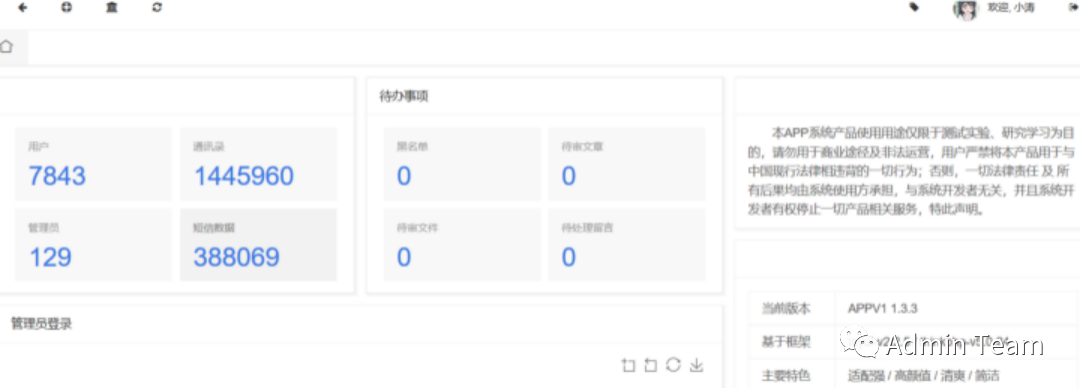

直接上后台看看

各位以后下载软件的时候一定要小心,系统不让你安装肯定有他的道理

不要贪图一时之快

最后提醒大家

远离网络不良行为,

不轻易下载他人指定的所谓APP,

也不要向陌生人泄露身份和家庭等敏感信息。

转账前“四必问” 被骗后“四必做”

转账前“四必问”:

“我为什么要转账?”;

“我认识对方吗,是否需要核实确认?”;

“我是否会落入诈骗的陷阱?”;

“我是否应该向警方咨询?”。

被骗后“四必做”:

联系银行客服寻求补救措施,了解资金去向;

及时拨打110报警;

注意保存转账汇款凭证;

冷静对待,保持身心健康。