勒索软件生态系统错综复杂 黑客是如何“狩猎”的?

电子邮件仍然是勒索软件发起攻击的主要手段之一,但并不是想象的那种简单的方式,勒索软件运营商通常从独立的网络犯罪集团购买访问权限,然后将访问权限出售给勒索软件参与者,以获取一部分不义之财。已经分发银行恶意软件或其他木马的网络犯罪组织也可能成为勒索软件附属网络的一部分,最终形成一个强大而有利可图的犯罪生态系统。

这些网络安全威胁者用The Trick、Dridex或Buer Loader等第一阶段恶意软件危害受害者组织,然后将他们的权限出售给勒索软件运营商,以部署数据盗取及加密。

值得注意的是,勒索软件并不是被识别恶意软件的唯一第二阶段有效载荷,除了电子邮件作为载体之外,勒索软件威胁者还会利用暴露于互联网上网应用软件中的系统漏洞,或对不安全的远程访问服务进行初始访问。

主要特点

l 电子邮件在勒索软件攻击中只作为攻击链的一部分;

l 勒索软件威胁者利用网络犯罪企业(主要为银行木马经销商)进行恶意软件部署;

l 勒索软件很少直接通过电子邮件传播;

l 恶意软件加载程序和勒索软件攻击之间存在交叉关系,多个威胁者使用相同的恶意软件负载分发勒索软件。

勒索软件生态系统地图

通过对10几个可能作为初始访问代理运行的威胁者进行跟踪发现,许多散布恶意软件加载程序的电子邮件威胁活动已经导致勒索软件感染,由于威胁者隐蔽自己并逃过安全检测,因此很难确认访问代理和勒索软件威胁者之间的协作关系。

初始访问促进者

恶意软件Emotet从银行木马到网络威胁分销商,一度成为头号恶意软件威胁,并造成代价高昂的破坏。但国际执法部门于2021年1月破坏了该恶意软件,摧毁了其基础设施并防止进一步感染。自从Emotet消失后,来自The Trick、Dridex、Qbot、IcedID、ZLoader、Ursnif持续不断进行活动,这些活动作为第一阶段的恶意软件载荷,试图引发进一步感染,包括勒索软件攻击。

此外,Proofpoint还跟踪Buer Loader和BazaLoader等下载程序,这些下载程序通常被用作勒索软件攻击的初始访问向量。在过去的6个月里发现了近300个下载活动,散布了近600万条恶意信息。在黑客论坛上被售卖的后门访问广告中,根据受害者的情况,价格可以从几百美元到几千美元不等,可以通过加密货币进行购买访问权限,最常见的是比特币。

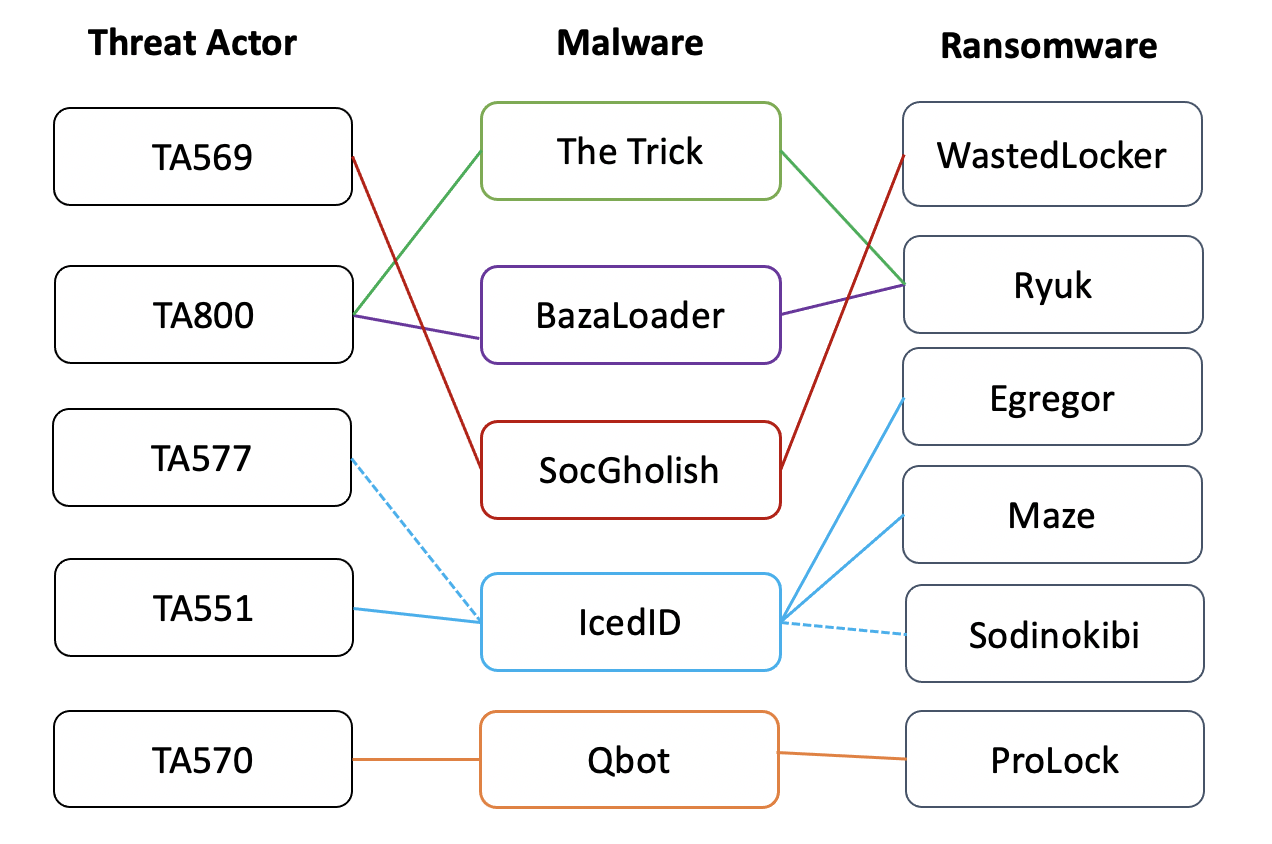

不同威胁行动者、恶意软件和勒索软件之间存在重叠关系,数据报告显示,Cont勒索软件与多个第一阶段加载程序相关联,包括Buer、Trick、Zloader和IcedID。IcedID还与Sodinokibi、Maze和Egregor勒索软件事件有关。

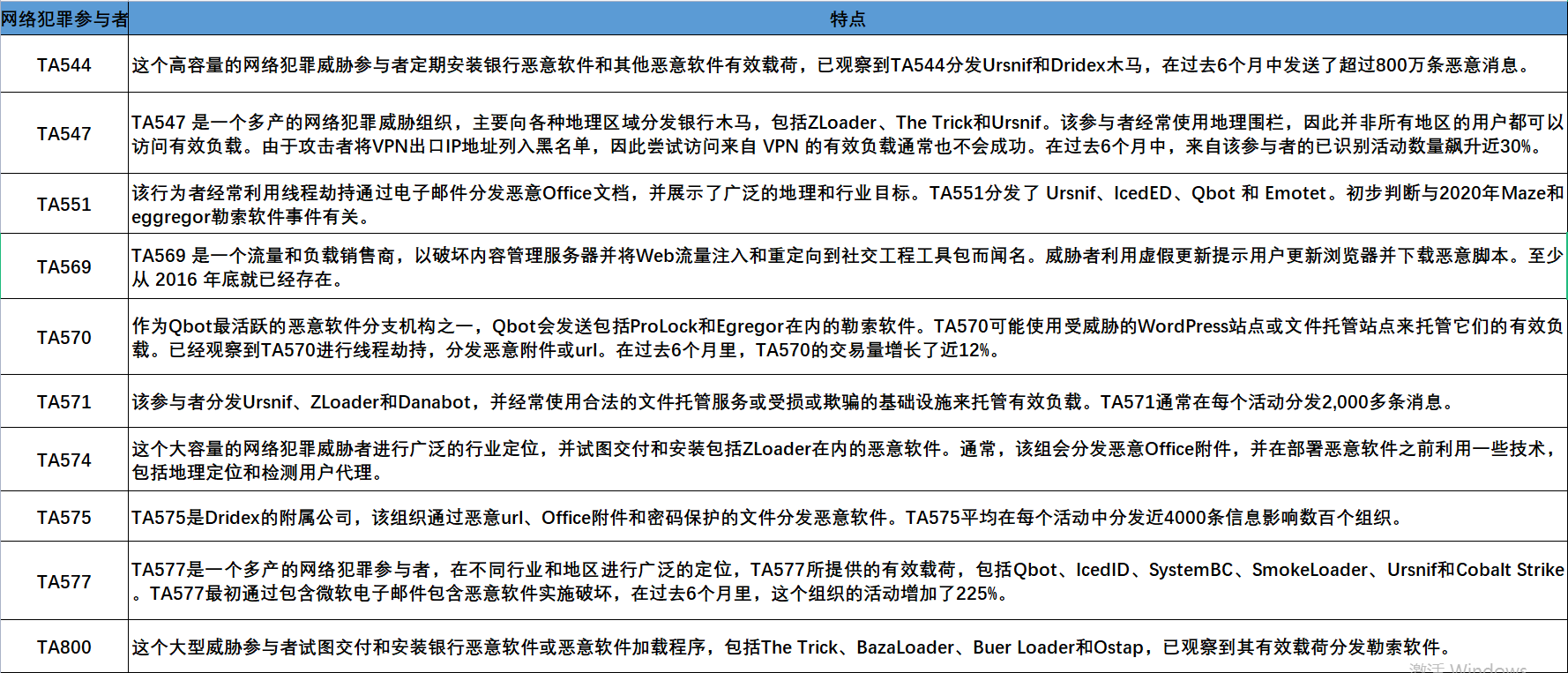

不同网络犯罪参与者特点如下图:

观察到威胁者的抽样,他们交付的初始访问负载,以及由于初始访问而部署的相关勒索软件。

犯罪集团多元化

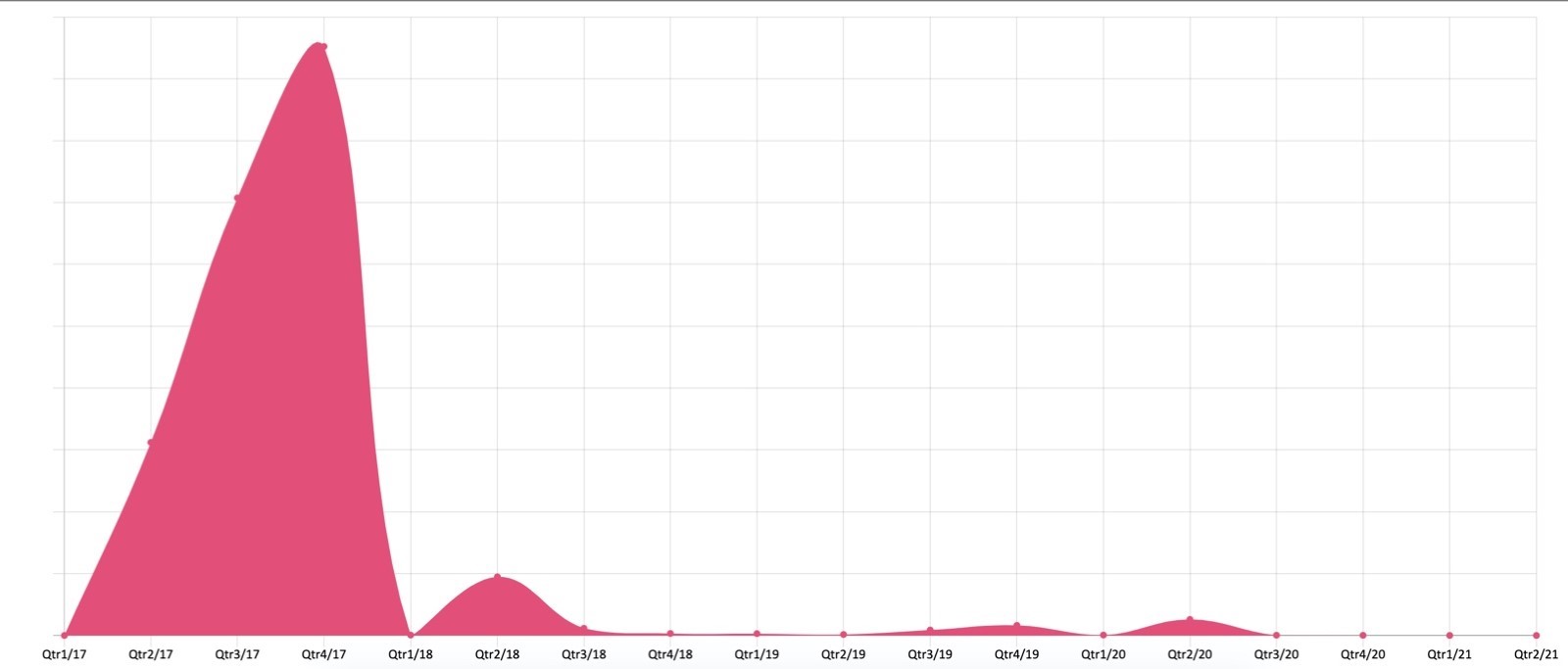

在2015年以前,通过电子邮件作为附件或链接直接分发的勒索软件活动以相对较低且一致的数量发生,此时威胁行为者以相当高的数量通过电子邮件分发勒索软件。但到了2018年第一阶段勒索软件活动显著减少,许多因素导致勒索软件不再作为第一阶段有效载荷,包括安全改进安全检测逃避技能,个人加密活动、蠕虫及具有指数级破坏性力的人为威胁。

勒索软件卷作为第一阶段的恶意软件

黑客如何狩猎

勒索软件威胁者目前进行“大型狩猎”游戏,进行开源监视以识别高价值组织、易受攻击的目标以及愿意支付赎金的公司。与初始访问代理合作,勒索软件威胁者可以利用现有的恶意软件后门在成功加密之前实现横向移动和全域入侵。

利用初始访问代理的攻击链可能如下:

威胁参与者发送包含恶意Office文档的电子邮件

用户下载文档并启用释放恶意软件负载的宏

攻击者利用后门访问来窃取系统信息

此时,初始访问代理可以将访问权出售给另一个威胁参与者

攻击者通过恶意软件后门访问部署 Cobalt Strike,从而实现网络内的横向移动

攻击者通过Active Directory获得完整的域入侵

攻击者将勒索软件部署到所有加入域的工作站

网络安全前景

在部署勒索软件负载之前,威胁者正在环境中进行广泛的侦察、特权升级和横向移动。但目前威胁者进行加密活动之前观察环境的时间从2019年40天到现在部分威胁者从初始访问到部署勒索软件仅用2天。短暂的停留时间、高额的赔偿以及跨网络犯罪生态系统的协作已经导致了一场完美的网络犯罪风暴。

随着网络安全成为国际共同话题,世界各国都严肃对待,随着针对网络威胁进行全面防御,从应用软件开发阶段加强静态代码安全检测,以减少已知及未知系统漏洞,到在开发过程中及时关注开源代码安全及动态应用安全测试,减少软件系统漏洞。同时对供应链上中下游各阶段进行安全防御,相信勒索软件攻击的频率及成功率会大大下降。

参读链接:

https://www.woocoom.com/b021.html?id=5efbc05f6c1d4a6c8907df7e8a265447

https://www.proofpoint.com/us/blog/threat-insight/first-step-initial-access-leads-ransomware