Python 爬虫进阶必备 | 某需求定制平台 sign 加密逻辑分析

第一时间关注Python技术干货!

图源:极简壁纸

今日网站

aHR0cHM6Ly93d3cueGluZ3R1LmNuL3Zpc2l0b3IvY3JlYXRpdmUvbWFya2V0L3NlcnZpY2U=

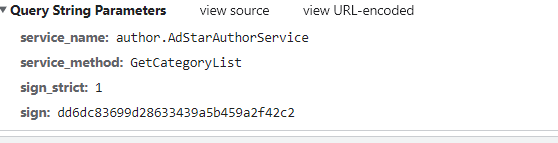

加密定位

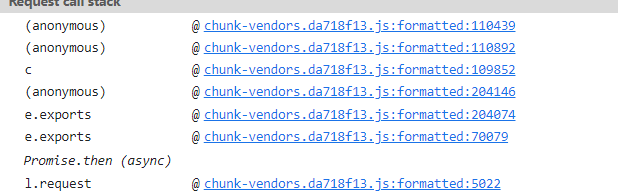

请求里只有一个sign看着像是加密的,看下请求的调用栈

看了下全部的逻辑,发现大多都是的在这个chunk-vendors文件里,所以直接第一个搞进去,在文件里面搜索下看看有没有sign

检索sign太多了,可以像我一样检索sign:或者sign=来查找

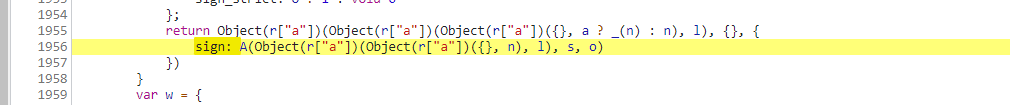

通过sign:找到下面的位置,看着很像,所以断点打上,重新刷新看看

直接断上了,应该就是这里了

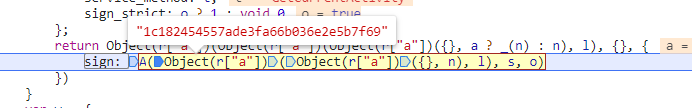

的确是在这里生成了sign

加密分析

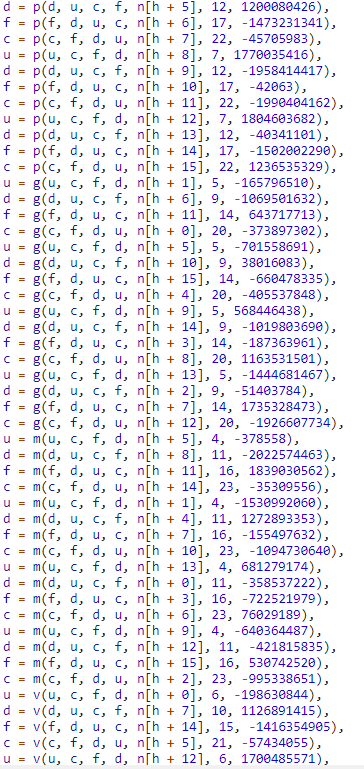

找到位置就很方便了,一个个把未知的参数找出来就可以了

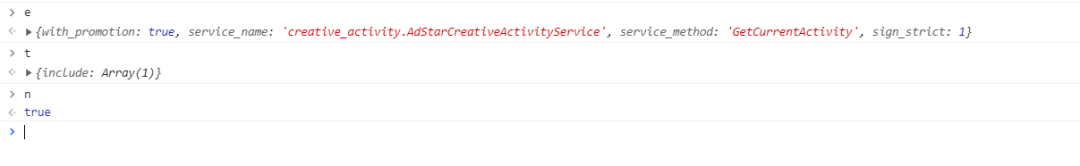

我这里是随找了一个接口,控制台打印了下入参

这里的参数都很清晰

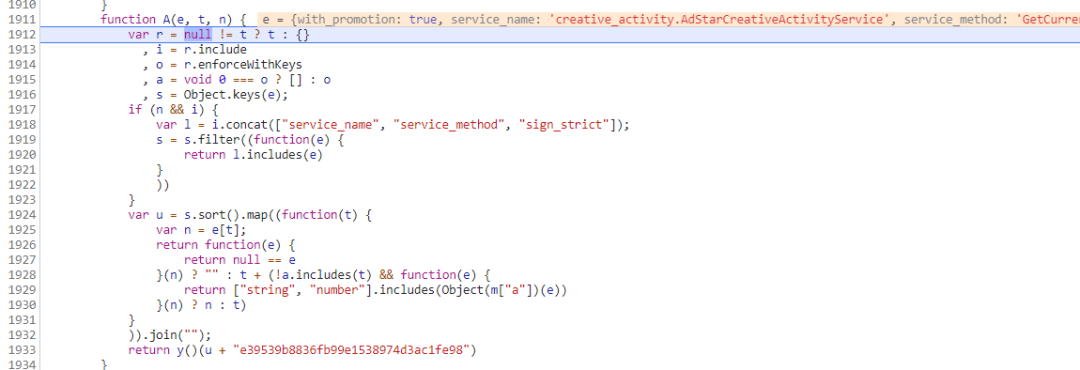

传入的这个参数经过一段逻辑之后,在最后返回了 y并传入了u还有加盐的变量

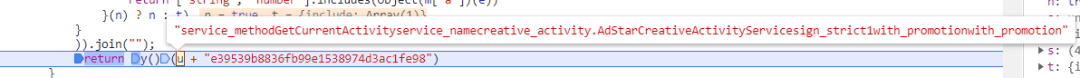

这里的u是参数的拼接

然后和盐值想加传入了y

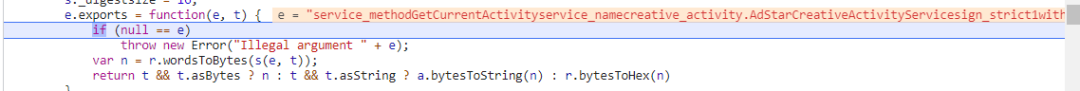

现在跟入y中

再跟进去看看他进的方法逻辑

典型的 md5,后面都不用看了,直接上网站测试就完事了

已知传入的参数是

service_methodGetCurrentActivityservice_namecreative_activity.AdStarCreativeActivityServicesign_strict1with_promotionwith_promotione39539b8836fb99e1538974d3ac1fe98

结果

1c182454557ade3fa66b036e2e5b7f69

网站测试结果

完事~

好了,以上就是今天的全部内容了。

我是没有更新就在摸鱼的咸鱼

收到请回复~

我们下次再见。

对了,看完记得一键四连,这个对我真的很重要。

对了,看完记得一键四连,这个对我真的很重要。

评论