HVV之WIFI蜜罐反制红队

1.在HVV的过程中,红队通过常规的Web进不去的时候,就会现场近源渗透,自带网线在客户现场插网线,或者连接客户现场wifi进入内网。

2.这个时候,蓝队可以搭建一个wifi蜜罐,等待准备现场渗透的红队上钩。

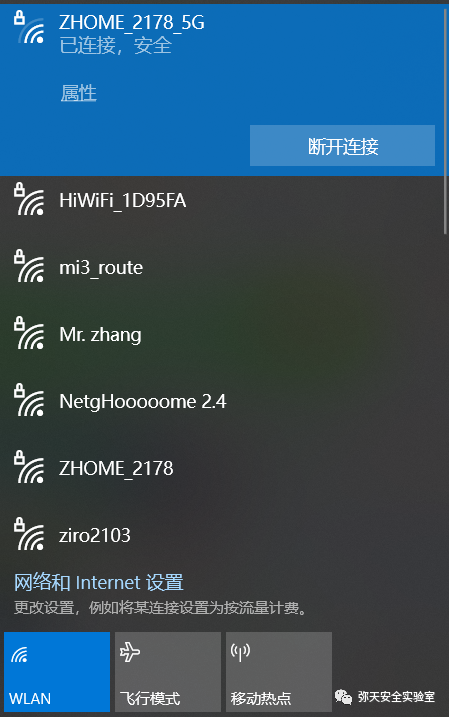

3.查看wifi列表如下:

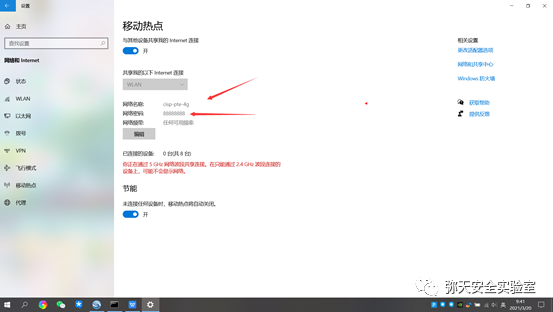

4.选择一个客户常用的wifi名称,然后开启热点,例如cisp-pte-4G,因为这名称比较像,现在很多路由器应该都可以开启4G和5G。

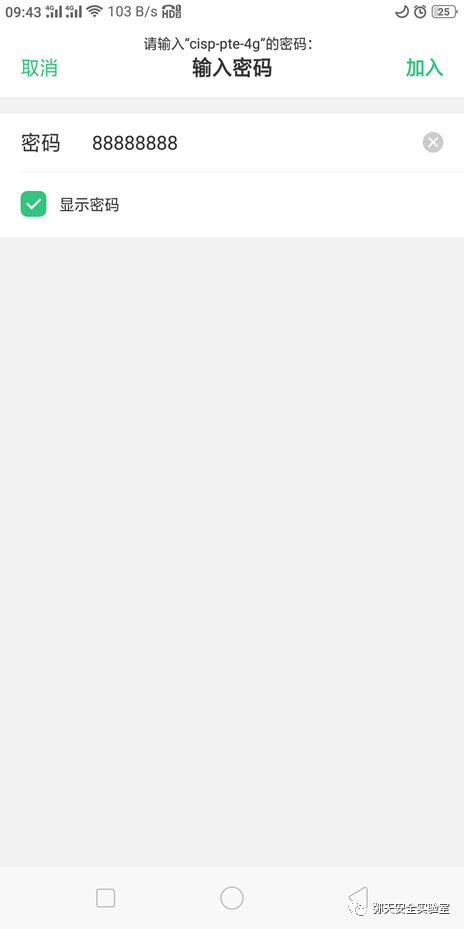

5.最好设置成弱口令形式,那就88888888,方便红队扫描弱口令的时候进入内网

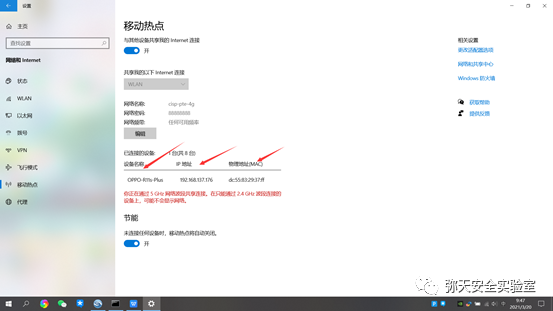

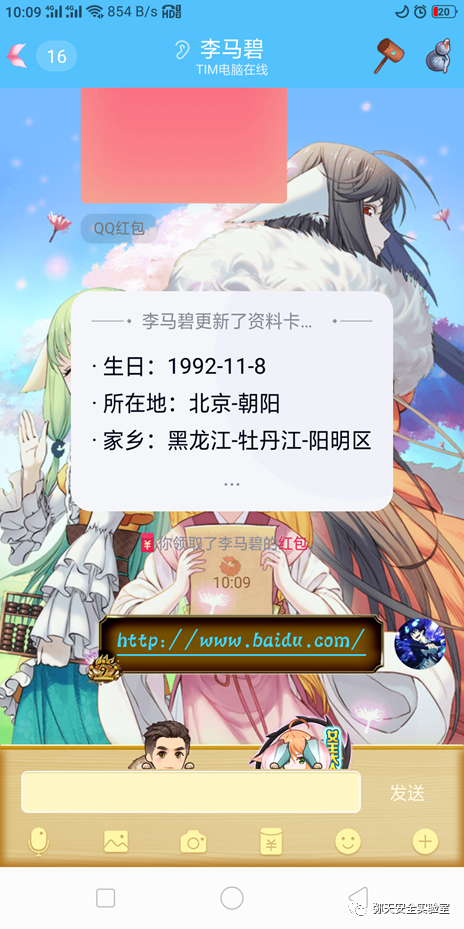

6.在红队连接成功之后,会在系统显示,红队的IP地址,mac地址,使用的手机型号

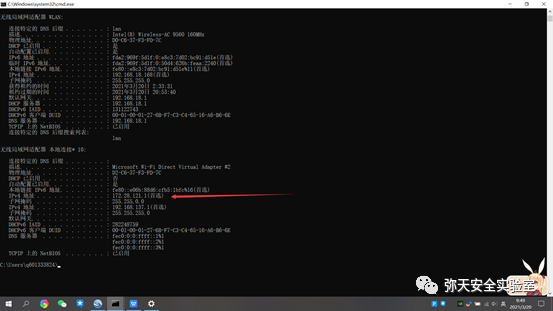

7.但是这些信息并不足以石锤红队,查看本机IP地址,172.28.121.1,相当于红队连接蜜罐wifi的路由网关

8.然后搭建一个web蜜罐网站。

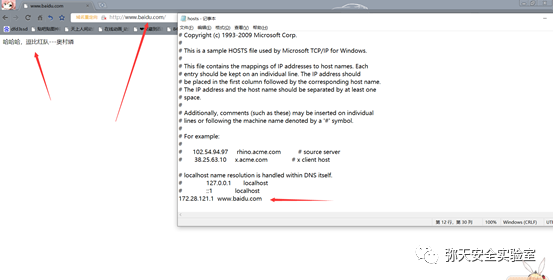

9.因为对方连接的是你的热点,流量都是经过你进行转发的,所以,我们需要修改本机host文件,把红队的流量引到你搭建的web地址,例如www.baidu.com解析到172.28.121.1(这个也就是你搭建的web地址)

10.这样就可以把红队的流量劫持到我的网站了

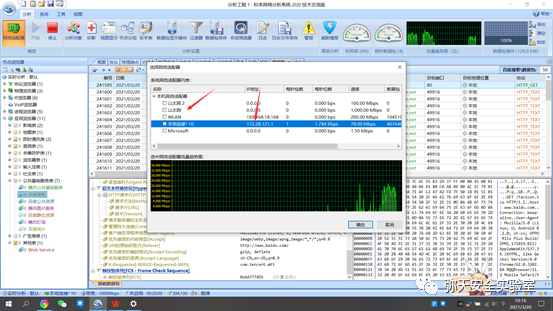

11.还可以使用抓包软件对网关IP进行流量监听

12.确认红队的设备访问百度的流量被劫持到本地了,用QQ浏览器访问的

评论