连曝三大漏洞,你的Apache Log4j还好吗

继 CVE-2021-44228 和 CVE-2021-45046 之后发现的第三个 Log4Shell 漏洞。

Apache Log4j 2.16.0 已发布 Apache Log4j 2.15.0 发布,安全漏洞已得到解决

Log4shell 漏洞背景说明

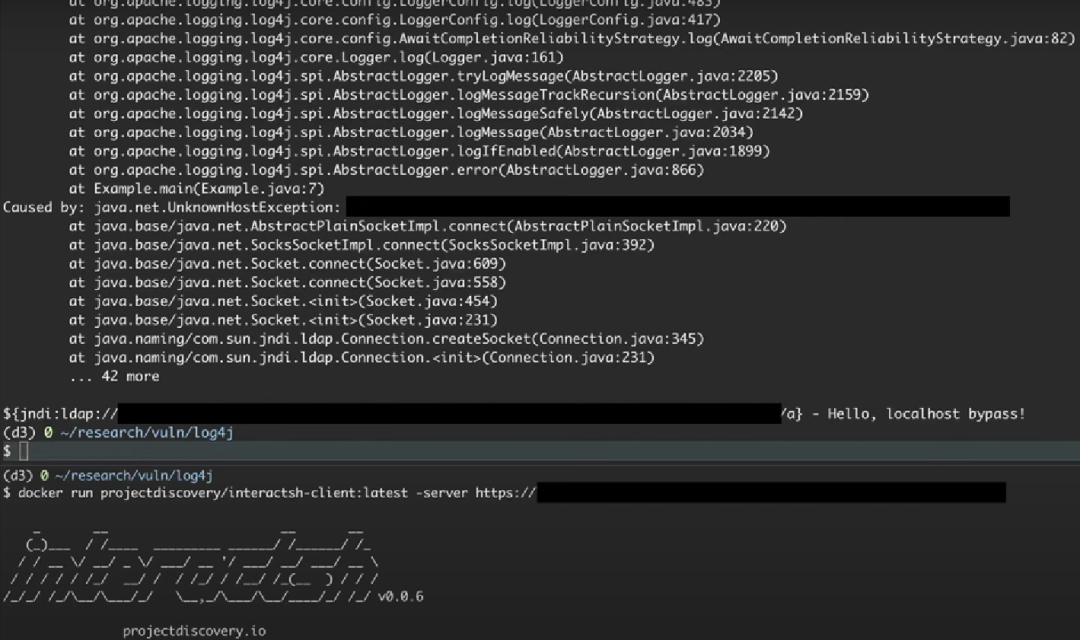

2021 年 12 月 11 日:发布 2.15.0 版本,对 JNDI 查询功能进行限制。但此版本的修复不完整,导致了第二个 Log4j 漏洞漏洞:CVE-2021-45046。 2021-12-13: 发布 2.16.0 版本,为了解决 CVE-2021-45046 漏洞, Log4j 2.16.0 直接禁用了 JDNI 功能。

官方通告

CVE-2021-44228(Log4j2 初始漏洞)

CVE-2021-45046(Log4j 2.15.0 未完整修复的漏洞)

CVE-2021-4104(Log4j 1.2 版本问题)

各组织/开源项目对 Log4Shell 漏洞的响应汇总

Metabase : v0.41.4 发布,解决 log4j2 漏洞问题 openEuler:欧拉开源社区 Log4j 高危安全漏洞修复完成 KubeSphere:Apache Log4j 2 远程代码执行最新漏洞的修复方案 MateCloud :4.2.8 正式版发布,修复 Log4j2 的安全漏洞 openLooKeng 开源社区: Apache Log4j2 高危安全漏洞修复完成 JPress 博客系统:发布新版,修复 Log4j 漏洞问题 Netty :4.1.72.Final 发布,更新 Log4j2 版本 Apache NiFi :1.5.1 紧急发布,修复 log4j2 相关问题 Jedis :3.7.1、4.0.0-rc2 发布,修复 Log4j 安全问题 Eurynome Cloud : v2.6.2.10 发布,修复 Apache Log4j2 安全问题 Jedis: 3.7.1、4.0.0-rc2 发布,修复 Log4j 安全问题 Apache Solr :发布漏洞影响情况和缓解措施 Minecraft :发布漏洞声明和缓解方案 Apache Flink :关于 Apache Log4j 零日 (CVE-2021-44228) 的建议 Apache Druid:建议所有用户升级到 Druid 0.22.1 OpenSearch:重要提示:更新到 OpenSearch 1.2.1 OpenNMS:受 Apache Log4j 漏洞影响的 OpenNMS 产品 IBM Cúram :可能会影响 Cúram Social Program IBM WebSphere:受影响,已更新

Anolis OS: 不受 Log4j 高危安全漏洞影响 SUSE :产品均不受影响 Apache Spark:不受影响 Curl / Libcurl :不受影响 Zabbix :不受影响 DBeaver :Log4j2 漏洞对我们的用户不危险 VideoLAN:核心已移植到 Kotlin ,不用 Log4j Cloudflare:Cloudflare 如何安全应对 Log4j 2 漏洞 LastPass:不受影响 HackerOne:不受影响,能利用漏洞影响 H1 的人可获得 25000 美金奖励

华为:启动了调查分析,相关排查还在持续进行 微软:除了明确涉及 Minecraft,其他的情况仍在调查 JetBrains: YouTrack Standalone、Hub、Upsource 和 Floating 许可证服务器受影响但已修复,其余仍在测试

360CERT:发布Log4j2恶意荷载批量检测调查工具 腾讯容器安全:发布开源 Log4j2 漏洞缓解工具

公司/组织/项目名称 | 回应类别(已更新/修复/不受影响等)| 回应链接 。此漏洞影响面太广,希望大家一起合作,避免更多组织或个人因此受到损失。4、欠债3000亿,宣布破产!昔日民族品牌,为何总沦为反面教材?

5、桌面版 Linux 为什么打不过 Window?Linus 现身说法

评论