OPPO互联网DevSecOps实践 | IDCF

内容来源:OPPO安全应急响应中心 子午安全实验室

作者:沈海涛

前言

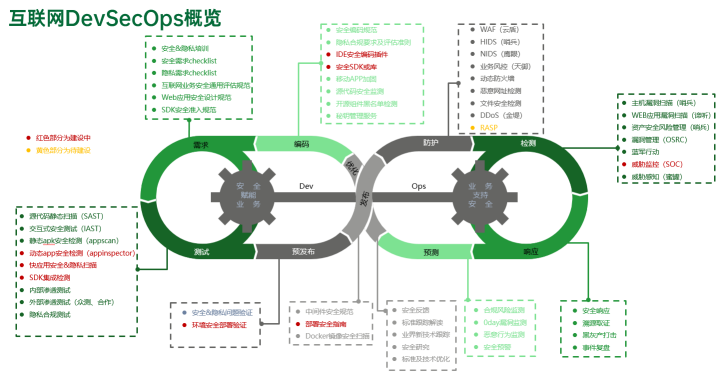

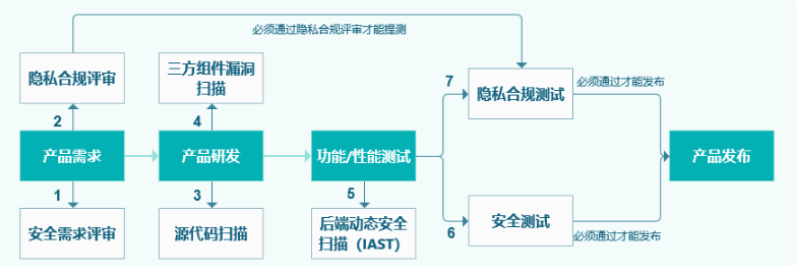

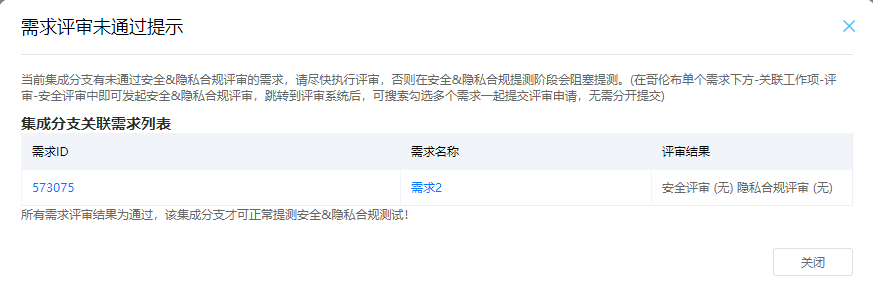

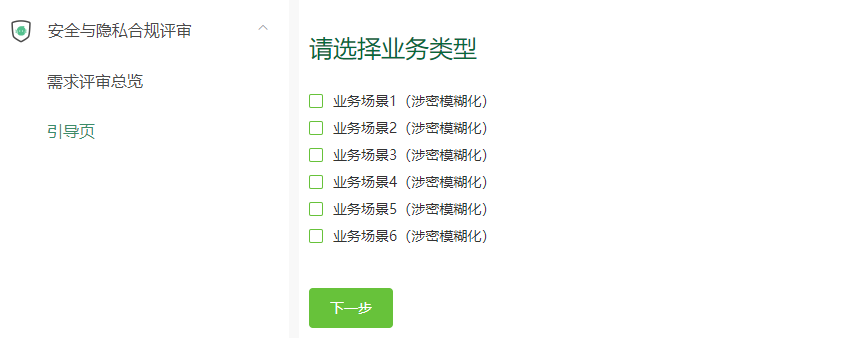

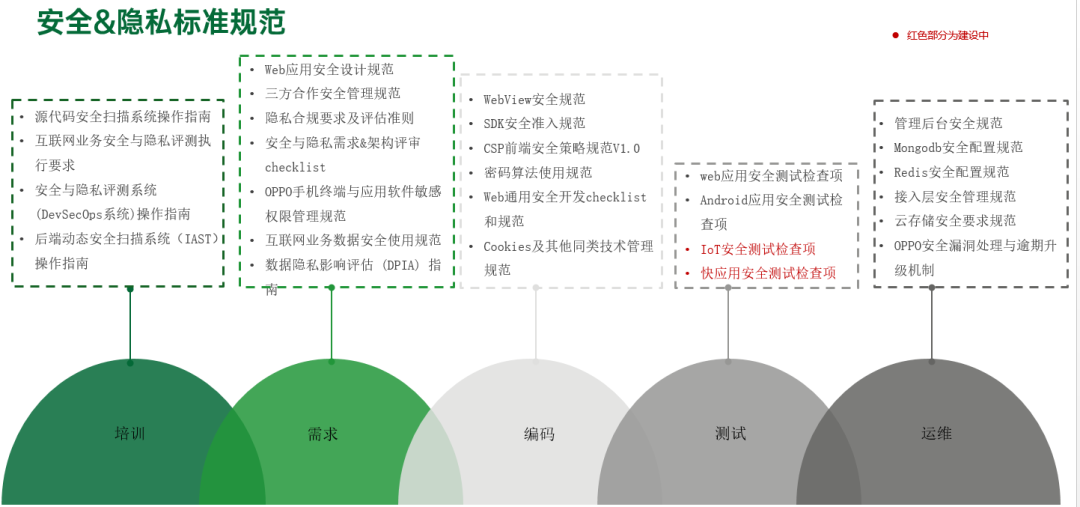

一、安全活动融入研发流程

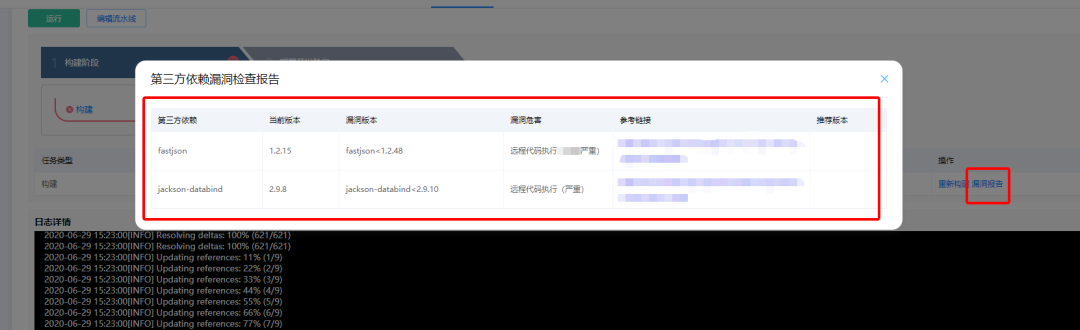

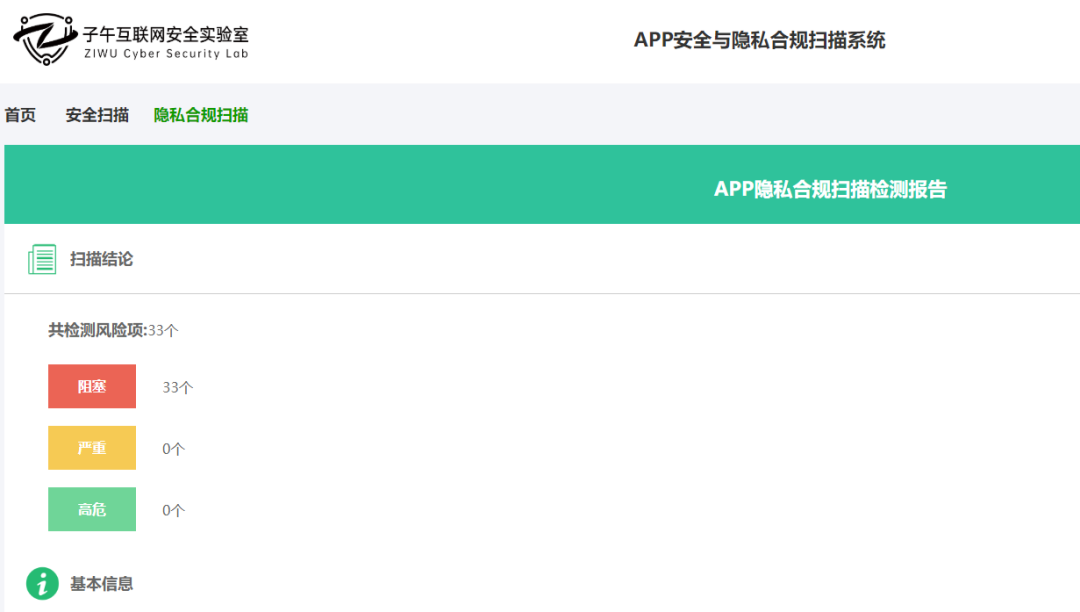

静态源代码扫描(SAST) 后端动态自动安全测试(IAST) 开源组件黑名单检测(SCA) 安卓APP静态安全与隐私合规扫描 安卓APP动态安全与隐私扫描 安卓SDK特征扫描

二、基础安全防护产品及服务

主机层:主机入侵检测(哨兵)、态势感知(谛听); 网络层:安全网关(云盾)、流量检测系统(鹰眼)、动态防火墙、DDoS防护系统(金堤); 应用层:秘钥管理服务、业务风控(天御)、验证码服务、安全组件(OSK)。

三、安全文化建设

成立了公司级的安全与隐私委员会,将业务部门的负责人纳入其中,在组织制度上保障安全与隐私策略的推动实施。 建立了安全与隐私合规代表制度,安全与隐私合规代表由业务部门专人担任,确保安全与隐私要求在部门落地。 将安全与隐私写入互联网产品观:“发自内心的尊重用户的隐私与安全,而不仅仅是因为法律的约束”。 常态化的培训赋能。一方面,对主管层开展“安全与隐私合规应知应会”培训。另一方面,定期开展安全与隐私知识宣导。通过培训、内部发文等形式开展安全与隐私知识培训。

四、外部合作

成立了 OPPO安全应急响应中心(OSRC) ,并与多个漏洞提交平台合作,与全球安全研究者一起守护OPPO用户的安全。 积极与高校和业界安全厂商合作,通过联合实验室、项目合作、产学研等方式在部分重点技术领域上进行攻关与合作。 积极参与安全与隐私领域权威认证,检验成果。目前已经通过TrustArc、eprivacy、ISO/IEC 27018:2014、ISO/IEC 29151:2017、ISO/IEC 27001:2013、CSA Star、泰尔信息安全五级认证、等保三级、ISO/IEC 27701:2019等认证。同时我们还通过其他测评机构来评估DevSecOps的成熟度,以便改进。 在安全研究过程中,提报安卓系统、Netty、RocketMQ、Chrome、Safari、等多个安全问题,并获得厂商公开致谢及CVE。 参与 DIMVA 、ISC 等多个安全会议并做分享,开展多次校园行安全分享交流活动。

五、持续精进

持续优化检测方法和规则,降低误报率和漏报率;自动化能力要覆盖关键的流程;持续优化自动化的用户体验。 持续关注业界技术动态,及时覆盖新的漏洞模型,引入新的检测技术或方法,覆盖更多的产品形态; 持续运营自动化工具,在业务使用过程中优化检测规则; 逐步将 Docker 安全扫描作为强流程管控,覆盖安全基线扫描; 提早暴露安全风险,将安全扫描集成到IDE开发环境中,将安全扫描工具使用赋能给开发及测试,甚至将安全与隐私测试融入到功能测试中。

保障基础开发框架的安全; 将安全库集成到开发框架中,并默认配置; 提供默认安全的镜像、操作系统、中间件; 提供默认安全的通用组件,比如封装WebView安全组件; 将安全检测及监控能力融入到基础设施中。

安全团队持续关注业界安全与隐私技术及趋势,消化吸收,转化为内部能力; 持续将安全与隐私合规能力赋能给产品、开发、测试及运维人员; 逐步将安全与隐私合规测试人工流程转化为自动化流程; 将大部分的安全与隐私检测项工具化,并推广给开发和测试人员使用; 通过“安全蓝军”来覆盖自动化工具无法覆盖的部分。

评论