勒索500万美元!越南大型加密平台遭与Log4j相关的勒索软件攻击

据报道,越南最大的加密货币平台之一ONUS成为勒索软件攻击的受害者,该攻击已通过第三方支付软件追溯到Apache的远程代码执行漏洞Log4j。

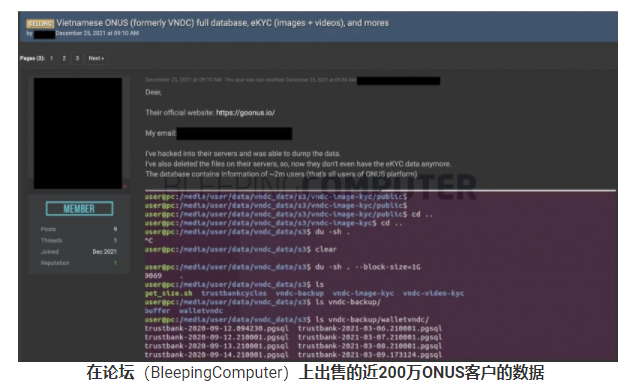

很快,攻击者就向ONUS勒索了500万美元,并威胁说如果ONUS拒绝遵守,就会发布客户数据。在该公司拒绝支付赎金后,威胁行为者将近200万ONUS 客户的数据放在论坛上出售。

ONUS 是一种加密货币投资应用程序,于2020年3月首次在Android和iOS上推出,周五在其网站上发布消息称,其系统“因大规模网络攻击而受到损害”。ONUS管理员表示,“第三方能够未经授权访问并窃取某些关键的ONUS数据。”

支付软件运行了一个易受攻击的log4j版本

12月9日,臭名昭著的Log4Shell漏洞 (CVE-2021-44228)的PoC 漏洞在 GitHub 上泄露。这引起了攻击者的注意,他们开始大规模扫描互联网以查找易受攻击的服务器。

12月11日至13日期间,攻击者成功利用了ONUS Cyclos服务器上的Log4Shell漏洞,并植入了后门以实现持续访问。

CyStack研究人员说:“攻击者甚至在供应商通知客户并为其客户提供补丁说明之前就利用了Cyclos 软件中的漏洞进行攻击。” 该公司表示,ONUS 在收到警告时修补了该漏洞,但攻击者可能已经渗透到系统中。

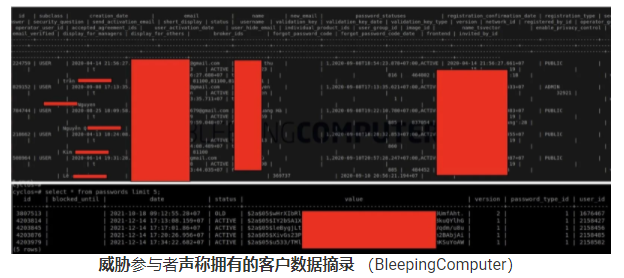

安全部门表示,大约200万ONUS用户随后泄露了信息——包括姓名、电子邮件和电话号码、地址、E-KYC、数据、散列密码、交易历史和“其他加密信息”。

违规后,ONUS表示已将其资产管理和存储系统升级到ONUS Custody v2.0。该平台还敦促用户更改其应用程序密码。

CyStack分析

在他们的报告中,CyStack 列出了以下时间表:

12月9日: Log4j 漏洞发布;据报道,平台不知道Cyclos是受Apache缺陷影响的软件之一;

12月11-13日:攻击者利用 Cyclos 服务器上的 Log4j 漏洞为 ONUS 留下后门;

12月14日: Cyclos 将漏洞通知 ONUS 并发布补丁说明,它确实这样做了;

12月23日:安全部门检测到“异常活动”并通知 ONUS;ONUS 确认 AWS S3 中的用户数据已被删除;CyStack 实施事件响应协议;

12月24日:攻击者通过Telegram向ONUS发送500万美元的赎金请求;据报道,ONUS 拒绝了该请求并向用户披露了这次攻击。CyStack 继续检查 Cyclos 节点以检测/删除后门;

12月25日:据报道,攻击者在黑客论坛上泄露了数据,并声称拥有ONUS数据库表的副本。

研究人员在他们的报告中称:“ONUS 最严重的错误是ONUS 授予 AmazonS3FullAccess 访问密钥的权限,这允许攻击者破坏并轻松删除所有S3存储桶。”

该公司继续说,为了方便访问,攻击者在服务器上下载并运行了一个后门——称为 kworker——以将自己伪装成 Linux 操作系统的 kworker 服务。

CyStack 说:“基于 go-socks5 库,后门可能是由攻击者自己为这次特定攻击创建的。”

近200万条客户记录待售

到12月25日,在未能从ONUS获得勒索金额后,威胁行为者将客户数据放在数据泄露市场上出售。

攻击者声称拥有395个ONUS数据库表的副本,其中包含客户的个人信息和散列密码。

样本还包括在KYC过程中获得的客户身份证、护照和客户提交的视频自拍剪辑的未经编辑的图像。

CyStack对ONUS的建议包括按照供应商的指示修补Cyclos中的Log4Shell漏洞、停用泄露的AWS凭证、正确配置AWS访问权限、阻止对所有敏感S3存储桶的公共访问以及施加额外限制。

到目前为止,log4j 漏洞已被各种威胁行为者利用,从国家支持的黑客到勒索软件团伙 以及其他一些犯罪分子,将加密矿工注入易受攻击的系统。

Log4j用户应立即升级到昨天发布的最新版本 2.17.1(用于 Java 8)。包含修复程序的反向移植版本 2.12.4 (Java 7) 和 2.3.2 (Java 6) 预计将很快发布。

ONUS攻击凸显了修补和排查Log4j漏洞的紧迫性,建议企业与供应商合作,尤其是面向互联网或用户的供应商,并确定它们是否容易受到Log4j CVE和补丁或通过相应地阻止来缓解安全问题。

企业除了安装防护软件之外,及时检测、发现网络系统中的薄弱环节,并进行维护和修补,可以有效减小被黑客盯上的概率。同时,对于软件开发企业,不应只关注在软件开发的功能和效率,同时要将安全问题融入至开发周期当中,尤其经常被忽略的代码缺陷等问题。在静态代码安全检测中,不但可以查找、定位代码的缺陷问题,同时还能检测出一些不需要运行即可发现的安全漏洞问题。

参读链接:

https://www.bleepingcomputer.com/news/security/fintech-firm-hit-by-log4j-hack-refuses-to-pay-5-million-ransom/

https://www.inforisktoday.com/crypto-platform-suffers-log4j-related-ransomware-attack-a-18219