服了!居然在简历中藏木马!

神秘邮件

前几天,公司HR在群里发来了一条消息,说收到一封非常可疑的简历邮件。

不枉公司三令五申的信息安全意识培养,咱们的HR小姐姐能有这样的敏锐意识,得给她点个赞!

最近部门确实在进行人员招聘,也进行了大量的招聘宣传,每天都要收到不少的简历邮件,但这封邮件却透露着些许古怪。

邮件的正文没有任何信息,只有一个附件:简历.pdf

首先,咱们正常人投个简历,怎么着也会在正文中简单介绍一下自己吧?谁会像这样直接留白呢?

其次,附件简历的文件名一般都会包含职位、名字等信息吧?就像小白-安全研发工程师-个人简历.pdf,谁会直接就叫“简历”啊?

沙箱分析

拿到这个pdf文件,别急着打开,弄到虚拟机沙箱中,看一下这货能不能现出原形。

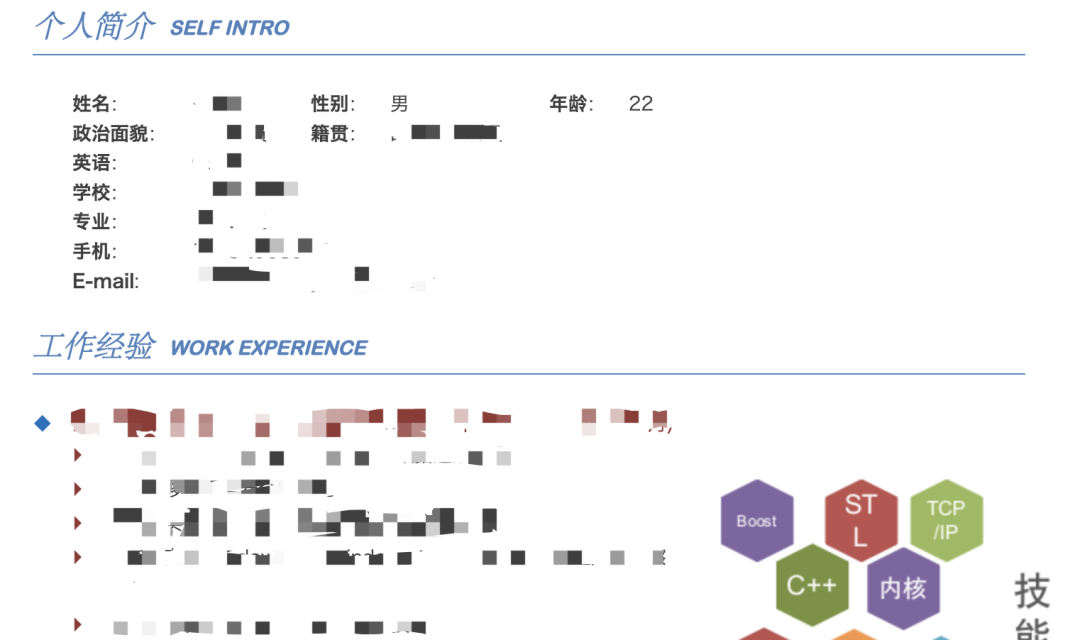

pdf文件打开一切看起来正常,确实像是一封真实的简历,就连应聘人的需求都是匹配的,但查证后发现,其中的联系方式全都是虚构的,简历内容基本是网络找来东拼西凑+虚构伪造出来的。

再来看一下样本的行为分析,看看有没有什么可疑的行为。

我嘞个去!不看不知道,这家伙居然释放了一个程序出来到临时文件夹,然后把它给执行了起来!

去临时文件夹中试图找到这个文件,结果发现文件没了:

看来这家伙有点能耐啊!

临时写了个脚本,在虚拟机后台运行,不断检测备份临时文件夹下的文件。

再一次跑了一下样本文件,总算把这个释放出来的exe给逮住了。

逆向分析

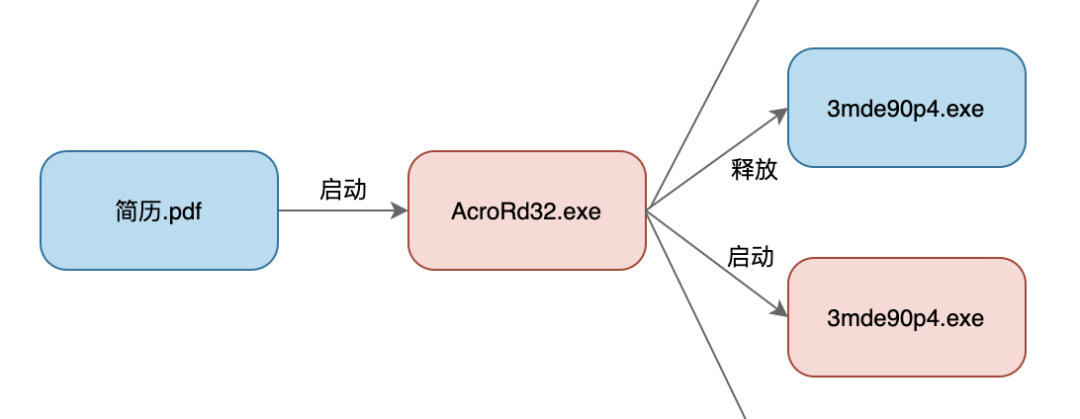

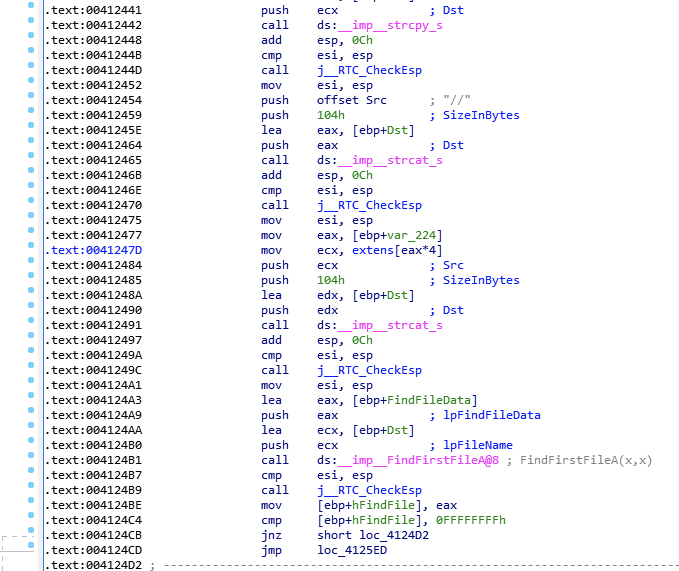

接下来送它进反汇编神器IDA,扒掉这家伙的底裤。

打开一看,好家伙,我直呼好家伙!也不加个壳啥的,直接裸奔,连基本的指令优化都没开,这还不给我扒个底朝天。

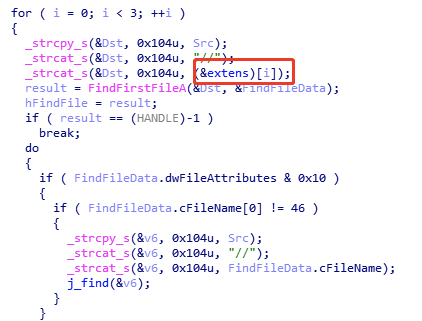

很快,我发现了一个有意思的地方:

这货在遍历文件目录,像是在搜索什么东西。

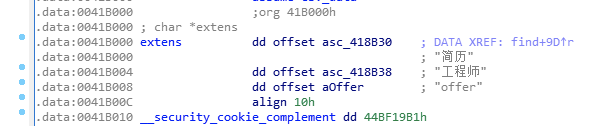

找到文件过滤的地方,这里是一个数组,在遍历寻找数组中的内容。

接下来,看一下过滤的字符串,高能来了!!!

居然在找简历、offer、工程师关键字的文件!!!

这是什么骚操作?

后面还有一段逻辑,是检测文件的MD5,防止把自己人“简历.pdf”当做了目标。

拿到文件后呢,接着追溯起来,代码找起来太慢了,还是放沙箱里面抓行为吧。

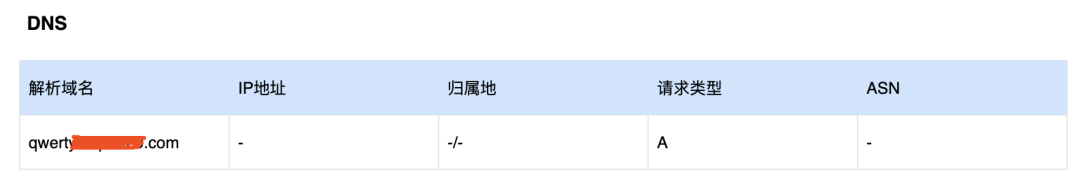

把这个exe再一次送进沙箱分析,来看一下网络请求。

遗憾的是,并没有发现有网络请求,猜测是没有拿到目标文件所以没有传送?

于是我又构造了一个假的Java研发工程师.pdf文件,来钓钓鱼。

再来一次,果不其然,鱼儿上钩了,这一次抓到了一个网络请求:

一个神秘的域名DNS解析!限于沙箱的隔离环境,这个请求实际上并没有成功,所以也就没有后续对这个域名的请求了。

遗憾的是,这个域名现在已经关闭了,没法访问,难道是别人先一步发现了吗?

复盘

案情的全貌浮出了水面:

HR的邮箱收到了一个藏有木马的《简历.pdf》文件,文件打开后会释放并执行一个木马程序xxx.exe(随机名)。

接着木马会遍历磁盘目录,寻找文件名中包含

简历、offer、工程师三个关键字的文件。拿到文件后,会通过网络请求将拿到的文件发送出去!

究竟是谁会做这样的事?细思恐极!

推荐阅读

欢迎长按扫码关注「数据管道」