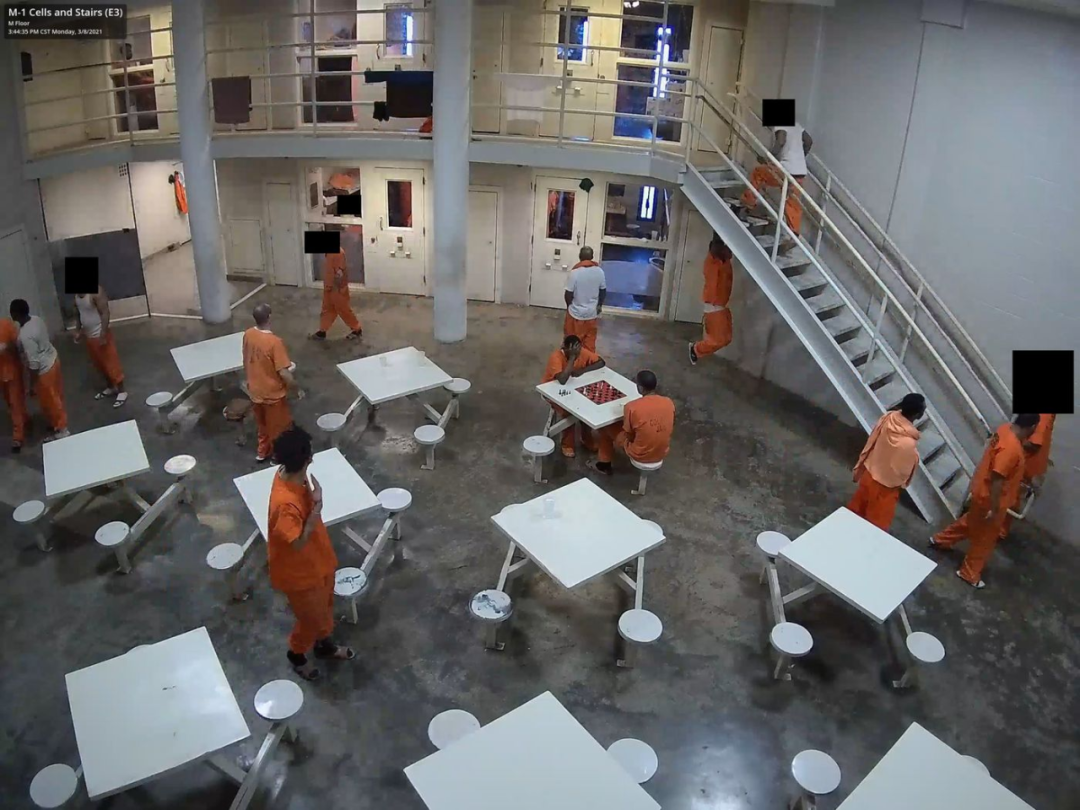

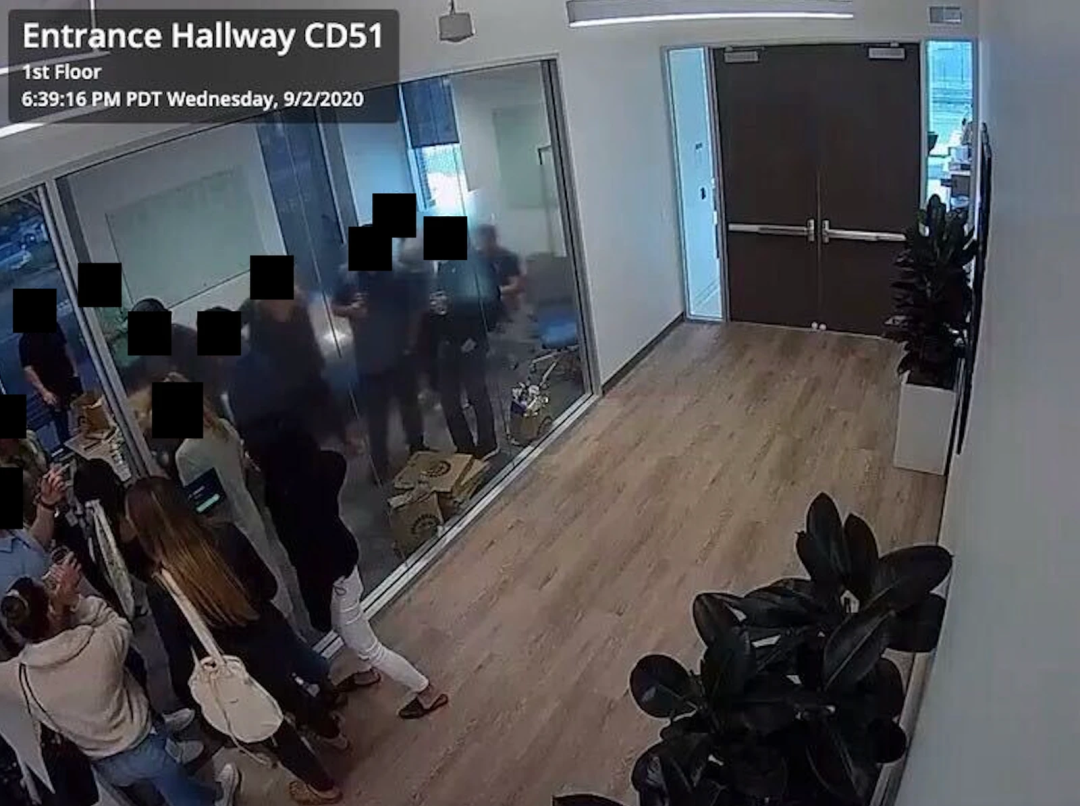

硅谷公司公开存储密码,致使15万摄像头被入侵!中枪的特斯拉:已停止摄像头联网

https://www.bloomberg.com/news/articles/2021-03-09/hackers-expose-tesla-jails-in-breach-of-150-000-security-cams?sref=P6Q0mxvj

https://gizmodo.com/feds-eye-swiss-hacker-tied-to-major-security-cam-breach-1846467756

https://www.bloomberg.com/news/articles/2021-03-11/verkada-workers-had-extensive-access-to-private-customer-cameras

https://www.theverge.com/2021/3/12/22328344/tillie-kottmann-hacker-raid-switzerland-verkada-cameras

评论