谷歌警告:黑客可利用新技术使恶意软件逃避Windows检测

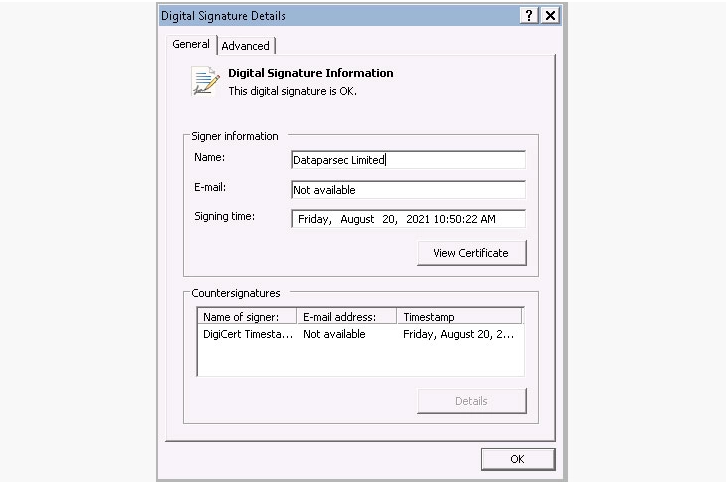

网络安全研究人员公布了一项新技术,威胁行动者利用恶意软件有效载荷的畸形数字签名故意逃避检测。

谷歌威胁分析集团的Neel Mehta在周四发表的一篇文章中说:“攻击者创建了畸形的代码签名,这些签名被Windows视为有效的,但无法被OpenSSL代码解码或检查——许多安全扫描产品都使用OpenSSL代码。”

据观察,这一新机制被一个臭名昭著的、被称为OpenSUpdater的恶意软件家族所利用,该软件被用来在受攻击的系统上下载和安装其他可疑程序。此次行动的主要目标是美国用户,他们喜欢下载破解版的游戏和其他灰色地带软件。

这些发现来自于至少自8月中旬以来上传至VirusTotal的一组OpenSUpdater样本。

虽然过去的攻击者依靠非法获得的数字证书来偷偷通过恶意软件检测工具窃取广告软件和其他不需要的软件,或者通过毒害软件供应链将攻击代码嵌入到数字签名的可信软件组件中,但OpenSUpdater因其故意使用畸形签名来绕过防御而引人注目。

工件使用一个无效的leaf X.509证书进行签名,该证书的编辑方式是SignatureAlgorithm字段的“parameters”元素包含一个内容结束符 (EOC) 标记而不是NULL标记。尽管使用OpenSSL检索签名信息的产品会以无效为由拒绝此类编码,但Windows系统上的检查将允许该文件在没有任何安全警告的情况下运行。

“这是TAG第一次观察到参与者使用这种技术来逃避检测,同时在PE文件上保存有效的数字签名,”Mehta称。

“Windows可执行文件上的代码签名保证了签名可执行文件的完整性,以及有关签名者身份的信息。攻击者能够在不影响签名完整性的情况下在签名中隐藏自己的身份,从而避免更长的检测,并延长他们的代码签名证书的生命周期,从而感染更多的系统。”

从以上看来,软件安全防御系统并非万无一失,随着恶意软件的入侵方式不断进化,传统防御系统在一定程度上形同虚设,这为网络安全增加潜在威胁和风险。

习总书记指出,国家安全是安邦定国的重要基石,网络安全和信息化是相辅相成的。安全是发展的前提,发展是安全的保障,安全和发展要同步推进。随着网络环境日益复杂化,网络安全问题无处不在,仅靠传统的“老三样”(杀毒软件、防火墙、入侵检测系统)已难以应对不断进化的网络攻击,因此在软件开发时不断检测并修复代码缺陷减少安全漏洞,是提高网络安全防御能力,减少数据丢失的重要手段!数据显示,90%以上的网络安全问题是由软件自身的安全漏洞被利用导致,因此通过静态代码检测来提高软件自身安全性,已成为新时代抵御网络攻击的又一有效方式。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=0921fd2660bb4a80a14018f4688186ce

https://thehackernews.com/2021/09/google-warns-of-new-way-hackers-can.html