炸了!Log4j2 再爆漏洞,v2.17.1 横空出世。。。

点击关注公众号,Java干货及时送达

Log4j 2.17.0 再爆雷

Log4j 1.x, Log4j 2.x, Logback 的漏洞刚告一段落,栈长本以为这件事可以在 Log4j v2.17.0 这个版本终结了,没想到。。。

就在昨天,栈长打开公众号,在《团灭!Log4j 1.x 也爆雷了。。。速速弃用!!》一文中,有小伙伴给栈长留言:

WC!又来漏洞???

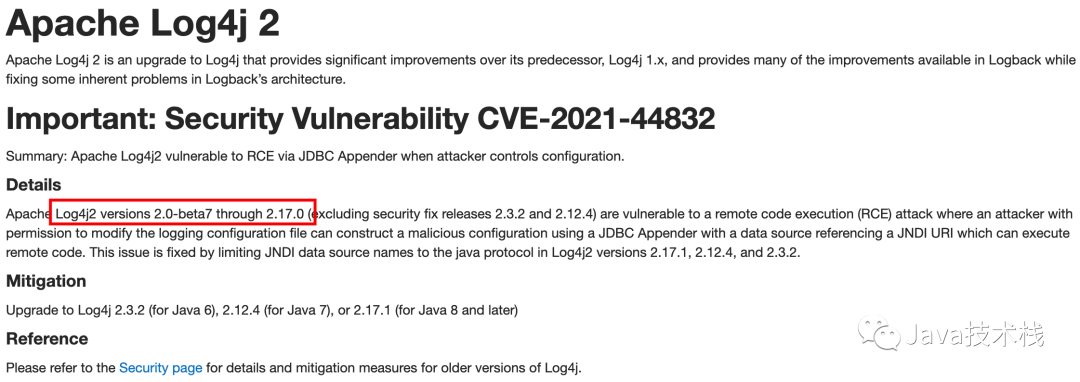

栈长也去 Log4j2 官方验证了下:

Log4j 又发 v2.17.1 了,Log4j v2.17.0 又有远程代码执行漏洞,加上本次的漏洞,这是 Log4j 2.x 近期爆发的第 5 个漏洞了:

CVE-2021-44832(远程代码执行漏洞) CVE-2021-45105(拒绝服务攻击漏洞) CVE-2021-45046(远程代码执行漏洞) CVE-2021-44228(远程代码执行漏洞) 信息泄漏漏洞(安全公司 Praetorian 发现)

麻了,麻了,第 5 个了。。

赶紧来看看这次的漏洞是什么鬼!

CVE-2021-44832

| CVE-2021-44832 | 远程代码执行漏洞 |

|---|---|

| 安全等级 | 中 |

| 影响版本 | Log4j <= 2.17.0 |

攻击者,如果有权限修改 Log4j2 的日志配置文件,就可以进行恶意配置构建,即将 JDBC Appender 引用 JNDI URI 数据源,利用 JNDI URI 就可以执行远程代码。

又是 JNDI 搞的鬼,JDNI 这到底是什么破玩意,有时间栈长再分享一篇,关注公众号Java技术栈第一时间推送哦。

这个漏洞的级别和前段时间的《Logback 也爆雷了,惊爆了。。。》相似,都需要有日志配置文件的修改权限才能进行攻击,所以这个漏洞不是很严重,但也不得不防。

最新安全版本:

| JDK 版本 | Log4j2 版本 |

|---|---|

| Java 8+ | v2.17.1 |

| Java 7 | v2.12.4 |

| Java 6 | v2.3.2 |

结语

Log4j v2.17.1 这版本来得有点突然啊,前段时间的 Log4j v2.17.0 居然又有远程代码执行漏洞,虽然严重程度不是很高,但出现漏洞就不得不防啊,大家赶紧升级保平安吧!

Log4j2 漏洞这段时间简直杀疯了,没完没了,现在还没有看到熄火的节奏,啥时候是个头啊。。。

Log4j2 漏洞的后续进展,栈长也会持续跟进,关注公众号Java技术栈,公众号第一时间推送。

版权声明!!!

本文系公众号 "Java技术栈" 原创,转载、引用本文内容请注明出处,抄袭、洗稿一律投诉侵权,后果自负,并保留追究其法律责任的权利。

关注Java技术栈看更多干货