中国联通官网被发现含木马脚本,可向用户推广色情APP

共 1559字,需浏览 4分钟

· 2020-11-23

来自:扩展迷EXTFANS | 责编:乐乐

正文

11月12日,据火绒安全实验室官网公告,近期发现中国联通官方网站的业务办理页面携带木马脚本,用于向用户推广色情APP和游戏,检测发现这些域名服务器均托管在境外。

以下为公告原文:

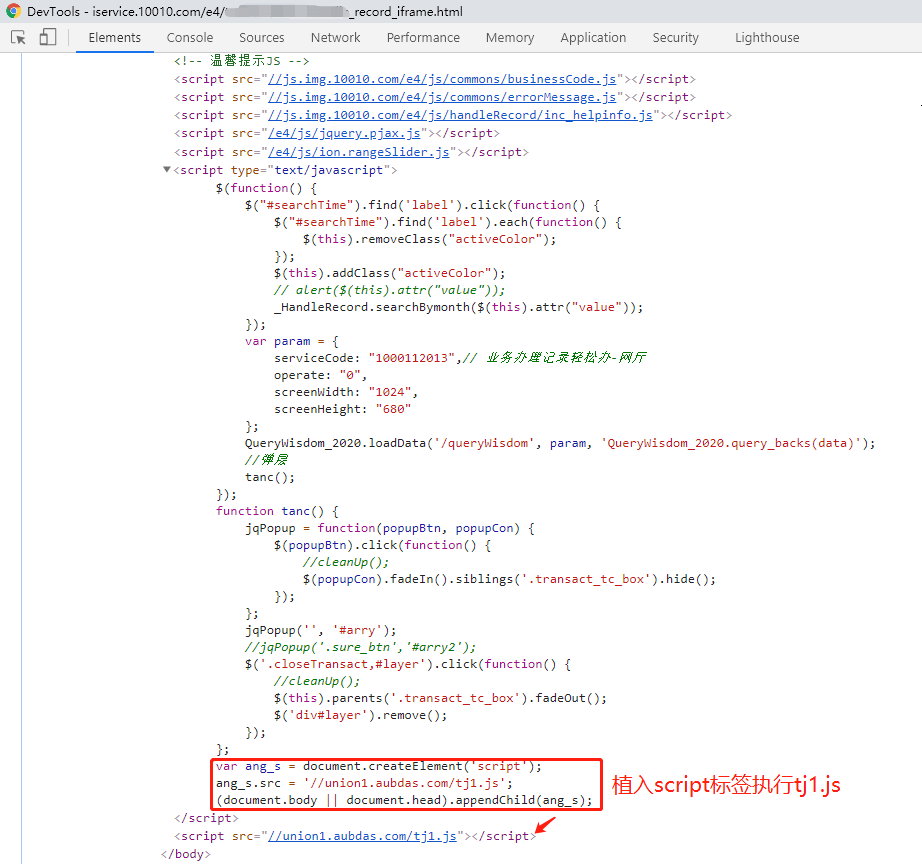

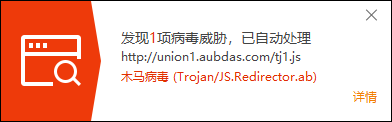

近期,火绒接到用户反馈,称在登录中国联通官网办理业务时被火绒报毒。火绒工程师查看后,发现中国联通官网携带木马脚本(Trojan/JS.Redirector)。

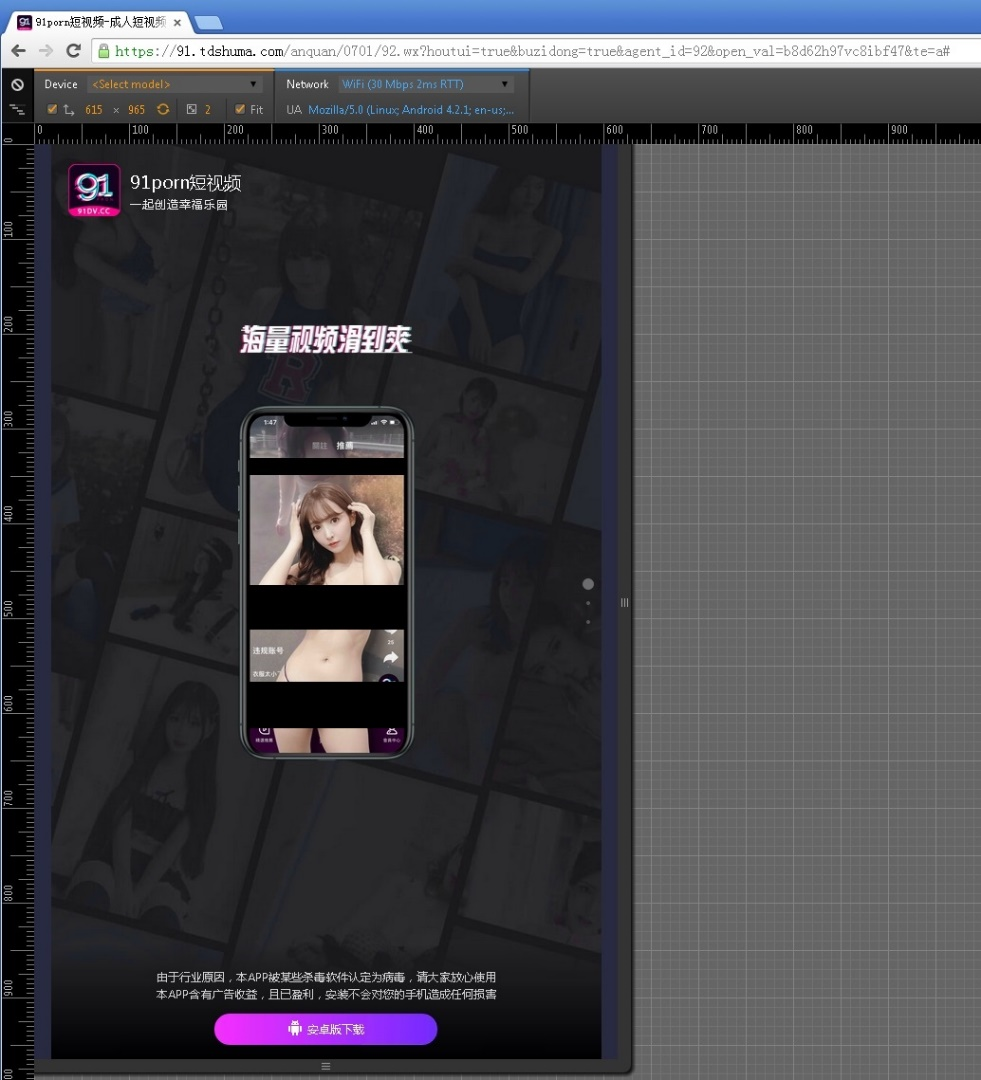

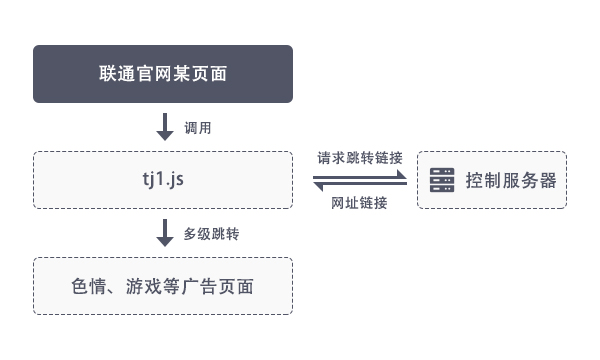

当用户访问其中某“业务办理记录”页面时,即会激活木马脚本,导致用户被强行跳转到其他推广页面上,推广内容涉及色情、游戏等。

不仅如此,该木马脚本还被设定为一天只跳转一次,降低用户警惕性,以便长期存留于该页面。

值得注意的是,联通官网的移动端和PC端都存在上述木马脚本,虽然强行跳转现象目前仅出现在移动端,但不排除未来出现在PC端的可能性。

不过火绒用户无需担心,火绒安全软件可拦截该木马脚本和网页。

最后,为避免更多用户受该木马脚本影响,我们建议中国联通官方尽快排查上述问题。通过此次事件反映出内容审查和安全检测对官方平台的重要性,我们也希望能通过此次报告,引起相关平台开发人员、管理人员的重视,及时加强安全审查力度,保障广大用户安全。

据扩展迷了解,从火绒的详细分析报告中,可以看到本次的攻击者看起来非常谨慎。

比如,该脚本代码逻辑中控制了用户每天的访问次数,每天仅会访问一次。

并且,在被植入相同代码的情况下,只有手机端浏览器可以跳转。

因此,如果大家使用桌面浏览器访问该页面的话,是看不到跳转到广告页面的(但如果安装火绒的话,会跳出拦截提示)。

在公众号后端架构师后台回复“Java”,获取Java面试题和答案。

不过,火绒称也不排除PC端浏览器也会出现相同跳转行为的可能性。

另外,经过火绒的进一步溯源发现,上述木马脚本早在2016年10月份就已经在联通官网页面中出现,这意味着恶意行为已经持续多年。

在当时,可能有些用户就已经会偶尔遇到这样的情况:在访问网页时突然被跳转到其他广告页面。

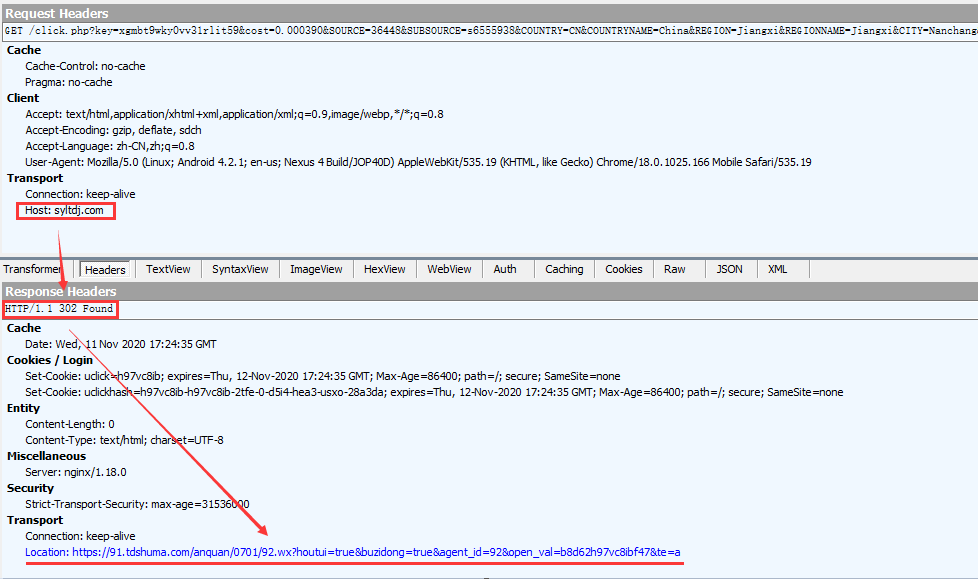

相关页面情况,如下图所示:

火绒随后通过终端威胁情报系统发现,引用有相同木马脚本的站点并非只有联通官网。

所以上述分析或许可以给用户遇到类似跳转现场提供参考依据。

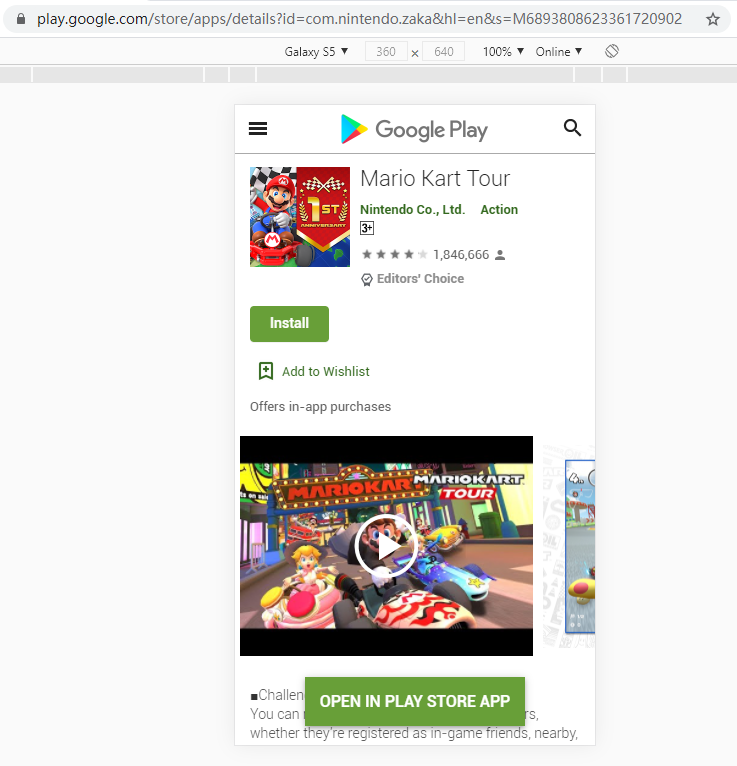

并且,除前文中提到的色情广告外,现阶段监测到的部分其他被推广链接,还有各种游戏APP广告。

需要强调的是,中国联通官方网站的该业务办理页面,本身已经采用HTTPS加密连接。

据蓝点网分析称,通过劫持的方式插入脚本的概率极低,因此这个木马脚本很有可能是联通服务器被入侵或者是内部人士操作的。

如果大家将来在打开某些官方网站时发现被跳转到其他奇奇怪怪的页面,也请

提高警惕。

截止扩展迷本文撰稿时,联通官方还未作出回应。

火绒原文:huorong.cn/info/1605176406524.html

恋习Python 关注恋习Python,Python都好练

推荐阅读: