哈哈哈哈,这个勒索软件笑死我了!

我正在悠闲的垂钓,一个读者微信上紧急联系我说,自己的电脑中了勒索病毒!

自从之前写过一篇挖矿病毒的文章后,就收到过不少朋友的消息让我帮忙处理,不过平时上班太忙,很难抽出功夫分析。这次刚好是假期,就收了鱼竿回去分析起来(其实是蹲了一下午,鱼儿不给面子)。

不分析不知道,一分析把我裂开了,这是我见过最菜的勒索软件了。

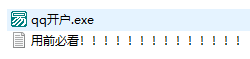

这位读者把勒索程序发给了我,这是一个用易语言写的程序,从名字上看起来好像是用来批量注册QQ号的,还附带了一个说明文档:

好家伙,居然还骗使用者把安全软件关掉,理由是容易被当病毒给关闭,这一波伪装666。

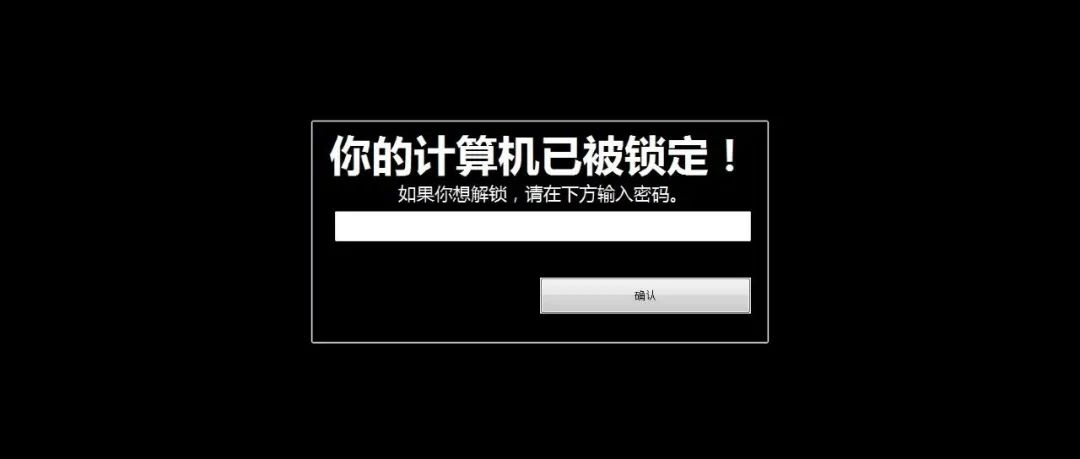

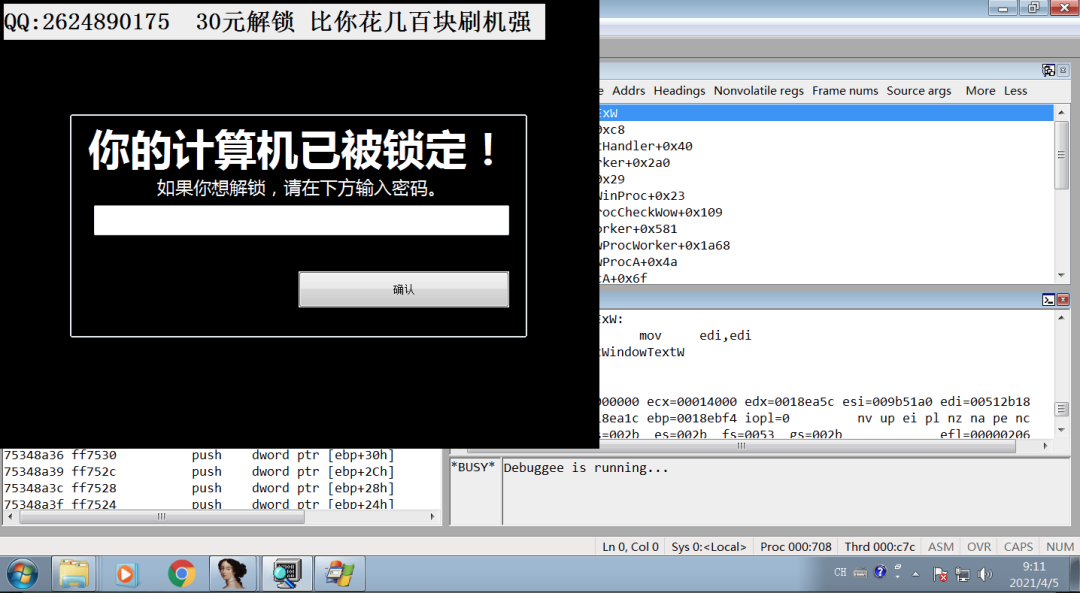

好啦,咱们在虚拟机里面执行一下这个程序看看:

一执行屏幕就黑了,全屏出现了上面这个界面。

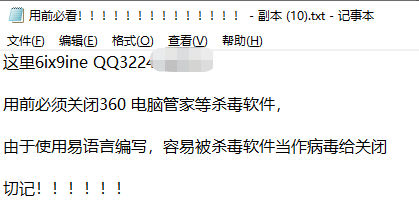

引导语还很气人:30元解锁,比你花几百块刷机强,挺嚣张啊!

最神奇的是居然还留下了QQ联系方式,这病毒制作者看来也是新手,就凭这QQ号,网警分分钟就能找上门。

我没有给这个QQ号打码,因为我在QQ上搜了这个号码,已经搜索不到了,不知是已经被端了,还是自己害怕了设置了不允许被搜索到。

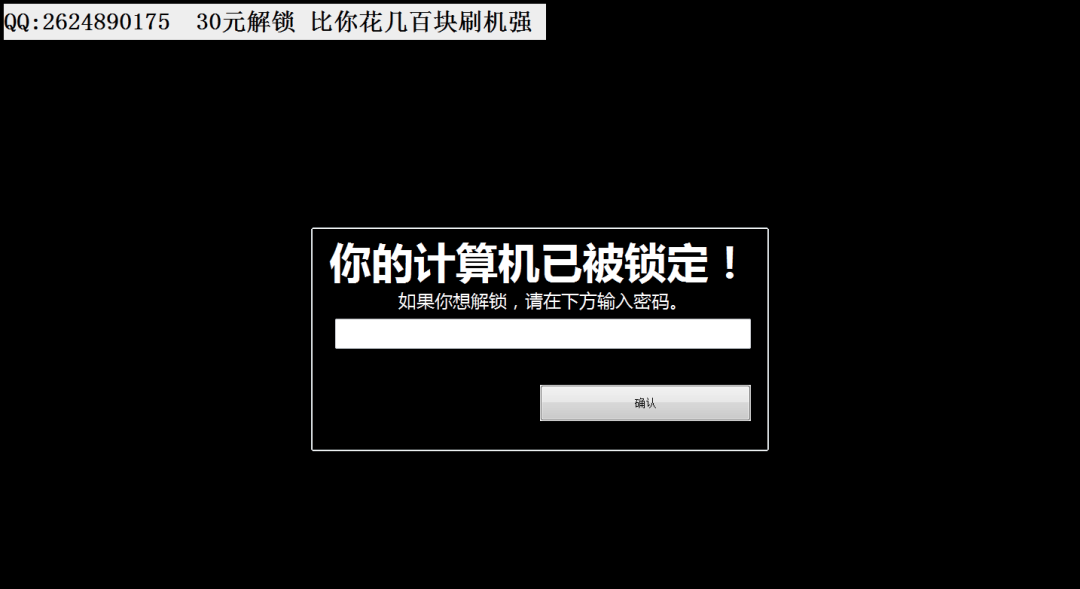

接下来,我发现了一个很有意思的现象:我的虚拟机是在macpro上的vmware fusion上面,当我从虚拟机切到Mac系统的屏幕再切回去时发现,虚拟机中Windows的分辨率自动给我重置了。

这一重置不要紧,刚刚这个勒索软件一下子只有半截了,露出了本来面目:原来就是一个全局置顶的窗口,还没有跟随系统分辨率的变化自动调整窗口大小,也是太菜了。

现在这问题就简单了,直接调出任务管理器,把这货的进程杀掉就行了!

不过考虑到我这是在vmware fusion虚拟机中,才自动调整分辨率,在真实的电脑上,中招的电脑上没有机会调整分辨率,也没法操作把任务管理器给调出来,所以还得看看有没有其他破解之道。

我打算重启后看看这家伙有没有加入开机自启动。

我重启了虚拟机,发现这货居然给我添加了1个admin用户进去,还给我原来的默认用户Administrator添加了密码!!!

这下好了,真进不去了!

好了,接下来开始启动分析,摸摸这勒索软件的斤两。

分析过程

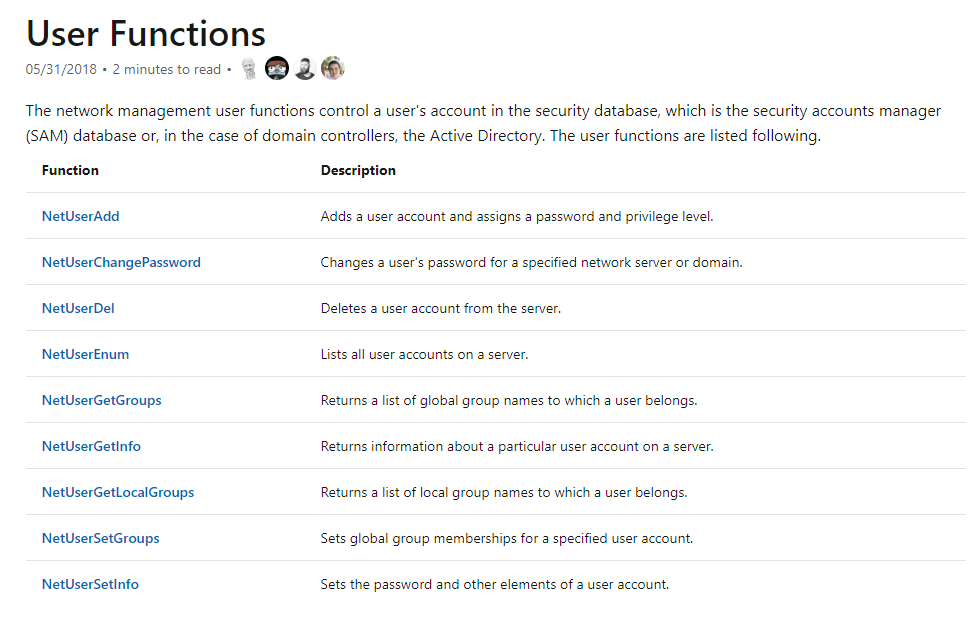

我先把目标锁定在了添加用户这部分,因为得先能进入系统才好调试分析。虽说这软件是用易语言编写,但实际上最终都是会调用Win32的一堆API,所以我开始搜索程序的导入表中与用户添加相关的API:

搜寻了一圈发现这软件并没有是用上面的任何函数,那它是咋添加的用户?

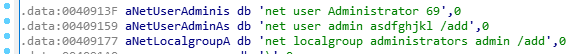

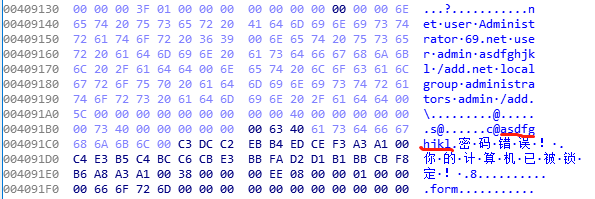

我改变了策略,它不是要添加用户吗,用户不是叫admin嘛,那我搜索程序中有admin相关的字符串。这一搜惊掉了我的下巴:

看来我太高估这个程序了,不用什么Win32 API,直接调用cmd执行命令就行了。

而且,命令啥的这么重要的信息完全明文暴露,密码也就真相大白了:

admin: asdfghjkl Administrator: 69

admin的密码我好理解,就是键盘上A键开头的那一排英文字母嘛,可这个Administrator的密码为什么是69,69是什么意思?我到现在都没想明白。

持着怀疑的态度,输入上面的密码,还真给进去了,这也太菜了X2~~

不过一进去,马上又弹出了那个黑色的勒索界面,看来还真是加入了开机启动项。

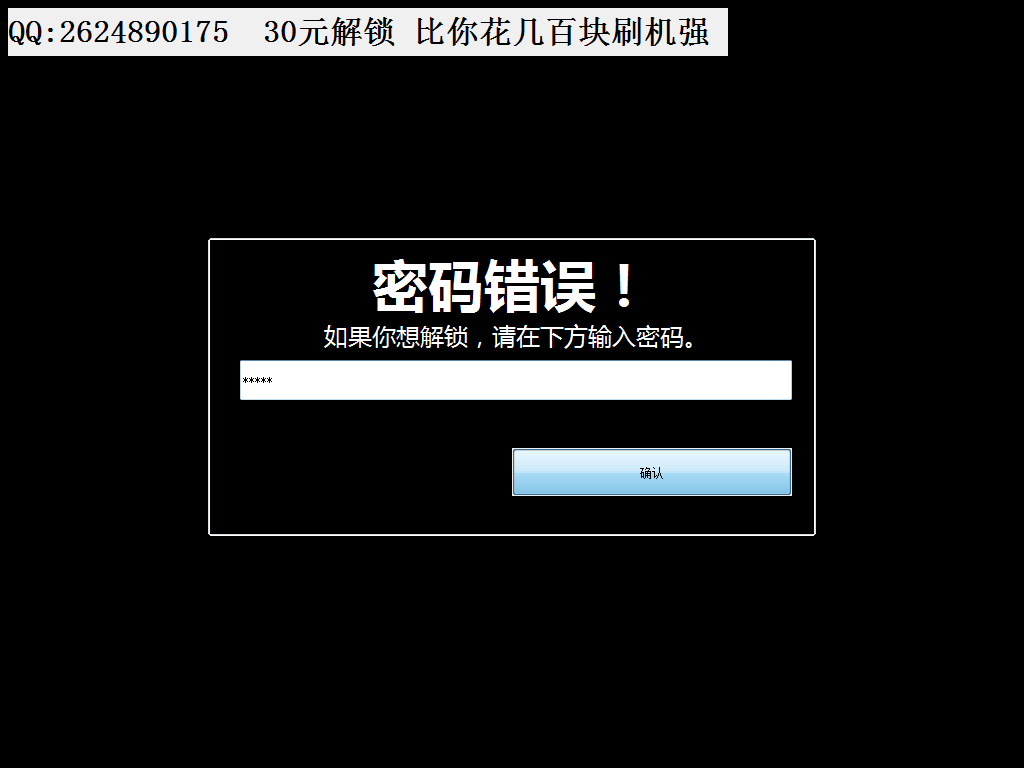

我随意输入了一些密码,都是提示密码错误,看来还得再琢磨一下它的密码是如何校验的。

这种情况,一般都是先定位到执行密码校验的部分,然后分析判断逻辑。

定位的方法在这里可以给GetWindowText和SetWindowText下断点,这俩函数分别是获取密码输入框的内容和设置“密码错误”的提示。

通过两个函数的调用堆栈,往前倒推,执行密码校验的部分很快就能圈定。

不过还没等我用上面的方法来分析,这个勒索软件真正让我裂开的地方出现了,我在“密码错误!”的提示字符串旁边,看到了另外一串字符,跟Administrator的密码一样,也是asdfghjkl。

这会是个啥,我怀着试试的态度,输入到了密码输入框,点击确定,居然奇迹般的解开了锁定!30元的勒索密码就这样明文躺在错误提示的旁边,你敢信?

这勒索软件也太菜了X3!

教你几招

言归正传,懂技术的人能看出,这勒索软件做的确实不入流,技术一般也就罢了,还明目张胆的暴露了自己。不过,这软件菜归菜,如果是普通用户遇到了,还确实是件比较头疼的事情。

接下来轩辕这里介绍几招,遇到了一般的勒索软件不要慌。

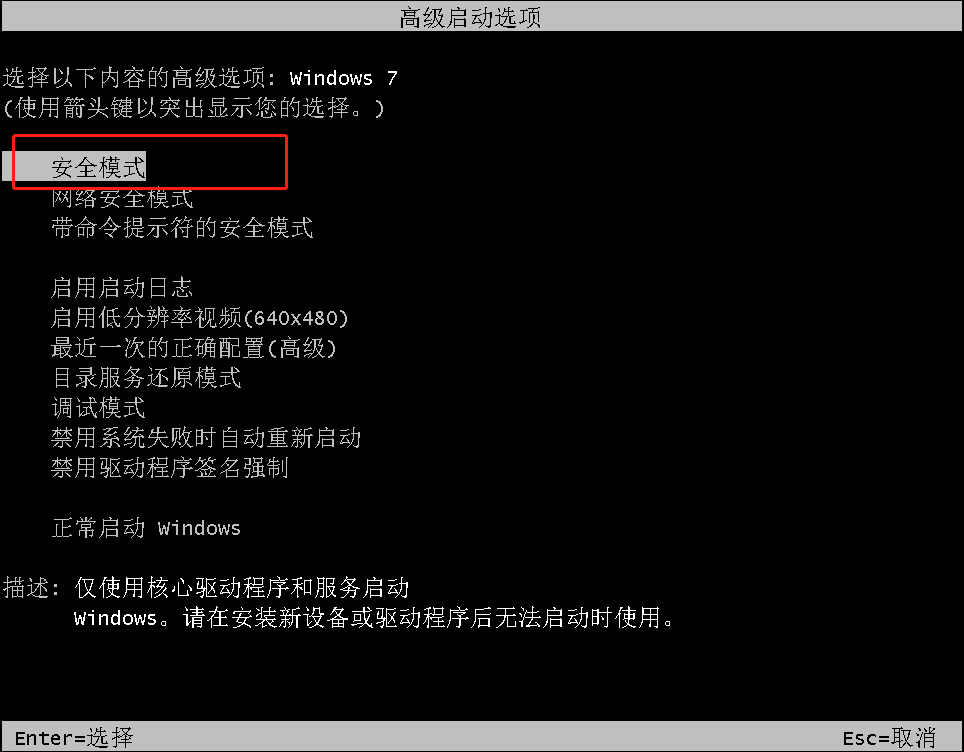

安全模式

安全模式是Windows提供的一种启动模式,在这种模式下,普通的开机自启动程序都不会执行,很多驱动程序也不会加载,是一个相对干净的环境,你可以进入这个环境下删除病毒程序。

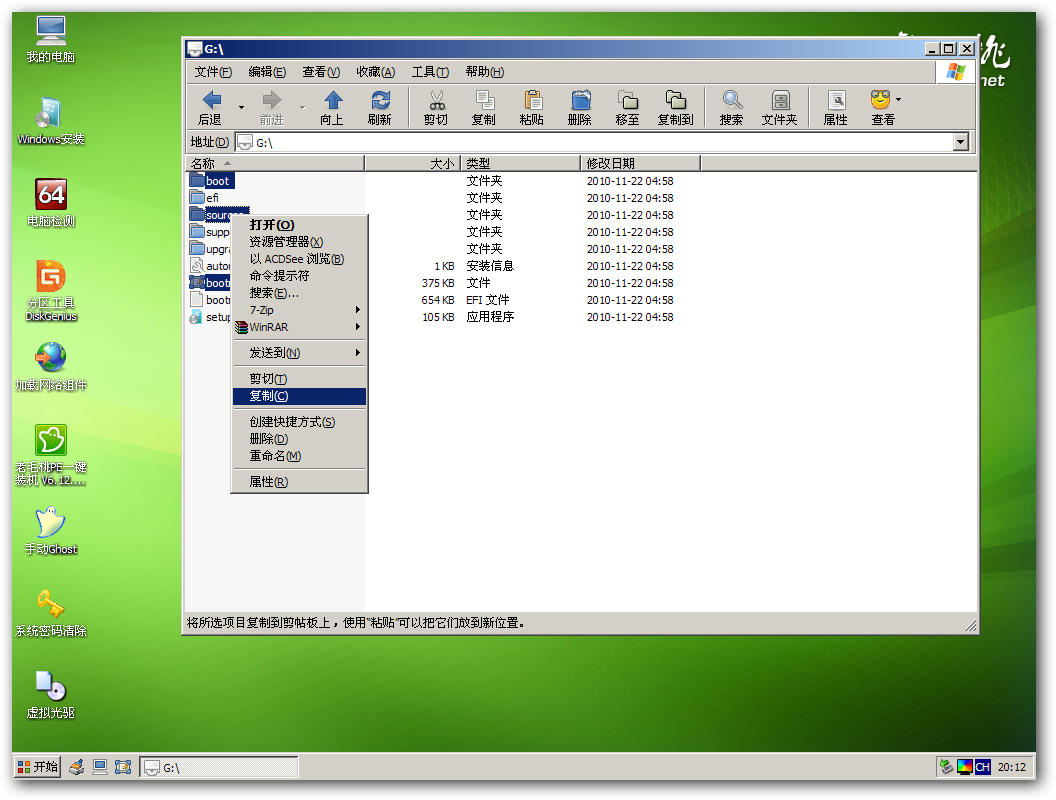

U盘进入

安全模式也不是万能的,有些比较厉害的程序,即使进入安全模式也会运行,这种情况下就得另辟蹊径。

针对这种级别的入侵,可以选择像用U盘安装系统那样,使用U盘制作一个启动盘,修改BIOS中的引导项,使用U盘引导。

开机后,直接进入U盘中的WinPE环境,这是一个用于预安装的小型系统,进入这个环境清除掉硬盘上的勒索软件程序。

最后的最后,还是老生常谈了,重要的数据多备份,云盘、移动硬盘、电脑都存着,狡兔还三窟呢,应对勒索软件,备份才是王道!