疯了?黑客公开“25美元入侵星链”法,SpaceX给他钱,还诚邀大家一起来“黑”?

近日,国外论坛 Reddit 上的一则热帖给人看“懵”了:SpaceX 诚邀大家来入侵自家的星链(Starlink),成功者有赏。

这令人不由感慨:居然有公司“上赶”着让别人来黑自家产品,这世道真是越来越“神奇”了。

点进帖子一看,甚至已经有了成功的先例:在拉斯维加斯举行的Black Hat 安全会议上,一位外国小哥高调展示其是如何用 25 美元的自制工具黑进 SpaceX 星链的,结果……SpaceX 看起来似乎还挺“乐呵”?

25 美元即可入侵星链?

在进入正题之前,我们先了解一下“星链”到底是什么。众所周知,SpaceX 是由马斯克创立的,他的“太空梦”也由此延续。而星链是 SpaceX 推出的一项通过近地轨道卫星群覆盖全球的高速互联网接入服务,简单理解就是把地面上的基站换成了天上的卫星,以此让信号覆盖更广——本次事件的主人公入侵的就是这个星链网络。

这名外国小哥名叫 Lennert Wouters,是一名来自比利时鲁汶大学 (KU Leuven) 的安全研究员,他在 8 月 10 号举办的 Black Hat 安全会议上详细介绍了星链系统的一系列硬件漏洞,包括黑客会如何利用这些漏洞入侵星链系统并运行自定义代码。

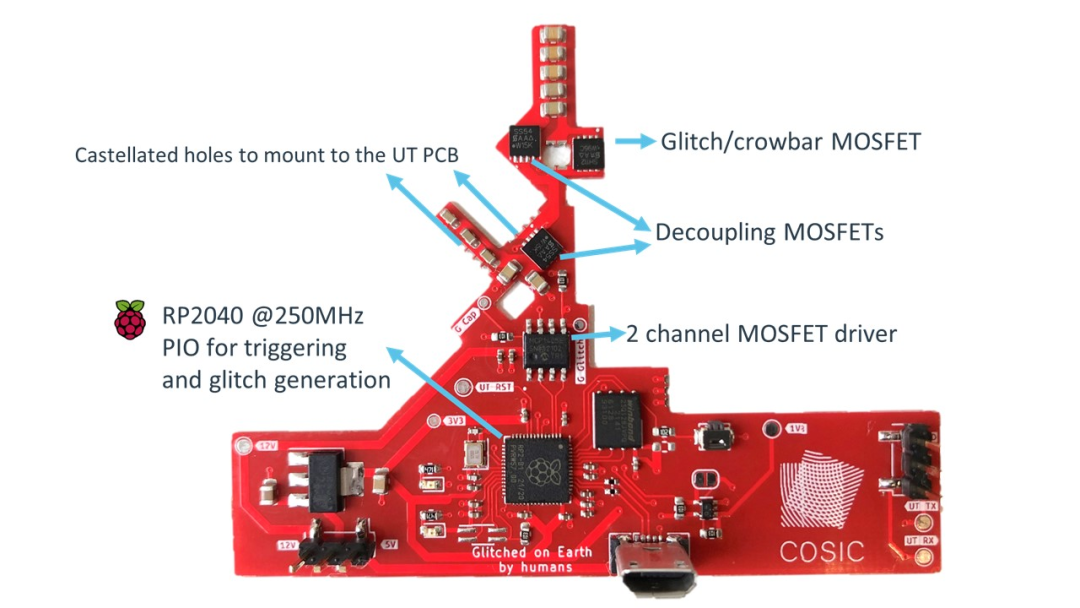

而这一整个入侵过程所需花费的成本,不过 25 美元。具体来说,Wouters 购买了一些天线零部件,制作了一个可以连接到星链的定制电路板,他将其称作“Modchip”。从图片来看,Modchip 主要由树莓派微控制器、闪存、电子开关和稳压器组成。

据他介绍,只要将星链用户终端 (UT) 拆解开,把 Modchip 焊接至PCB 并使用几根电线将其连接起来,就能引发“故障”并注入攻击,使系统暂时短路且安全保护措施失效,从而使攻击者得以在星链设备上运行任意代码并访问整个网络。Wouters 解释道:“本质上攻击会禁用去耦电容器,运行故障以绕过安全保护,然后再去启用去耦电容器。”

Wouters 对外表示:“星链用户终端 (UT) 的广泛可用性将它们(漏洞)暴露给硬件黑客,为攻击者自由探索网络打开了大门。”

目前,Wouters 已在 GitHub 上将 Modchip 的组件构成及相关代码开源,其中还包括发起攻击需注意的一些细节。(GitHub 地址:https://github.com/KULeuven-COSIC/Starlink-FI)

SpaceX 对 Wouters 的发现予以表扬

说到这里,许多人肯定会有些疑惑:Wouters 都这样高调公开漏洞,又把入侵方式开源了,SpaceX 还能忍?

是的,SpaceX 不仅忍了,甚至还对 Wouters 的发现予以表扬:“让我们祝贺 Lennert woutters 对星链用户终端的安全研究!”

事情是怎么一回事呢?原来早在去年 Wouters 就已经向 SpaceX 上报了这些漏洞,而 SpaceX 也遵循漏洞赏金计划向 Wouters 支付了相关费用。所以,实际上 Wouters 的整个操作都并非旨在恶意传播漏洞,将 Modchip 开源也不过是方便更多研究人员探寻星链中的其它漏洞,以进一步完善其安全问题。他指出:“我认为评估这些系统的安全性很重要,因为它们是关键的基础设施。”

因此在 Wouters 公开漏洞之后,SpaceX 便迅速推出了“公开更新”。不过 Wouters 补充道,虽然 SpaceX 已发布补丁,但只要不更换主芯片,就无法解决根本问题,“所有现有的用户终端都容易受到攻击”。

“星链欢迎安全研究人员(带来漏洞)”

为了表彰 Wouters 的发现,也为了对本次事件有个具体反馈,昨日 SpaceX 发布了一份长达 6 页的文件,文件名称为:“星链欢迎安全研究人员(带来漏洞)”。

文件中提到,Wouters 所描述的攻击方式是 SpaceX 目前为止第一次接触到的:“这种攻击是一种侵入性的物理访问(拆开星链用户终端并在其上安装电线和其他组件),它可以绕过用户终端内的安全保护,并打乱电力轨道,这种攻击在技术上令人印象深刻。”

同时,SpaceX 也明确了该硬件漏洞的影响范围以免造成恐慌:

此漏洞不会直接影响星链卫星,因为它需要物理访问硬件。

虽然此漏洞会导致攻击者在星链用户终端上持久执行任意代码,但这种情况只会发生在你的星链用户终端被物理改造后,因为这一漏洞无法通过星链连接或本地网络被远程利用。

此漏洞不会通过用户终端调动星链网络的其他组件,也不会暴露其他用户的身份信息。普通星链用户无需担心这种攻击,也不需要采取任何应对措施。

此外,SpaceX 还表示,公司内部一直在鼓励其工程师入侵星链系统,同时也允许也鼓励业界安全研究人员以非破坏性的方式测试星链的安全问题:“只要发现并报告漏洞,我们就会提供金钱奖励。感谢广大安全领域为使星链变得更好、更安全所提供的支持。”

SpaceX 呼吁道:“欢迎任何想要帮助保护星链的安全研究人员加入我们的团队!也可以将发现的漏洞上报给我们的漏洞赏金计划。”

根据 SpaceX 的漏洞赏金网站显示,凡是对星链进行非破坏性测试、并报告发现范围内漏洞的研究人员,均可以获得 100-25000 美元的奖金。至于漏洞等级,SpaceX 表示会从漏洞目标、访问要求、可获得的访问权限、影响规模、持久性等几个维度进行评估。

参考链接:

https://www.wired.com/story/starlink-internet-dish-hack/

https://api.starlink.com/public-files/StarlinkWelcomesSecurityResearchersBringOnTheBugs.pdf

https://www.businessinsider.com/spacex-starlink-pay-researchers-hack-bugs-satellite-elon-musk-2022-8?utm_source=feedly&utm_medium=webfeeds&utm_source=reddit.com