Shiro Demo结合SSM框架讲解Shiro案例

本教程结合SSM(SpringMVC + Mybatis)框架讲解Shiro(Shiro是 Java 的一个安全框架。我们经常看到它被拿来和 Spring 的 Security 来对比。),讲解的内容有自定义Shiro拦截器,Shiro Freemarker标签,Shiro JSP标签,权限控制讲解,并提供Shiro Demo下载。

Shiro Demo环境准备

开发工具:Eclipse、MyEclipse、Idea等等。

依赖第三方:Mysql 5.0以上、Redis。

需要的配置:jdbc.properties中配置Mysql的信息、spring-cache.xml配置Redis 配置,如果是默认配置,就不用换,Redis Windows安装:http://www.sojson.com/blog/110.html。

注意:官方网站已经更新了第二个版本:http://www.sojson.com/shiro

申明:请看完本页面的所有细节,对你掌握这个项目来说很重要,别一上来就搞,你不爽,我也不爽。

本项目理论上,只需要一个Redis,然后一个Mysql和一个有Maven环境的开发工具即可运行起来。

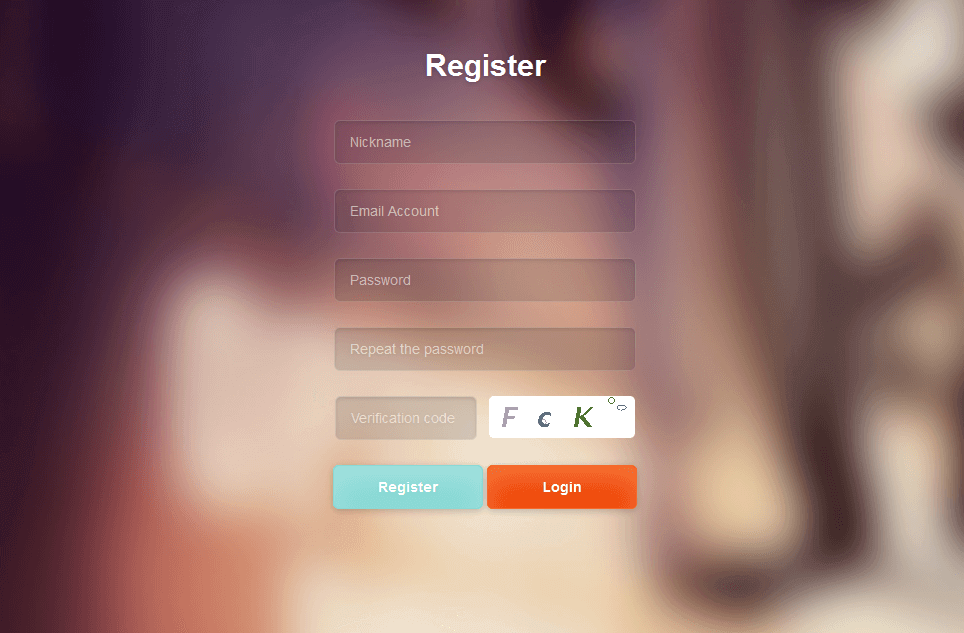

Demo已经部署到线上,地址是http://shiro.itboy.net,

管理员帐号:admin,密码:sojson.com 如果密码错误,请用sojson。

PS:你可以注册自己的帐号,然后用管理员赋权限给你自己的帐号,但是,每20分钟会把数据初始化一次。建议自己下载源码,让Demo跑起来,然后跑的更快,有问题加群解决。

Shiro Demo 源码下载

Shiro Demo 非Maven项目依赖包下载:点我下载

Shiro Demo 源码下载下载:点我(云端下载)

Github 0.1版本下载:https://github.com/baichengzhou/SpringMVC-Mybatis-shiro

Github 0.2版本下载:https://github.com/baichengzhou/SpringMVC-Mybatis-Shiro-redis-0.2

Shiro Demo 0.2版本介绍:http://www.sojson.com/blog/165.html

Shiro Demo 0.2版本主要解决的问题为0.1版本出现的问题和BUG,然后添加了一个功能--单个帐号登录限制问题,具体查看上面的介绍。

Shiro Demo环境准备,建议使用0.2版本,这样你会遇到较少问题。

开发工具:Eclipse、MyEclipse、Idea等等。

依赖第三方:Mysql 5.0以上、Redis。

需要的配置:jdbc.properties中配置Mysql的信息、spring-cache.xml配置Redis 配置,如果是默认配置,就不用换,Redis Windows安装:http://www.sojson.com/blog/110.html。

注意:0.1版本访问不要带项目路径访问。比如用:http://localhost:8080访问,别带设置带项目名称 ,如:http://localhost:8080/shiro.demo/这样是不对的。 。也就是要把项目部署到Root下,也就是根目录下。0.2版本已经解决该问题了。

主流的工具部署到Root下的方法:

Shiro 简介

Apache Shiro 是 Java 的一个安全框架。我们经常看到它被拿来和 Spring 的 Security 来对比。大部分人认为 Shiro 比 Security 要简单。我的观点赞成一半一半吧。

首先 Shiro 确实和 Security 是同类型的框架,主要用来做安全,也就是我们俗称的权限校验(控制)。居多人对 Shrio 的定义为好入门。

我选型为 Shiro ,主要的原因扩展太easy了,而且我要的功能它都有。

本教程环境。

本教程Jar包管理是 Maven ,所以如果是 Maven 项目下载Demo后可以直接使用,如果是普通的Java Web项目,那么请在下面下载所有依赖包。

本教程开发工具是Myecilpse8.5。

本教程编码格式为UTF-8。

本教程JDK为1.7。

本教程Spring版本为4.2.5。

前端页面采用Bootstarp 3.2。

本教程包含的内容。

SSM(SpringMVC + Spring +Mybatis)框架的增删改查(含分页),所以如果框架小白也是可以看看的。

View层主要是Freemarker,但是为了考虑到好多人还使用的是JSP,也有一个页面是用JSP实现的,并且框架支持Freemarker 和JSP双View展示(优先找Freemarker)。

Shiro初始权限动态加载。

Shiro自定义权限校验Filter定义,及功能实现。

ShiroAjax请求权限不满足,拦截后解决方案。

ShiroFreemarker标签使用。

ShiroJSP标签使用。

Shiro登录后跳转到最后一个访问的页面。

用户禁止登录Demo。

在线显示,在线用户管理(踢出登录)。

登录注册密码加密传输Demo(详细请见下面讲解)。

密码修改。

用户个人中心。

权限的增删改查。

角色的增删改查。

权限->角色->用户之间的关系维护。

管理员权限的自动添加(当有一个权限创建,自动添加到管理员角色下,保证管理员是最大权限)。

Spring定时任务数据化数据。

集成多种验证码(包括动态的gif验证码哦)。

一个帐号多处登录限制,踢出用户。

后续会陆陆续续升级... ...

一、SSM(SpringMVC + Spring + Mybatis)框架的增删改查(含分页)

本教程是SSM(SpringMVC + Spring + Mybatis + Freemarker + JSP)+ Shiro + Redis 做的整体Demo,其他框架需要自己自行解决,所以不做其他框架的讲解,其实是大同小异。

Controller==>Service(事务控制层) ==>Dao==>SqlMapper==>Mysql

二、View层 Freemarker,JSP

通用View层配置在spring-mvc.xml中的以【通用试图解析器】注释标注的区间配置。

三、Shiro + Redis 的集成,也提供Ehcache的依赖Jar。

Redis缓存配置主要在spring-cache.xml中。对应的所有Cache 相关 Java 代码在package:com.sojson.core.shiro.cache中

四、Shiro 初始权限动态加载。

我们一般是这么加载的。在spring-shiro.xml中配置

/** = anon /page/login.jsp = anon /page/register/* = anon /page/index.jsp = authc /page/addItem* = authc,roles[数据管理员] /page/file* = authc,roleOR[普通用户,数据管理员] /page/listItems* = authc,roleOR[数据管理员,普通用户] /page/showItem* = authc,roleOR[数据管理员,普通用户] /page/updateItem*=authc,roles[数据管理员]

本教程采用动态加载,你可以从数据库里读取然后拼接成shiro要的数据。

<property name="filterChainDefinitions" value="#\{shiroManager.loadFilterChainDefinitions()\}"/>

配置文件方式加载详细讲解:http://www.sojson.com/blog/148.html

五、Shiro 自定义权限校验Filter定义,及功能实现。

Shrio Filter在package:com.sojson.core.shiro.filter,具体配置在spring-shiro.xml中。定义了5个拦截器,具体功能看代码以及代码注释。

Shrio Filter在package:com.sojson.core.shiro.filter,具体配置在spring-shiro.xml中。定义了5个拦截器,具体功能看代码以及代码注释

<bean id="shiroManager" class="com.sojson.core.shiro.service.impl.ShiroManagerImpl"/> <bean id="login" class="com.sojson.core.shiro.filter.LoginFilter"/> <bean id="role" class="com.sojson.core.shiro.filter.RoleFilter"/> <bean id="permission" class="com.sojson.core.shiro.filter.PermissionFilter"/> <bean id="simple" class="com.sojson.core.shiro.filter.SimpleAuthFilter"/>

<property name="filters"> <util:map> <entry key="login" value-ref="login"></entry> <entry key="role" value-ref="role"></entry> <entry key="simple" value-ref="simple"></entry> <entry key="permission" value-ref="permission"></entry> </util:map> </property>

六、Shiro Ajax请求权限不满足,拦截后解决方案。

这里有一个前提,我们知道Ajax不能做页面redirect和forward跳转,所以Ajax请求假如没登录,那么这个请求给用户的感觉就是没有任何反应,而用户又不知道用户已经退出了。解决代码如下:

//Java代码,判断如果是Ajax请求,然后并且没登录,那么就给予返回JSON,login_status = 300,message = 当前用户没有登录! if (ShiroFilterUtils.isAjax(request)) {// ajax请求 MapresultMap = new HashMap(); LoggerUtils.debug(getClass(), "当前用户没有登录,并且是Ajax请求!"); resultMap.put("login_status", "300"); resultMap.put("message", "\u5F53\u524D\u7528\u6237\u6CA1\u6709\u767B\u5F55\uFF01");//当前用户没有登录! ShiroFilterUtils.out(response, resultMap); }

//前端代码 if(result.login_status == 300){ layer.msg(result.message);//当前用户没有登录! }

七、Shiro Freemarker标签使用。

Freemarker使用Shiro 标签的介绍:http://www.sojson.com/blog/143.html

八、Shiro JSP标签使用。

JSP使用Shiro 标签的介绍:http://www.sojson.com/blog/144.html

九、Shiro 登录后跳转到最后一个访问的页面。

在 Java 中就可以这样获取上一个地址:

//上一个浏览的非Ajax的地址,在登录后,取得地址,如果不为null,那么就跳转过去。 String url = (String) request.getAttribute(WebUtils.FORWARD_REQUEST_URI_ATTRIBUTE); //shiro也有他的方法。详细看下面。

如果需要保存登录之前的Request信息,那么需要在Login拦截的Filter中先保存:

@Override protected boolean onAccessDenied(ServletRequest request, ServletResponse response) throws Exception { //保存Request和Response,登录后可以取到 saveRequestAndRedirectToLogin(request, response); return Boolean.FALSE ; } //登录后,取到之前的Request中的一些信息。 SavedRequest saveRequest = WebUtils.getSavedRequest(request); saveRequest.getMethod();//之前的请求方法 saveRequest.getQueryString();//之前请求的条件 saveRequest.getRequestURI();//之前请求的路径 saveRequest.getRequestUrl();//之前请求的全路径

十、用户禁止登录Demo

这个功能其实是一个改变用户数据库表里的一个字段,本Demo中:1:有效,0:禁止登录

然后踢出用户登录状态。代码详细请查看CustomSessionManager.java类的forbidUserById(Long id, Long status)方法。

而再次登录的话,需要再登录,而登录的地方限制了用户状态为(0:禁止登录)的用户登录。

/** * 查询要禁用的用户是否在线。 * @param id用户ID * @param status用户状态 */ public void forbidUserById(Long id, Long status) { //获取所有在线用户 for(UserOnlineBo bo : getAllUser()){ Long userId = bo.getId(); //匹配用户ID if(userId.equals(id)){ //获取用户Session Session session = shiroSessionRepository.getSession(bo.getSessionId()); //标记用户Session SessionStatus sessionStatus = (SessionStatus) session.getAttribute(SESSION_STATUS); //是否踢出 true:有效,false:踢出。 sessionStatus.setOnlineStatus(status.intValue() == 1); //更新Session customShiroSessionDAO.update(session); } } }

十一、在线显示,在线用户管理(踢出登录)。

上面的功能依赖这个功能。从Redis中获取所有有效的Session

/** * 获取所有的有效Session用户 * @return */ public List getAllUser() { //获取所有session Collection sessions = customShiroSessionDAO.getActiveSessions(); List list = new ArrayList(); for (Session session : sessions) { UserOnlineBo bo = getSessionBo(session); if(null != bo){ list.add(bo); } } return list; }

踢出后,不能直接退出,要不然用户感觉莫名其妙。所有增加了一个Filter。SimpleAuthFilter.java如果标记为踢出,会提示用户。具体查看源码以及配合项目的使用。

十二、登录注册密码加密传输。

这个地方好多人纠结的。比如密码过于简单,即使加密后也能破解。如我们把密码:123456,加密后就是:e10adc3949ba59abbe56e057f20f883e

这个很容易被识别,导致不安全,现在市面上的MD5破解其实就是把常用的数字,字母进行先加密,然后对比,美其名曰破解MD5。

那怎么能让用户即使使用很简单的密码,也发现不了?

本Demo的实现方式是:MD5(登录帐号 + “固定值” + 密码),把这个作为密码,这样,基本是不可能猜的出来。

//Java代码。UserManager.md5Pswd(UUser user); /** * 加工密码,和登录一致。 * @param user * @return */ public static UUser md5Pswd(UUser user){ //密码为 email + '#' + pswd,然后MD5 user.setPswd(md5Pswd(user.getEmail(),user.getPswd())); return user; } /** * 字符串返回值 * @param email * @param pswd * @return */ public static String md5Pswd(String email ,String pswd){ pswd = String.format("%s#%s", email,pswd); pswd = MathUtil.getMD5(pswd); return pswd; }

//JS代码 var pswd = MD5(username +"#" + password);

十三、密码修改。

不讲了,和上面原理一致,然后具体看Demo。

十四、用户个人中心。

包含的功能有[个人资料,资料修改,密码修改,我的权限],具体看Demo。

十五、权限的增删改查。

本Demo的设计是遵循RBAC3的思想。http://www.sojson.com/blog/142.html

RBAC个人理解介绍:http://www.sojson.com/blog/141.html

具体实现看Demo。

十六、角色的增删改查。

十七、权限->角色->用户之间的关系维护。

把权限赋给角色。

把角色赋给用户。

十八、管理员权限的自动添加

这里每次添加一个权限,都会添加到“管理员”角色下,保证“管理员”角色拥有最大权限。

十九、Spring定时任务数据初始化。

这个Demo因为是开放的,所以创建了一个定时任务。每20分钟执行一次,用Mysql存储过程重新创建表,重新插入初始化数据。

具体数据看项目中的init/sql下的tables.sql(初始化表),init.data.sql(初始化数据)

//定时任务配置文件spring-timer.xml//Java 代码 RoleServiceImpl.java /** * 每20分钟执行一次 */ @Override @Scheduled(cron = "0 0/20 * * * ? ") public void initData() { roleMapper.initData(); }

二十、集成验证码。

项目中package:com.sojson.common.utils.vcode包是验证码的封装包。

并且提供了一个VerifyCodeUtils.java 的验证码工具类。

使用方法参见:CommonController.java类中的getVCode()方法和getGifCode()方法。

验证码详细介绍、

Java生成验证码合集(一)简单版 、

Java生成验证码合集(二)GJF版 。

二十一、一个帐号多处登录限制,踢出用户。

项目中我们会用到单点登录,还有用到单个账号怎么限制同时只能一个人在线?

Shiro教程(十一)Shiro 控制并发登录人数限制实现,登录踢出实现:http://www.sojson.com/blog/158.html