突发,Log4j2 爆出远程代码执行漏洞,各大厂纷纷中招!

阅读本文大概需要 2.8 分钟。

来自:网络

log4j作为众多软件广泛引入的类库,漏洞影响范围太大了,据说各大厂程序员半夜被叫起来加班加点修复。

该漏洞危害等级:严重

影响范围

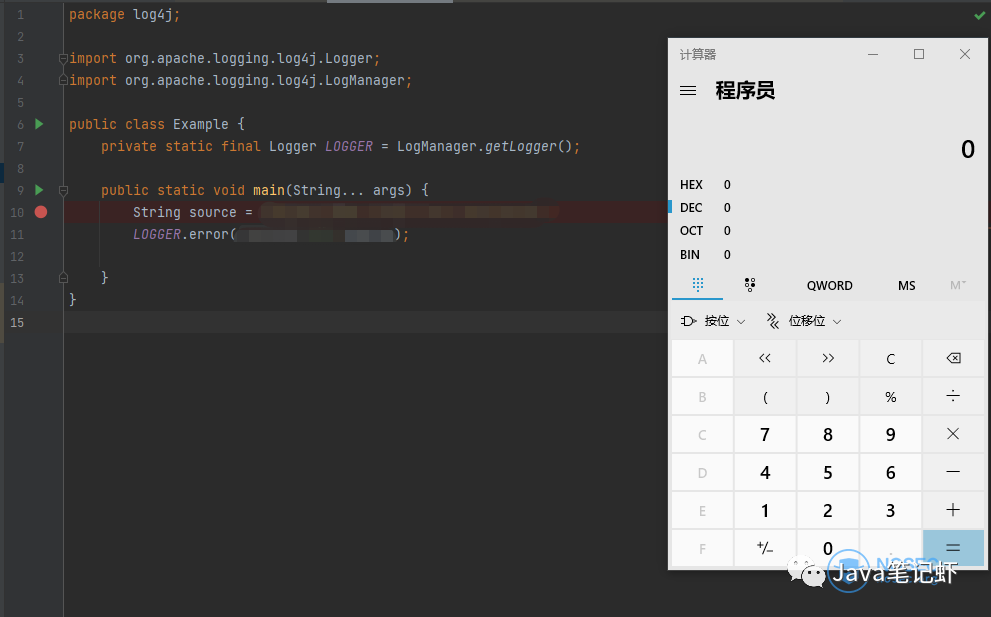

2.0 <= Apache log4j2 <= 2.14.1漏洞复现

Vulfocus 靶场环境

http://vulfocus.fofa.so/#/dashboard?image_id=3b8f15eb-7bd9-49b2-a69e-541f89c4216c

docker pull vulfocus/log4j2-rce-2021-12-09:latest 拉取本地环境运行。

修复建议

参考

评论