KGUARD DVR固件存在漏洞 或致僵尸网络mirai_ptea进行DDoS攻击

网络安全研究人员透露了有关受Mirai启发的名为“mirai_ptea”的新型僵尸网络的详细信息,该僵尸网络利用KGUARD提供的数字视频录像机 (DVR)中的一个未公开漏洞来传播和执行分布式拒绝服务 (DDoS) 攻击。

Mirai 僵尸网络自2016年出现以来,一直与一系列大规模DDoS攻击有关,其中包括2016年10月针对DNS服务提供商Dyn的一次攻击,导致欧洲和北美的用户仍然无法访问主要的互联网平台和服务。从那以后,Mirai的许多变种在威胁领域涌现,部分原因是它的源代码可以在互联网上获得,Mirai_ptea也不例外。

为了防止漏洞被进一步利用,关于这个安全漏洞并没有披露太多信息。但研究人员表示,在2017年之前,KGUARD DVR固件有脆弱代码,可以在无需认证的情况下远程执行系统命令。至少有大约3000台暴露在网上的设备容易受到这个漏洞的影响。

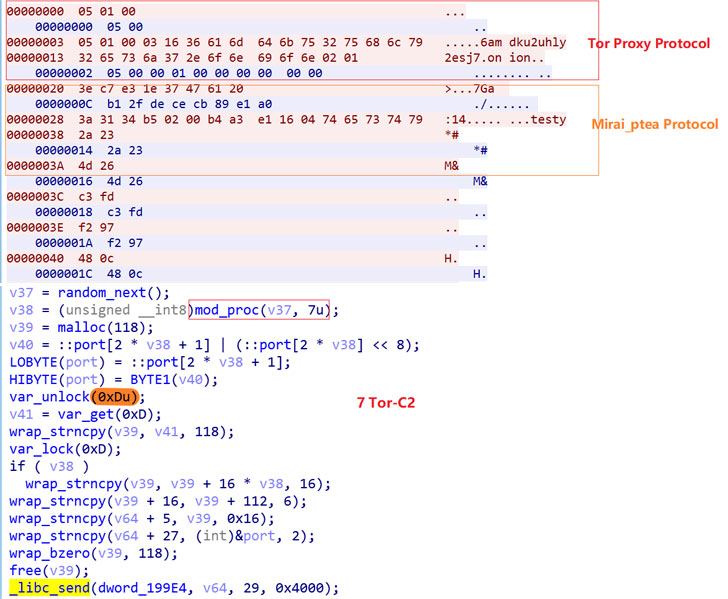

除了使用Tor Proxy与命令控制(C2)服务器通信外,对mirai_ptea样本的分析显示,所有敏感资源信息都经过了大量加密,这些信息被解码以建立与C2服务器的连接,并检索攻击命令以执行,包括发起DDoS攻击。

网络安全研究人员指出:bot源IP的地理分布主要集中在美国、韩国和巴西,同时,在欧洲、亚洲、澳大利亚、北美和南美以及非洲部分地区都有感染报告。

Mirai僵尸网络从2016年首次出现至今,一直是一个持续的物联网威胁。该恶意软件及其几个变种被认为是2021年第一季度引发对物联网(55%)和Linux(38%)系统攻击激增的原因。随着网络犯罪分子逐渐渗透到各行各业,对工控及物联网系统实施入侵不在少数。如今越来越多的企业通过软件安全测试如静态代码检测及交互式应用安全测试等手段,在软件开发初期保障代码更加健壮。

此外,物联网制造商更应该注意,随着智能设备爆炸式发展,恶意软件的攻击必定会随之增加。摄像头遭入侵、手机信号被劫持、汽车被破解,越来越多的智能设备问题出现,其背后是众多的物联网安全问题,物联网安全漏洞频出。

上个月工信部表示,将在全国范围开展摄像头网络安全集中整治。摄像头在生活中种类繁多用途广泛,并且多数摄像头存在系统漏洞,没有安全防护能力,再加上不严格的访问控制,很容易被入侵。且很多视频数据没有进行加密处理,数据处于“裸奔”状态,很容易泄露。

《网络信息安全月报》显示,物联网防护水平低,并且窃得的隐私和数据又容易变现,越来越多黑客借此获利,这又促使针对物联网的攻击更加频繁和猖獗,甚至已经形成黑色产业。保障物联网安全,一方面需要通过杀毒软件等进行网络安全防御,另一方面,对软件产品进行安全检测,降低系统漏洞也可以有效防止因系统漏洞被犯罪分子攻击,从而保障数据安全。

参读链接:

https://thehackernews.com/2021/07/new-mirai-inspired-botnet-could-be.html

http://news.yesky.com/hotnews/474/725756474.shtml