Apache Struts重现严重漏洞,你升级了吗?

点击关注公众号,Java干货及时送达

文 | 白开水

出品 | OSC开源社区(ID:oschina2013)

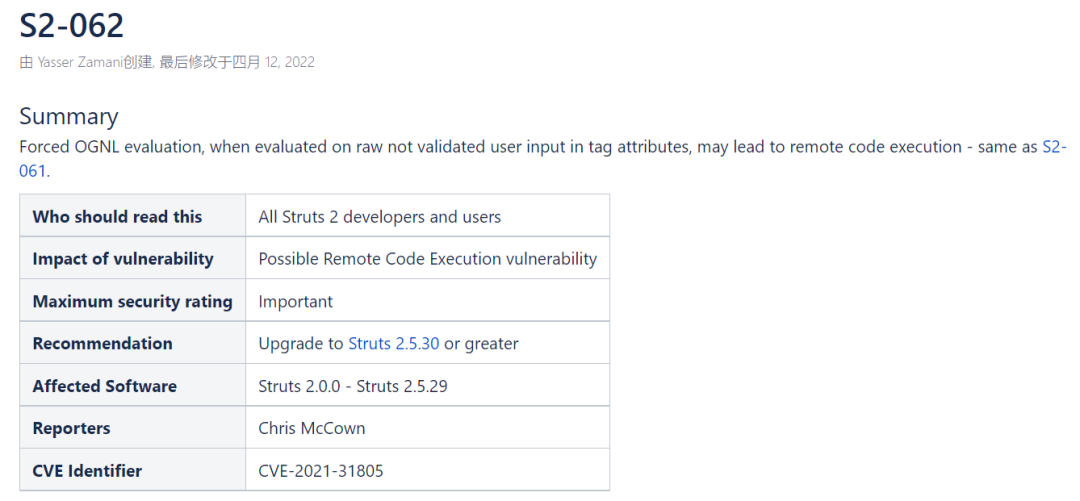

作为解决措施,Apache 方面建议开发人员避免基于不受信任的用户输入在标签属性中使用强制 OGNL 评估,和/或升级到 Struts 2.5.30 或更高版本,以检查表达式评估是否不会导致双重评估。并建议遵循安全指南以获得最佳实践。

往 期 推 荐

1、Windows新功能太“社死”!教你一键快速禁用 2、发现竞争对手代码中的低级Bug后,我被公司解雇并送上了法庭 3、为什么说技术人一定要有产品思维 4、操作系统联合创始人反目成仇,这个Linux发行版危在旦夕 5、Java8八年不倒、IntelliJ IDEA力压Eclipse 点分享

点收藏

点点赞

点在看

评论