研究人员披露新型 Office 恶意软件,黑客对 30 多个国家用户发起攻击

技术编辑:芒果果丨发自 思否编辑部

网络安全研究人员披露了一种新型 Office 恶意软件,该恶意软件是作为恶意电子邮件活动的一部分分发的,该活动针对全球 80 多个客户,以试图控制受害计算机并远程窃取信息。

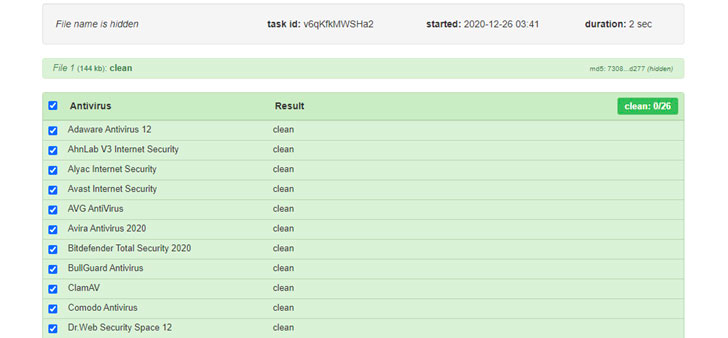

这个名为“ APOMacroSploit”的工具是一种是一种宏漏洞利用程序生成器,用户可以创建一个 Excel 文档,从而绕过防病毒软件、 Windows Antimalware Scan Interface (AMSI)),甚至 Gmail 和其他基于电子邮件的钓鱼检测。

APOMacroSploit 被认为是两个法国黑客 Apocaliptique 和 Nitrix 的作品。据估计,他们在不到两个月的时间内在 Hackforums 上出售该产品至少赚了 5000 美元。

据说总共有大约 40 名黑客参与了这次行动,他们利用 100 个不同的电子邮件发送者发起了一系列针对 30 多个国家用户的攻击。网络安全公司 Check Point 称,这些攻击在 2020 年 11 月底首次被发现。

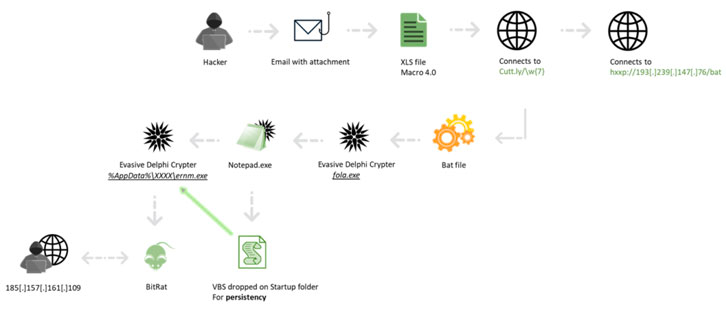

Check Point 在一份报告中表示: “当 XLS 文档的动态内容启用,XLM 宏自动开始下载 Windows 系统命令脚本时,恶意软件感染就开始了。”

这个系统命令脚本是从 cutt.ly 中检索到的,它指向托管多个 BAT 脚本的服务器,这些 BAT 脚本将客户的昵称附加到文件名中。这些脚本还负责在 Windows 系统上执行恶意软件(“ fola.exe”) ,但必须在 Windows Defender 文件的排除路径中添加恶意软件位置,并禁用 Windows 清理功能。该恶意软件是一个 Delphi Crypter 和一个名为 BitRAT 的第二阶段远程访问特洛伊木马

在其中一次攻击中,人们在保加利亚的一个医疗设备和用品网站上发现了这种恶意软件。攻击者入侵了该网站,存储了恶意可执行文件。

使用“crypters”或“packers”的想法在威胁参与者中越来越流行,这不仅可以压缩恶意软件样本,而且可以使恶意软件样本更具规避性和逆向工程性。

去年 8 月正式记录在案的 BitRAT 提供了以下功能: 挖掘加密货币、入侵网络摄像头、记录击键、下载和上传任意文件,以及通过命令控制服务器远程控制系统。在这种情况下,服务器解决了保加利亚一个合法视频监控系统网站的子域名问题。

在 Check Point 的进一步调查中,他们追踪了这两家运营商留下的数字踪迹,最终导致研究人员揭露了 Nitrix 的真实身份。他在 Twitter 上发布了自己 2014 年 12 月购买的一张演唱会门票的照片,并透露了自己的真实姓名。

Nitrix 是一位来自 Noisy-Le-Grand 的软件开发人员,并拥有 4 年的软件开发经验。而 Apocaliptique 的身份还未确定,根据他使用的其他名称“apo93”和“apocaliptique93”,研究人员怀疑他是法国居民。

Check Point 公司表示,他们已经向执法部门通报了攻击者的身份。