这是很少有产品经理知道的技能!

小Q聊产品

共 1114字,需浏览 3分钟

·

2022-03-04 18:52

在功能上的安全是产品经理接触较多的,比如我们做的审核功能、内容过滤功能,相信很少有产品经理了解这部分内容,欢迎收藏。

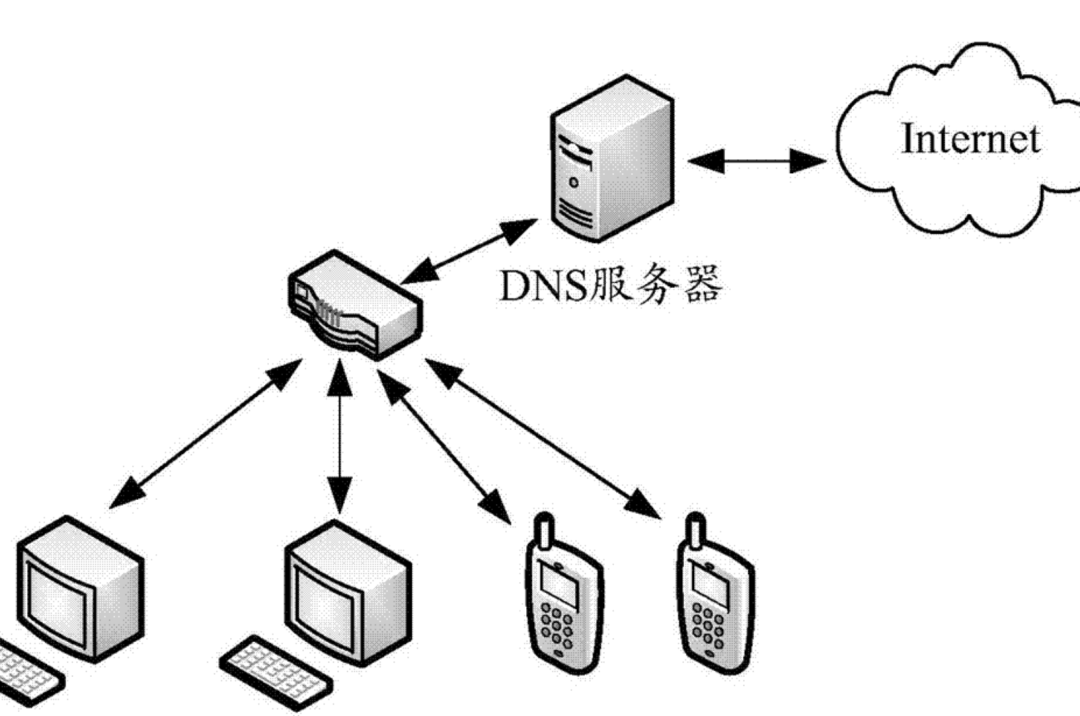

2.产品经理应该知道的版本环境

我们在公司里至少会有开发环境、测试环境和生产环境,其他环境根据用户量区别、公司要求来做区分。比如对于探探这类产品至少有上面5个环境。下面对每个环节做了讲解

1.开发环境

2.测试环境

3.回归环境

4.预发布环境

5.生产环境

3.产品经理应该知道的安全分类

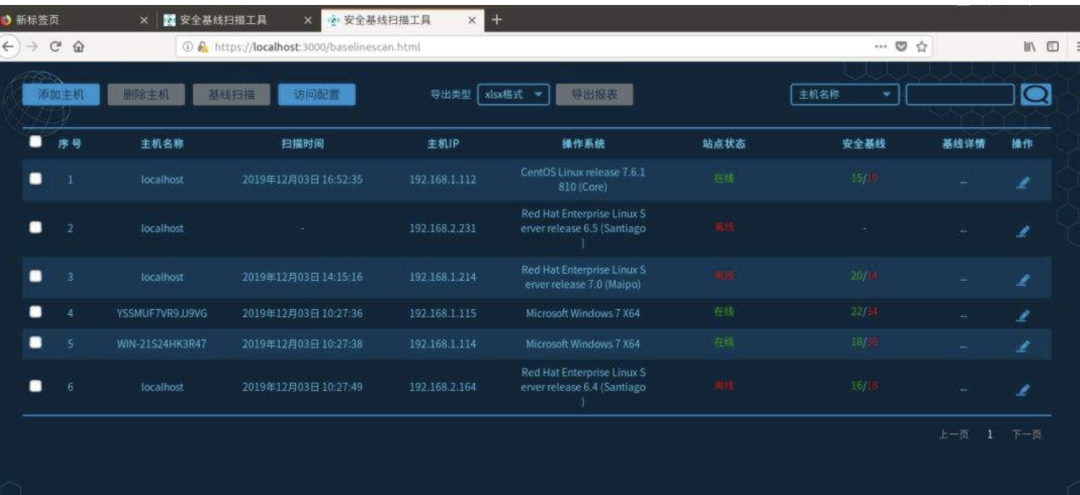

▲ 系统安全扫描

漏洞的等级是根据CVSS规则,CVSS是用于评估漏洞的严重性,而不是对风险的评估。风险评分是需要每个企业根据企业特性的风险要素,进行识别后再进行风险判别。

CVSS通用漏洞评分系统,英文对应Common Vulnerability Scoring System。CVSS旨在评估安全漏洞的严重性,是全球各组织使用的公开标准。该标准由FIRST制定,并由其组织团队SIG(The CVSS Special Interest Group)改进和推广。

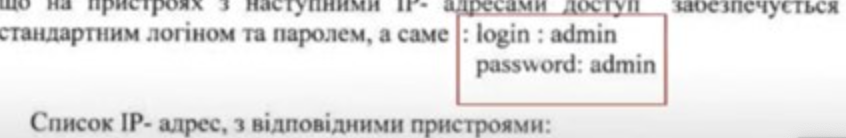

最后要说明,很多公司因为商业化主导,所以安全都几乎没有投入资源,除了最基本的账户和密码有相关人员知晓。

比如我们偶尔会方便记忆,用非常滑稽的弱口令,比如最近乌克兰国防部系统账号密码曝光,竟然是admin和123456

评论