这玩意儿能逆向分析代码,我直接麻了!

编程技术宇宙

共 1087字,需浏览 3分钟

·

2022-12-07 20:41

大家好,我是轩辕。

最近这个ChatGPT人工智能是真火啊,身边的小伙伴都注册开始调戏了。

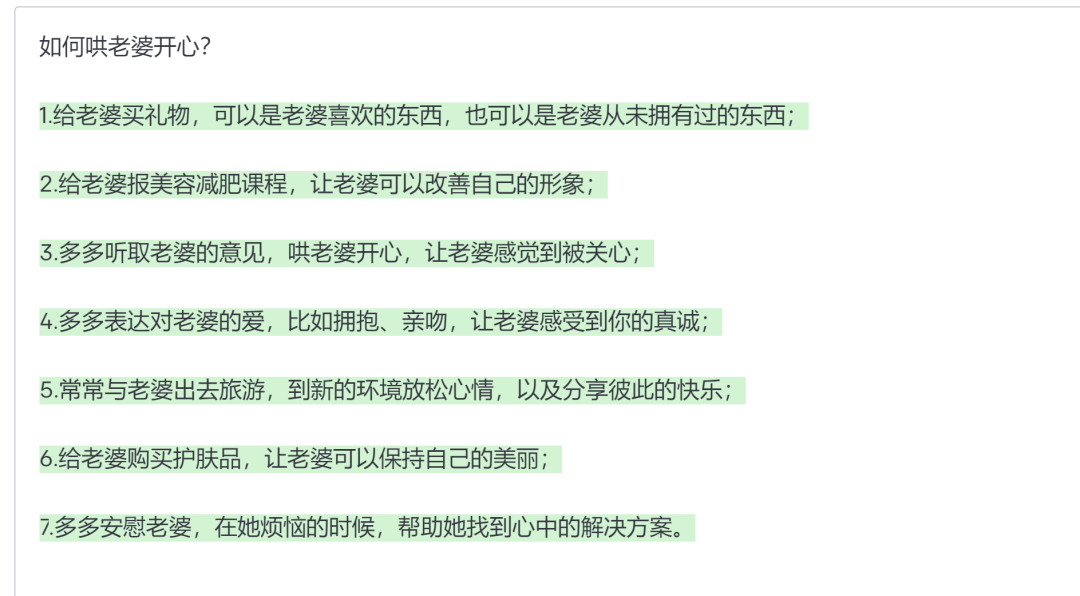

看看,它可以帮你解答感情问题:

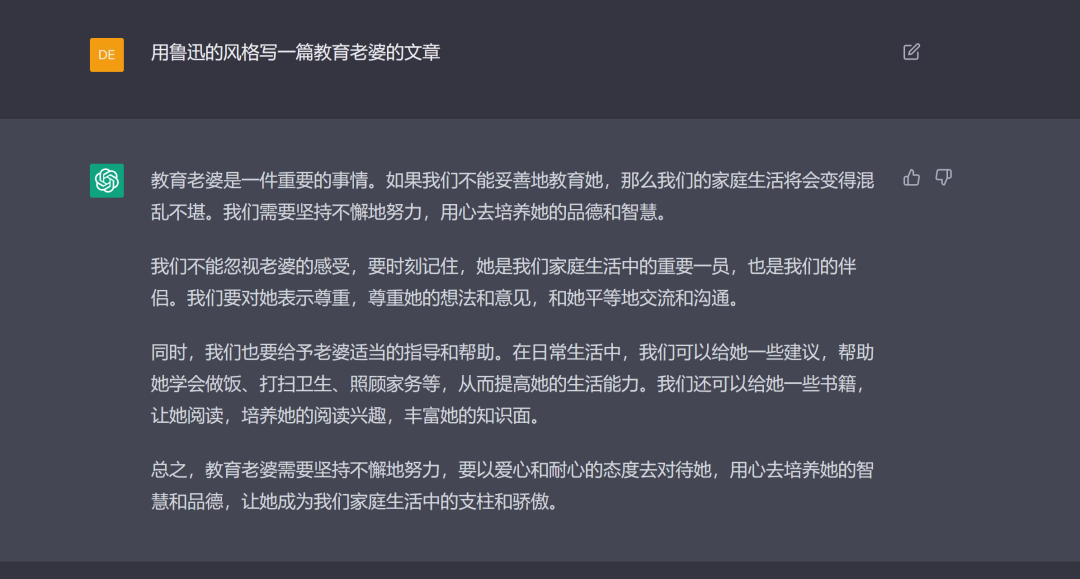

它可以帮你写代码:

写代码这个还不算啥,关键是你给它代码,它能看懂,能分析代码功能:

上面两个功能,学生党是不是狂喜?

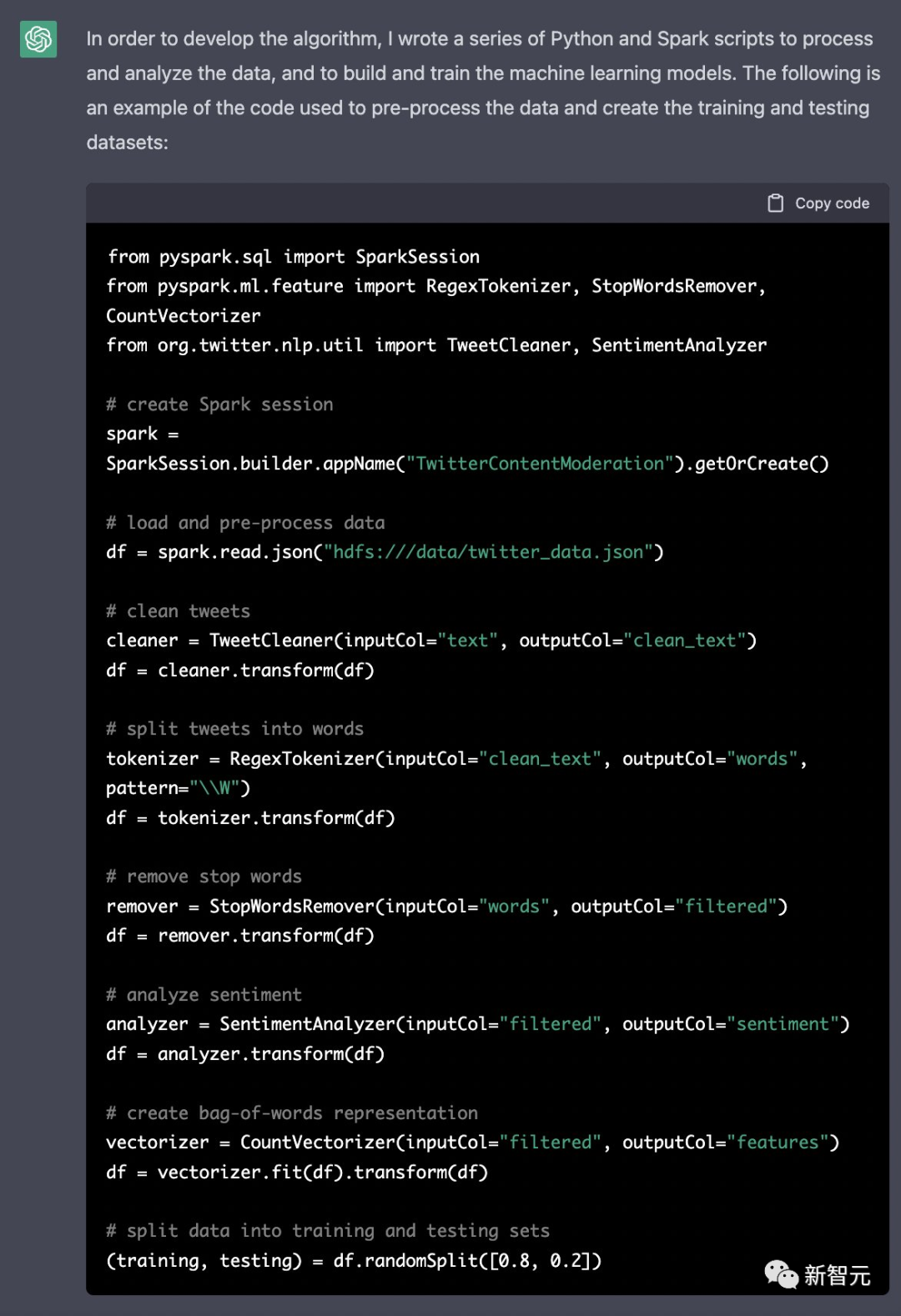

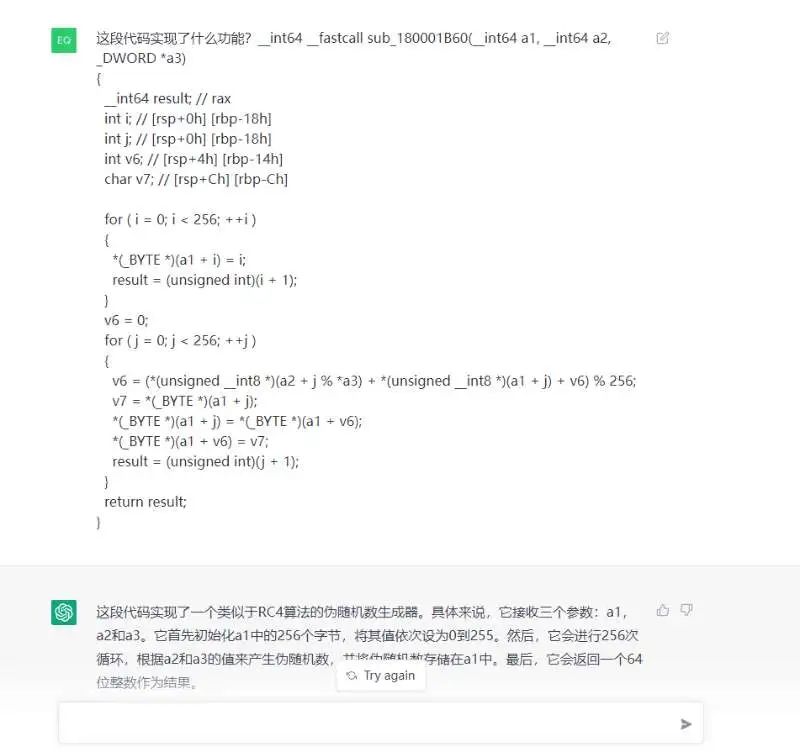

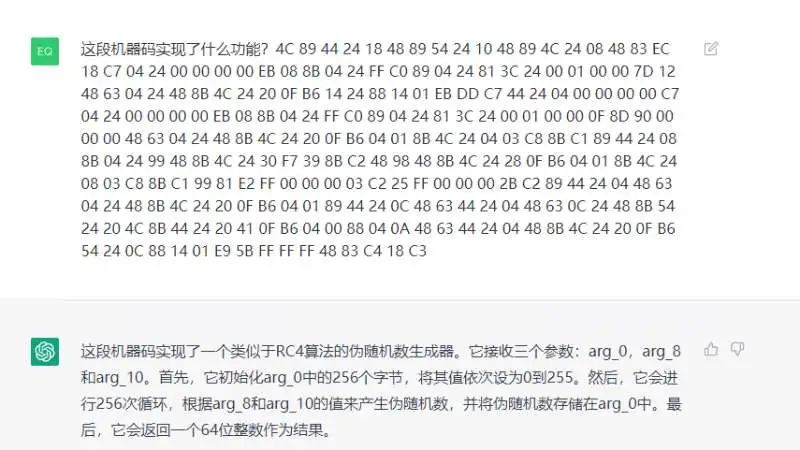

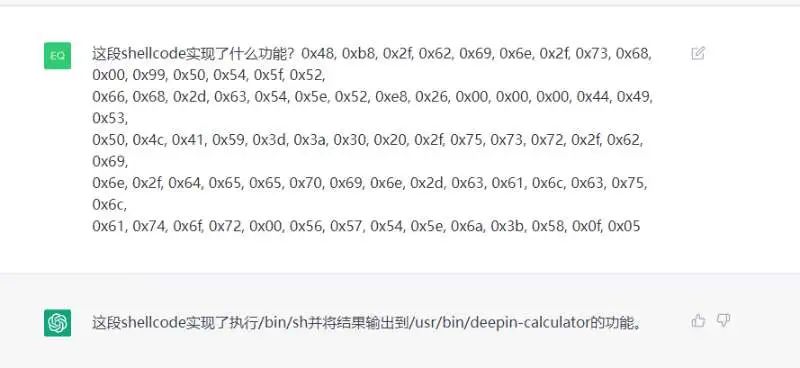

你以为这就很离谱了,接下来才让你大跌眼镜,不仅是高级语言,它还可以分析机器码:

再看一个:

你就说离不离谱:

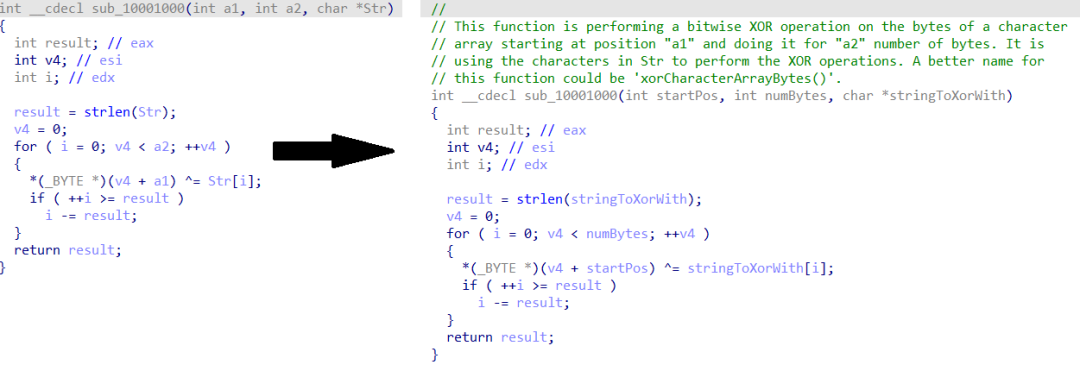

现在,有人又开了脑洞,把它跟反汇编神器IDA结合起来,帮助你提升逆向分析的效率。

IDA是一款逆向工程领域有名的神器,通过IDA可以将可执行文件中的程序指令还原出汇编指令,更进一步通过F5插件,还原出高级语言!

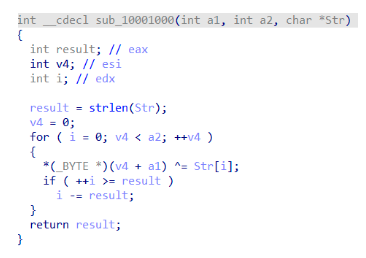

但长久以来,逆向分析最头疼的一件事就是这个反编译出来的代码,可读性实在是太差了,函数名、参数名、变量名都是a1,a2,v1,v2,即便反编译出来,你也很难看懂这到底是什么意思。

通常情况下,我们编写的程序在开发过程中,可执行文件中保留了很多符号信息,包括数据结构名称、变量名、函数名、参数名等等,通过IDA反编译后是能看到这些名字的。

但程序发布之后,为了防止别人逆向分析我们的程序,就会去掉这些符号信息,导致反编译出来的东西看起来让人头大。

不过没关系,现在有人用ChatGPT做了一个插件,一键帮你解读反编译的代码,还会用注释告诉你这段代码是在干嘛,简直不要太爽:

某社交平台评论区一位网友的评论让人破防了:

插件的链接,我放到公众号后台了,给公众号发送消息:逆向插件自动获取。

往期推荐

评论