医院内网多台主机中毒分析案例

背景

最近医院的医生多次反馈网络出现慢和卡顿现象。医院十分重视这个问题,并将之反馈给网络部门同事进行处理。经过多次排查和分析,并没有发现网络中的异常情况。为了更好地解决这一问题,我们推荐安装NetInside流量分析系统。这个系统可以对医院的网络进行综合监控和安全分析,以帮助我们找到网络慢的真正原因。

通过NetInside流量分析系统,我们可以对医院网络的流量进行实时监测和分析。系统可以帮助我们识别网络瓶颈和潜在的安全隐患,并提供相应的解决方案。我们将通过这个系统来了解网络中的数据流量情况,定位慢速和卡顿问题的具体原因。希望通过这一措施,我们能够更好地优化医院的网络性能,提高医生们的工作效率。

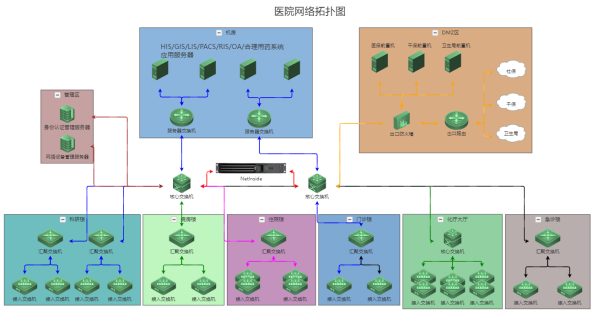

部署架构

与技术人员沟通了解到,医院流量不是很大,因此通过旁路方式镜像核心交换机的全部流量到监控分析,监控分析系统对全流量进行监控分析和安全排查。

详细分析

工作组异常

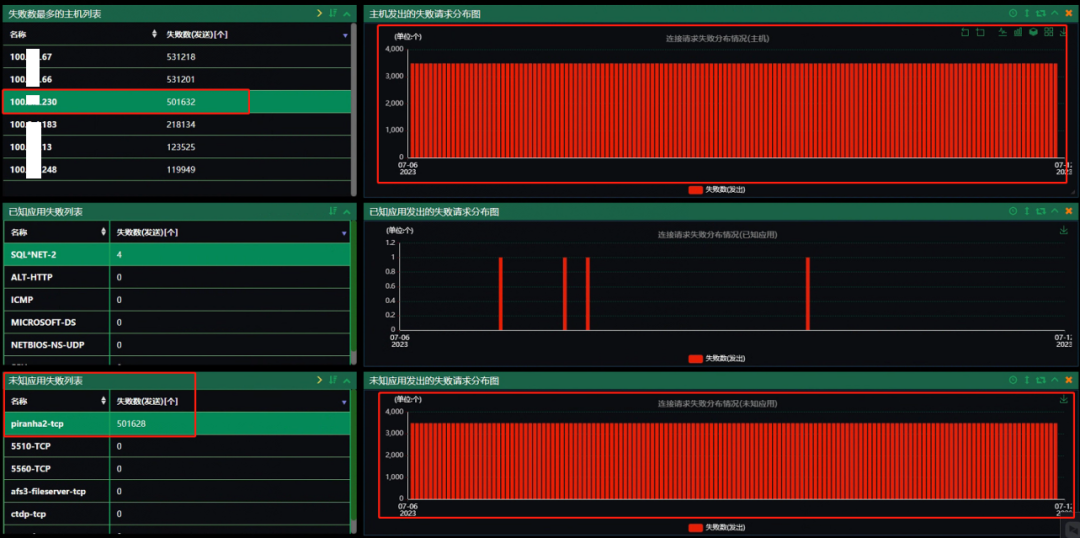

发现工作组“vlan1”出现1893789次发送失败数,其成员主要IP为100.xxx.xxx.67、100.xxx.xxx.66、100.xxx.xxx.230。

进一步分析IP100.xxx.xxx.67,均为未知应用的发送失败,如下图。

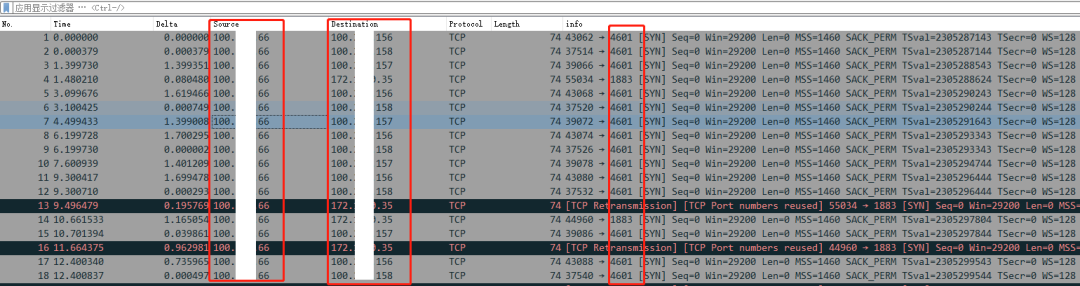

打开数据包发现100.xxx.xxx.67在和其他主机进行发送数据包,但对方均未回应,其交互的端口为“4601”“1883”,如下图。

进一步分析IP100.xxx.xxx.66,均为未知应用的发送失败,如下图。

打开数据包发现100.xxx.xxx.66在和其他主机进行发送数据包,但对方均未回应,其交互的端口为“4601”“1883”,如下图。

进一步分析IP100.xxx.xxx.230,均为未知应用的发送失败,如下图。

打开数据包发现100.xxx.xxx.230在和其他主机进行发送数据包,但对方均未回应,其交互的端口为“4601”,如下图。

蠕虫病毒分析

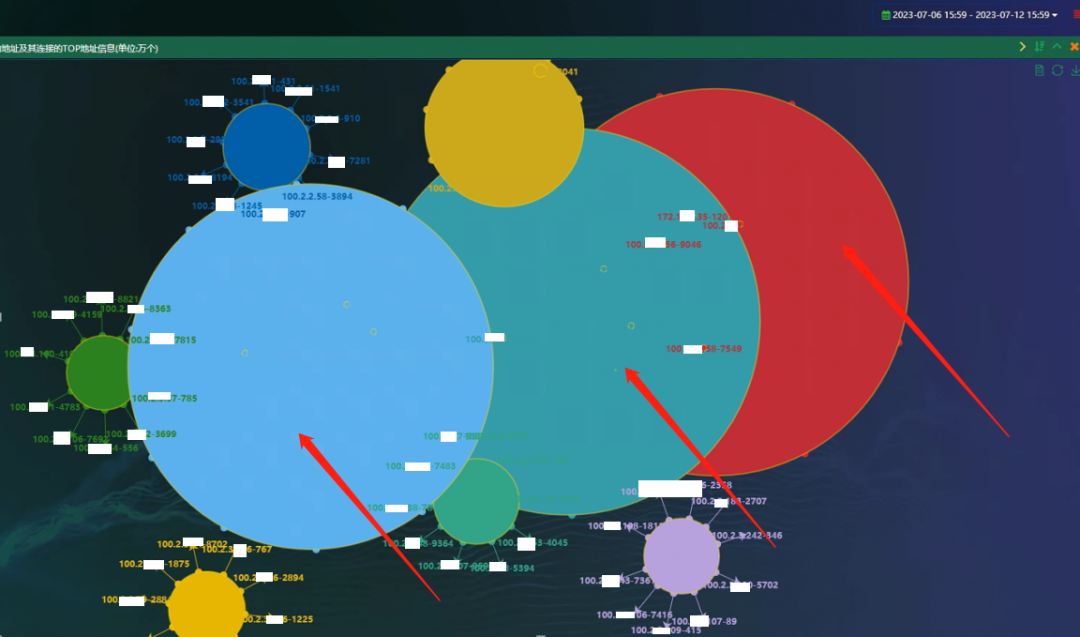

通过蠕虫病毒方法分析,同样发现以上三台主机出现严重异常,三个异常圆点蓝色、绿色、红色为100.xxx.xxx.67、100.xxx.xxx.66、100.xxx.xxx.230,如下图。

分析结论

系统几秒钟定位至问题根本原因,在出现异常时间范围内监控,发现:发现网络中存在连接异常,IP为100.xxx.xxx.67、100.xxx.xxx.66、100.xxx.xxx.230出现大量发送失败数。

用户收益

在这个过程中,NetInside发挥了重要作用。通过对现场流量的详细分析,我们能够快速定位网络中的异常情况。网络管理员能够迅速找到问题主机,并及时解决网络慢、卡顿和异常中断等问题。这一举措为全院的网络环境提供了更加稳定的运行保障。

医院会继续使用NetInside流量分析系统,对网络进行实时监控和分析,以确保网络的稳定性和安全性。同时,我们也将与网络管理员密切合作,及时解决医院网络出现的任何问题,为医生和医护人员提供一个高效可靠的网络环境。