Apache Log4j 2远程代码执行漏洞风险提示【二次通告】

漏洞公告

近日,安恒信息应急响应中心监测到Apache Log4j 2存在远程代码执行漏洞,经验证,该漏洞允许攻击者在目标服务器上执行任意代码,可导致服务器被黑客控制。由于Apache Log4j 2应用较为广泛,建议使用该组件的用户尽快采取安全措施。

一

影响范围

漏洞影响版本:

2.0 <= Apache Log4j 2 <= log4j-2.15.0-rc1

安恒信息应急响应中心已验证该漏洞的可利用性:

二

漏洞描述

Apache Log4j 2是一个基于Java的日志记录工具,是对 Log4j 的升级。近日安恒信息应急响应中心监测到Apache Log4j 2存在远程代码执行漏洞,攻击者可通过构造恶意请求利用该漏洞实现在目标服务器上执行任意代码。

三

缓解措施

紧急:目前漏洞POC已被公开,官方已发布安全版本,建议使用该组件的用户尽快采取安全措施。

官方处置:

建议您在升级前做好数据备份工作,避免出现意外。

1、厂商已发布新版本修复漏洞,请及时自查Log4j 2版本是否在影响范围内,及时将Log4j 2更新到安全版本 log4j-2.15.0-rc2,下载链接:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2、升级已知受影响的应用及组件,如:

spring-boot-starter-log4j2/Apache Struts2/Apache Solr/Apache Druid/Apache Flink。

临时解决方案:

1、设置jvm参数:

“-Dlog4j2.formatMsgNoLookups=true”;

2、添加log4j2.component.properties配置文件,设置:

“log4j2.formatMsgNoLookups=True”;

3、系统环境变量“FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS”设置为“true”;

4、若相关用户暂时无法进行升级操作,也可通过禁止Log4j中SocketServer类所启用的socket端对公网开放来进行防护;

5、禁止安装log4j的服务器访问外网,并在边界对dnslog相关域名访问进行检测。部分公共dnslog平台如下:

ceye.io

dnslog.link

dnslog.cn

dnslog.io

tu4.org

awvsscan119.autoverify.cn

burpcollaborator.net

s0x.cn

四

漏洞检测

本地检测方案:

Log4j 2 作为日志记录基础第三方库,如果使用了Log4j 2 进行日志输出且日志内容能被攻击者部分可控,则可能会受到该漏洞影响。受影响组件包括但不限于:

Apache Struts2

Apache Solr

Apache Druid

Apache Flink

Apache Flume

Apache Dubbo

Apache Kafka

Spring-boot-starter-log4j2

ElasticSearch

Logstash

建议及时检查并升级所有使用了Log4j 组件的系统或应用。

全局搜索项目中是否存在log4j的相关jar包,并通过jar包中的/META-INF/MANIFEST.MF文件查看log4j的版本。若使用以下构建方式,可通过下述方式检测:

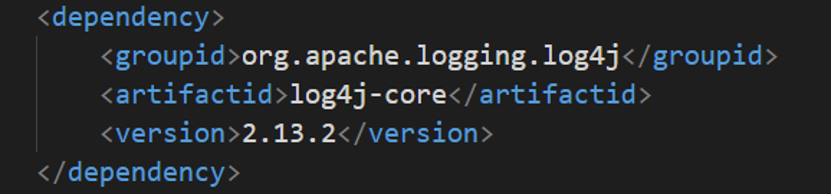

1、若程序使用Maven打包,查看项目的pom.xml文件,查看log4j-core的version字段:

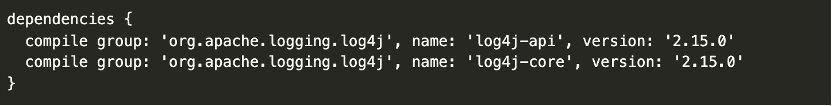

2、若程序使用gradle打包,可查看gradle依赖版本:

若不符合上述情况,开发人员可根据实际情况进行自查相关依赖。

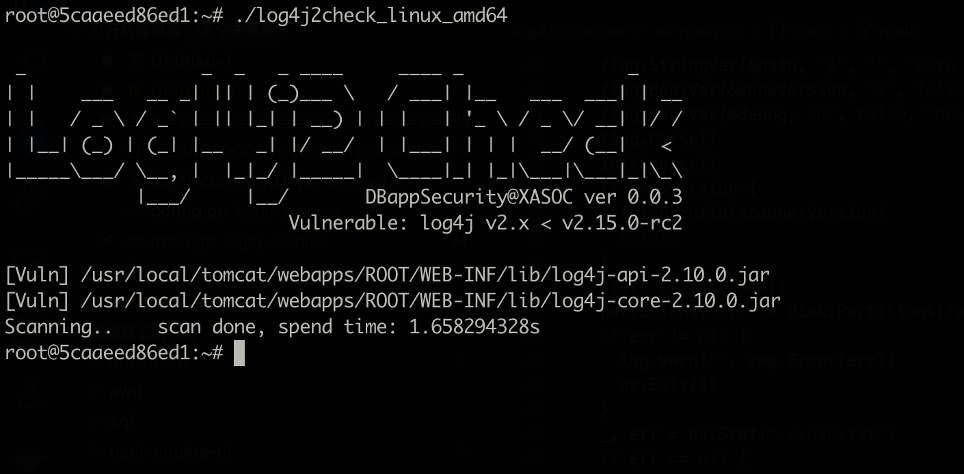

检测工具:

本工具用于本地检测 log4j2 v2.x < v2.15.0-rc2 版本远程代码执行漏洞,检出受影响的 jar/war 包,扫描结果会保存在工具运行目录下的 vuln.txt 文件中。

工具获取方式:请联系宋先生 15114875658 owen.song@dbappsecurity.com.cn

Windows环境检测效果图:

Linux环境检测效果图:

五

产品侧解决方案

AiLPHA 大数据平台解决方案

AiLPHA 大数据平台的流量探针(AiNTA)在第一时间加入了对该漏洞的检测规则,请将规则包升级到 1.1.432 版本(AiNTAv1.2.1_release_ruletag_1.1.432) 及以上版本。

规则名称:Apache Log4j2 任意代码执行漏洞,规则编号:93008638

AiNTA 流探针规则升级方法:系统管理->手动升级,选择“上传升级包”。升级成功后,规则版本会变为最新的版本号。

请从 AiLPHA安全中心下载规则包,AiLPHA安全中心地址:

https://ailpha.dbappsecurity.com.cn/index.html#/login 如果没有账号,请从页面注册账号。

在平台上可通过原始日志搜索对近期历史数据(12 月 9 日至今)检索匹配判断是否已被攻击。

匹配条件:

requestBody contains "${jndi:" OR requestUrl contains "${jndi:"

现场在接入第三方日志源的情况下可通过添加规则模型进行检测。

数据源:原始日志

匹配条件:

requestBody contains "${jndi:" OR requestUrl contains "${jndi:"

APT 攻击预警平台解决方案

APT攻击预警平台已经在第一时间加入了对该漏洞的检测,请将规则包升级到GoldenEyeIPv6_FB011_strategy2.0.25582.211210.1 及以上版本

规则名称:Apache Log4j2 任意代码执行漏洞,规则编号:93008638

APT攻击预警平台规则升级方法:系统->升级管理,选择“手动升级”或“在线升级”。

APT攻击预警平台的规则升级包请到安恒社区下载 :

https://bbs.dbappsecurity.com.cn/。

Web应用防火墙解决方案

Web应用防火墙已经在第一时间支持apache log4j漏洞的防护,请将规则升级至2021112002版本。

规则编号:18010248

规则名称:【CVE】Apache Log4j 远程代码执行漏洞

覆盖版本范围:v3.0.4.3.3--v3.0.4.6.36

支持在线升级和离线升级,离线升级包下载地址:

https://bbs.dbappsecurity.com.cn/download/5ddc7efac33e9fc470e27a08/5ddc94fe8c885b76dd8d8657/61b2f2987886533dbb5d1ea7?type1=5de8b762a05eab5fe16bc330

明鉴系列产品解决方案

安恒信息明鉴系列产品已具备对该漏洞的扫描与检测能力,已部署产品的用户可通过在线升级或离线升级的方式更新漏洞特征库。

【明鉴远程安全评估系统】已具备对该漏洞的扫描与检测能力,离线下载地址:

http://www.websaas.com.cn:18081/pages/productInfo.html?id=c189a3e6-1319-bc3e-434c-d263de0dd754

特征库版本号:V1.3.593.530

【明鉴漏洞扫描系统】已具备对该漏洞的扫描与检测能力,离线下载地址:

http://www.websaas.com.cn:18081/pages/productInfo.html?id=c189a3e6-1319-bc3e-434c-d263de0dd754

特征库版本号:V1.3.593.530

【明鉴网站安全监测平台】已具备对该漏洞的扫描与检测能力,离线下载地址:

http://www.websaas.com.cn:18081/pages/productInfo.html?id=c189a3e6-1319-bc3e-434c-d263de0dd754

特征库版本号:V1.3.593.530

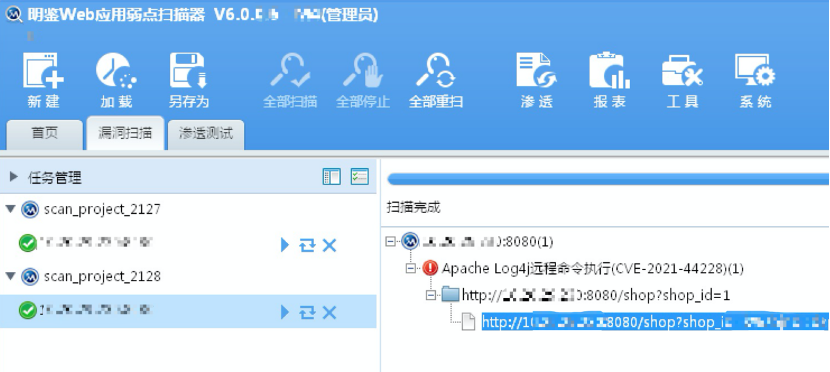

【明鉴Web应用弱点扫描器】已具备对该漏洞的扫描与检测能力,漏洞特征库离线下载地址:

https://bbs.dbappsecurity.com.cn/

特征库版本号:V6.1.116

【明鉴信息安全等级保护检查工具箱】已具备对该漏洞的扫描与检测能力,漏洞特征库离线下载地址:

https://bbs.dbappsecurity.com.cn/

特征库版本号:V6.1.116

安恒云解决方案

1、查找受影响资产

1)对于正在使用“安恒云云监测及漏洞扫描服务”的用户,您可以联系我们服务中心同事对您的资产进行检查,我们会按照下列步骤进行操作并将最终结果反馈给您。

2)对于非安恒云服务用户,您可以扫描下方二维码联系安恒云客服,我们将提供免费的“安恒云云监测及漏洞扫描服务”帮您快速定位受影响资产。

2、调整防护策略

1)对于正在使用“安恒云玄武盾服务”的用户,我们已更新特征库完成了对该漏洞的防护,我们的云端服务同事已经为您您启用最新的安全规则,可防护此漏洞

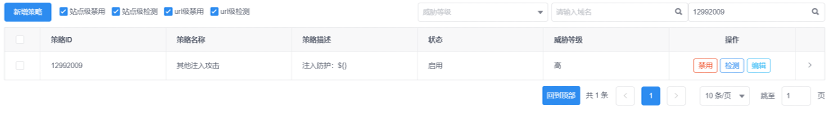

玄武盾已更新相关规则

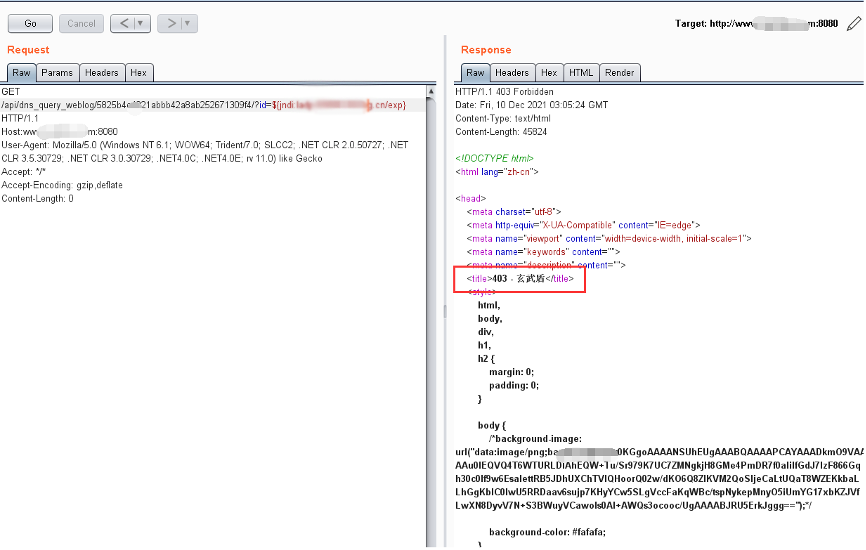

拦截效果演示

2)对于非安恒云服务用户,您可以扫描/联系下方二维码联系安恒云客服,我们将提供免费的“安恒云玄武盾服务”帮您快速完成安全防护。

安恒云线下防护设备

1.【玄武盾云防护平台CNWAF】可防御此漏洞,建议用户开启防护策略,更新最新安全防护规则进行安全防护,可以联系我们当地的销售同事申请测试。

相关产品试用:

安恒应急响应中心

2021年12月